Um ataque cibernético é uma tentativa deliberada e maliciosa por parte de um indivíduo ou grupo de penetrar nos sistemas de informação de organizações ou indivíduos para roubar dados, interromper operações de negócios ou cadeias de suprimentos ou modificar dados e usá-los para chantagem, por exemplo.

Índice

Significado de ataque cibernético

Embora as estratégias de digitalização contínua nas organizações aumentem a dependência de tecnologias e processos digitais e expandam constantemente a Superfície de Ataque digital, na era moderna os ataques cibernéticos se tornaram uma das ameaças mais significativas enfrentadas por empresas e indivíduos. Criminosos cibernéticos estão constantemente evoluindo suas táticas, explorando vulnerabilidades em sistemas e se adaptando aos mais recentes avanços tecnológicos. Um impulso adicional por trás dessa tendência é baseado na ampla adoção de tecnologias de IA. À medida que os ataques cibernéticos se tornam mais sofisticados, compreender as táticas, técnicas e processos por trás desses ataques é essencial para manter um cenário digital seguro e proteger informações sensíveis.

Por que os ataques cibernéticos acontecem

Os ataques cibernéticos ocorrem por diversos motivos, variando desde ganho financeiro até agendas políticas. Algumas das motivações mais comuns incluem

Ganho financeiro

Muitos criminosos cibernéticos buscam recompensas monetárias roubando informações sensíveis como dados de cartão de crédito, credenciais de login ou informações bancárias ataques de Ransomware, nos quais os usuários são bloqueados fora de seus sistemas com a promessa de eventualmente recuperar o acesso mediante pagamento de resgate, são particularmente motivados financeiramente.

Espionagem

A espionagem corporativa visa roubar propriedade intelectual, segredos comerciais, pesquisas e outros dados sensíveis para obter uma vantagem competitiva. Esses ataques costumam ser encobertos e podem passar despercebidos por longos períodos.

Vingança ou intenção maliciosa

Ex-funcionários descontentes ou indivíduos com motivação de vingança podem realizar ataques cibernéticos para causar danos à reputação ou interromper operações.

Desejo de notoriedade

Alguns invasores, frequentemente conhecidos como hackers “black hat”, realizam ataques cibernéticos para demonstrar suas habilidades, ganhar credibilidade dentro da comunidade hacker ou simplesmente criar caos.

Tipos de ataques cibernéticos

Os ataques cibernéticos se apresentam de muitas formas, cada uma utilizando técnicas diferentes e visando diversas vulnerabilidades. A seguir estão alguns dos tipos mais comuns de ataques cibernéticos:

Ataques de malware

Malware é a forma abreviada de software malicioso e é projetado para se infiltrar, causar danos ou obter acesso não autorizado ao ambiente de TI de uma organização. Em cibersegurança, o malware é uma ameaça persistente que pode roubar informações confidenciais e causar danos generalizados a usuários e organizações. Compreender as várias formas e efeitos do malware é crucial para desenvolver uma estratégia abrangente de cibersegurança.

O malware normalmente explora vulnerabilidades existentes no ambiente de TI de uma organização para alcançar o objetivo desejado.

Phishing e spear phishing

Phishing é um tipo de ataque cibernético que envolve o envio de e-mails genéricos por criminosos cibernéticos que se passam por legítimos. Esses e-mails contêm links fraudulentos para roubar informações privadas do usuário. Ataques de phishing são mais eficazes quando os usuários não percebem que isso está acontecendo, ao imitar comunicações típicas recebidas no dia a dia dos negócios

Spear phishing se destaca como uma das formas mais perigosas e direcionadas de ataques cibernéticos. Ao contrário de ataques de phishing tradicionais, que lançam uma rede ampla na esperança de capturar vítimas desavisadas, o spear phishing é uma forma altamente personalizada e direcionada de ataque de phishing que mira um usuário em vez de uma rede.

Negação de Serviço DoS e Negação de Serviço Distribuída DDoS

Um ataque DDoS é projetado para interromper ou derrubar uma rede, serviço ou site. Um ataque DDoS ocorre quando invasores utilizam um grande número de PCs remotos chamados botnets para sobrecarregar a conexão ou o processador de outro sistema, fazendo com que ele negue serviço ao tráfego legítimo que está recebendo. O objetivo e o resultado final de um ataque DDoS bem-sucedido é tornar o site do servidor alvo indisponível para solicitações de tráfego legítimas e, portanto, interromper processos importantes de negócios.

Ataques Man-in-the-Middle MiTM

Ataques MiTM interceptam e alteram comunicações entre duas partes sem o conhecimento delas. Invasores podem modificar dados ou capturar informações sensíveis, como credenciais de login.

Injeção de SQL

A injeção de SQL é um ataque que manipula ilegalmente um banco de dados ao injetar instruções não intencionais da Structured Query Language (SQL) em uma aplicação que possui um banco de dados relacional (RDBMS). Existem vários tipos de injeção de SQL dependendo do método e do objetivo e, do ponto de vista dos invasores cibernéticos, eles variam desde roubo de informações, falsificação de dados e investigação de vulnerabilidades.

Exploração Zero-day

Explorações zero-day visam vulnerabilidades desconhecidas em softwares antes que os desenvolvedores tenham a chance de lançar um patch. Esses ataques são particularmente perigosos porque não há defesa imediata

Ataques de ransomware

Ransomware é um malware que criptografa arquivos importantes no armazenamento local e em rede e exige um resgate para descriptografar os arquivos. Invasores desenvolvem esse malware para ganhar dinheiro por meio de extorsão digital. O ransomware é criptografado, portanto, a chave não pode ser forçada e a única maneira de recuperar as informações é por meio de um backup. A forma como o ransomware funciona torna-o especialmente prejudicial. Outros tipos de malware destroem ou roubam dados, mas deixam outras opções de recuperação abertas. Com o ransomware, se não houver backups, você deve pagar o resgate para recuperar os dados. Às vezes, as empresas pagam o resgate e o invasor não envia a chave de descriptografia.

Ataque à cadeia de suprimentos

Supply Chain Attack é um tipo de ataque cibernético que visa elementos menos seguros na cadeia de suprimentos de uma organização em vez de atacar a organização diretamente. O objetivo é se infiltrar na rede ou nos sistemas de uma organização comprometendo um fornecedor terceirizado que tenha acesso a seus dados, software ou infraestrutura de rede.

Exemplos de fases de ataques cibernéticos

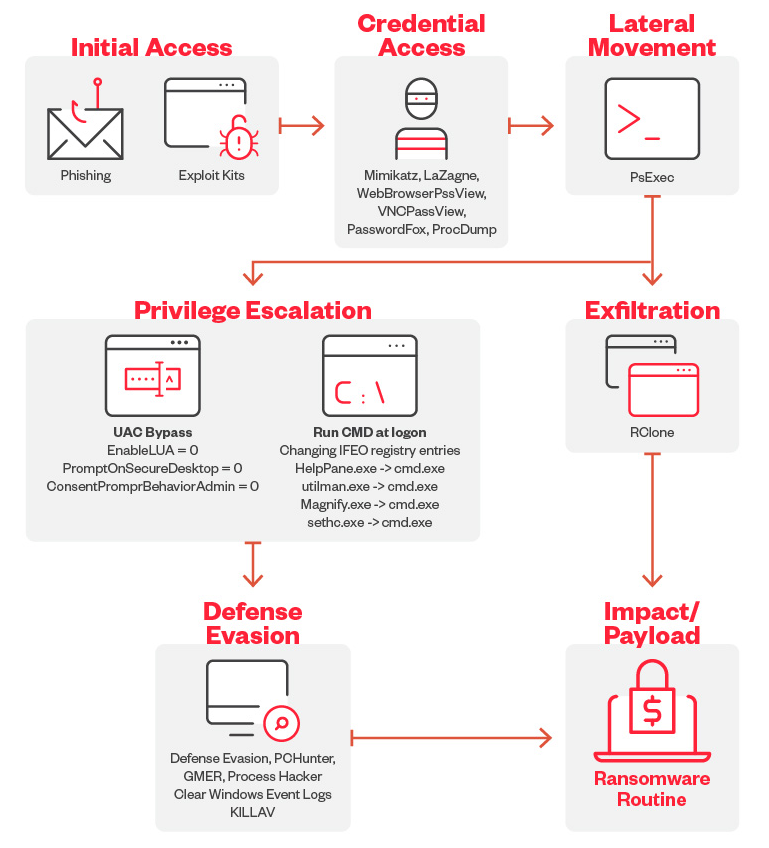

Exploraremos as diferentes fases de um ataque cibernético examinando como o 8Base, um conhecido grupo de ransomware, executa seus ataques. Da infiltração inicial à criptografia e extorsão de dados, detalharemos cada etapa das táticas de ransomware deles.

Acesso inicial

O ransomware 8Base utiliza principalmente golpes de phishing para acesso inicial. Os usuários são induzidos a inserir suas credenciais em um formulário que parece legítimo.

Acesso a credenciais

Operadores do 8Base usam MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox e ProcDump para recuperar senhas e credenciais armazenadas nas máquinas das vítimas

Evasão de defesas

Para evasão de defesas, o ransomware 8Base solta e executa um arquivo em lote chamado defoff.bat detectado como KILLAV para desativar componentes do Windows Defender. O ransomware 8Base também utiliza códigos inúteis, exclui cópias de sombra, contorna o Cuckoo Sandbox, apaga logs de eventos do Windows, desativa firewalls e usa o SmokeLoader para descriptografar e entregar o payload

Movimentação lateral

Para lateral movement, foi observado que os operadores do ransomware 8Base usam PsExec para implantar o arquivo em lote bem como o binário do ransomware. O PsExec é um exemplo do uso indevido de uma ferramenta legítima que normalmente está disponível em máquinas Windows e não pode ser considerada malware.

Escalada de privilégio

Operadores do ransomware 8Base modificaram determinadas entradas de registro para contornar o User Access Control (UAC). Eles também modificaram chaves de registro IFEO para anexar o cmd.exe a programas de acessibilidade que ficam acessíveis a partir da tela de bloqueio.

Exfiltração

Os agentes de ameaça por trás do ransomware 8Base foram detectados usando a ferramenta de terceiros e serviço web Rclone para exfiltrar informações roubadas.

Impacto

O ransomware 8Base usa o algoritmo AES-256 para criptografar arquivos alvo e então criptografa cada chave de criptografia usando RSA-1024 com uma chave pública embutida. A chave criptografada é então anexada ao final de cada arquivo criptografado Ele possui uma configuração incorporada descriptografada durante o runtime que contém as extensões de arquivo, nomes de arquivo e pastas a serem evitados.

Métodos e táticas usados em ataques cibernéticos

Criminosos cibernéticos usam uma variedade de técnicas para lançar ataques e evitar detecção.

Engenharia social

Com Ebgenharia Social, invasores manipulam indivíduos a divulgar informações sensíveis, muitas vezes se passando por fontes confiáveis ou usando táticas de medo.

Exploração de vulnerabilidades de software

Criminosos cibernéticos exploram vulnerabilidades de software não corrigidas para obter acesso não autorizado a sistemas. Embora vulnerabilidades zero-day já representem alto risco, muitas equipes de TI já estão sobrecarregadas pelo número de vulnerabilidades conhecidas e pela questão de quais devem ser priorizadas no processo de Gerenciamento de Patches.

Ataques de phishing

Muitos ataques de phishing têm sucesso devido a erros dos usuários, como senhas fracas, compartilhamento acidental de dados ou cair em tentativas de phishing.

Essas táticas ajudam invasores a obter uma posição inicial dentro dos sistemas e acessar dados sensíveis, frequentemente sem detecção imediata, pois são consideradas comportamento legítimo do usuário.

Impacto dos ataques cibernéticos nas organizações

Ataques cibernéticos podem afetar gravemente empresas, causando danos à reputação da marca, tempo de inatividade, perda de dados e prejuízo financeiro. Alguns dos efeitos mais significativos incluem:

Interrupções operacionais

Ataques de malware ou negação de serviço DoS podem causar falhas em servidores e sistemas, interrompendo serviços e levando a prejuízos financeiros. De acordo com o Relatório Cost of a Data Breach 2024, o custo médio de uma violação de dados agora é de USD 4,45 milhões globalmente, refletindo o alto custo dessas interrupções.

Comprometimento de dados

Ataques de injeção de SQL permitem que hackers roubem, excluam ou modifiquem dados críticos de bancos de dados corporativos, o que pode causar danos às operações de negócios e à confiança dos clientes

Fraude financeira

Ataques de phishing enganam funcionários para transferirem fundos ou compartilharem informações confidenciais, resultando em perdas financeiras diretas e expondo organizações a riscos futuros.

Pagamentos de resgate

Ataques de ransomware bloqueiam sistemas essenciais até que um resgate seja pago. Em 2024, o pagamento médio de ransomware foi relatado em quase USD 1 milhão, ressaltando o impacto financeiro que esses ataques impõem às empresas afetadas.

Cada ataque cibernético pode deixar impactos duradouros que exigem recursos consideráveis para detecção, resposta e recuperação, aumentando o custo total de uma violação.

Como prevenir um Ataque Cibernético

Treinamento e conscientização de funcionários

Como a engenharia social continua sendo um ponto de entrada comum para invasores, o treinamento regular capacita os funcionários com o conhecimento necessário para reconhecer e-mails de phishing, evitar armadilhas de engenharia social e seguir as melhores práticas para proteger dados sensíveis. A educação contínua da equipe sobre essas táticas reduz a probabilidade de ataques bem-sucedidos.

Gerenciamento de Superfície de Ataque

Attack surface management (ASM) ASM envolve identificar e monitorar todos os pontos externos onde um invasor pode obter acesso a um sistema. Avaliar e reduzir regularmente esses pontos, como portas de rede expostas, aplicações não corrigidas e servidores mal configurados, ajuda a reduzir vulnerabilidades. Uma estratégia eficaz de ASM ajuda as organizações a fechar lacunas potenciais que invasores podem explorar

Plataformas de segurança de dados

Plataformas de segurança de dados fornecem supervisão abrangente do acesso e movimentação de dados nos sistemas de uma organização. Essas plataformas ajudam a prevenir acesso não autorizado ao rastrear dados sensíveis, identificar possíveis violações e aplicar políticas de proteção de dados. Ao centralizar o gerenciamento de segurança de dados, as empresas podem aumentar a visibilidade dos dados e melhorar a resiliência geral a ameaças cibernéticas por meio de análise centralizada, em vez de manter informações importantes espalhadas em várias ferramentas e silos de dados.

Gerenciamento de Identidade e Acesso IAM

Soluções de IAM são essenciais para controlar o acesso de usuários a sistemas e dados Com IAM, as organizações podem implementar acesso baseado em funções, garantindo que os funcionários tenham acesso apenas às informações necessárias para suas funções Soluções de IAM também oferecem suporte à verificação e monitoramento de identidade, prevenindo acesso não autorizado e minimizando o dano potencial de contas comprometidas

Auditorias regulares de segurança e testes de penetração

Auditorias rotineiras de segurança e testes de penetração ajudam as organizações a identificar e mitigar vulnerabilidades de forma proativa Ao testar ativamente defesas e validar medidas de segurança, as empresas podem fortalecer sua resiliência contra ameaças emergentes e evitar vetores comuns de ataque.

Uma abordagem moderna para testes de penetração é a chamada abordagem de Red Teaming

Políticas de senhas fortes e autenticação multifatorial

Implementar políticas rigorosas de senhas e aplicar autenticação multifator (MFA) pode reduzir significativamente o risco de acesso não autorizado.

Como detectar um ataque cibernético

Gerenciamento de eventos e informações de segurança (SIEM)

Sistemas de SIEM coletam e analisam dados de várias fontes no ambiente de TI de uma organização para detectar atividades suspeitas. Ao centralizar logs e correlacionar eventos de segurança, o SIEM fornece insights em tempo real sobre ameaças potenciais e permite que as equipes identifiquem padrões incomuns que possam indicar um ataque

Uma abordagem inovadora chamada Agentic SIEM reduz de forma eficaz os esforços necessários para coletar, normalizar e correlacionar dados de inúmeros datacenters.

Endpoint Detection and Response (EDR)

EDR ou ferramentas de monitoramento endpoint verificam endpoints, como computadores e dispositivos móveis, em busca de comportamentos anormais Elas monitoram continuamente sinais de intrusão, como acesso não autorizado ou malware, e podem responder a ameaças isolando endpoints infectados Soluções de EDR ajudam a detectar ataques com antecedência, limitando o escopo e o impacto de uma violação

Detecção de anomalia

A detecção de anomalias envolve identificar comportamentos que se desviam de uma linha de base estabelecida. Ao rastrear métricas como tráfego de rede ou comportamento do usuário, a detecção de anomalias pode sinalizar atividades irregulares, como tentativas de acesso não autorizado ou transferências súbitas de dados, que podem indicar um ataque cibernético em andamento.

Honeypots

Honeypots são sistemas ou arquivos falsos que imitam ativos valiosos para atrair invasores. Quando invasores interagem com um honeypot, eles revelam sua presença, táticas e intenções sem afetar dados ou sistemas reais. Honeypots ajudam a detectar ataques mais cedo, oferecendo inteligência de ameaças mais valiosa do que outros métodos.

Inteligência de Ameaças

Inteligência Contra Ameaças envolve coletar informações sobre ameaças conhecidas e vulnerabilidades de fontes externas para antecipar ataques potenciais. Essa inteligência é integrada aos sistemas de segurança para detectar proativamente indicadores de comprometimento. A inteligência contra ameaças fornece uma camada estratégica de defesa, alertando equipes sobre ameaças que visam organizações ou setores semelhantes.

Threat hunting

A caça a ameaças é uma abordagem proativa para identificar ameaças ocultas dentro da rede de uma organização. Analistas de segurança qualificados buscam evidências de atividades maliciosas que podem ter escapado das defesas automatizadas. Ao caçar ativamente indicadores de comprometimento, equipes de caça a ameaças podem detectar ataques sofisticados antes que eles escalem.

Como responder a um ataque cibernético

Plano de resposta a incidentes

Um plano de resposta a incidentes bem definido é a pedra angular da mitigação eficaz de ataques. Esse plano descreve os passos essenciais a serem tomados imediatamente após detectar um ataque cibernético, incluindo designar funções importantes, notificar partes interessadas e isolar sistemas afetados. O objetivo é minimizar danos contendo rapidamente a ameaça, garantindo uma resposta coordenada entre todas as equipes e definindo ações claras para proteger ativos críticos.

Security Orchestration, Automation, and Response (SOAR)

Plataformas de SOAR simplificam processos de resposta a incidentes ao integrar ferramentas de segurança e automatizar tarefas repetitivas. No evento de um ataque, o SOAR pode acionar automaticamente ações como isolar sistemas infectados, bloquear endereços IP maliciosos ou aplicar patches. Ao automatizar workflows, o SOAR reduz o tempo de resposta, permitindo que equipes de segurança tratem ameaças rapidamente e se concentrem em tarefas complexas e prioritárias.

Extended Detection and Response (XDR)

XDR fornece uma abordagem unificada para detecção e resposta a ameaças em múltiplas camadas do ambiente de uma organização, incluindo endpoints, redes e infraestrutura de nuvem. Em um ataque cibernético, o XDR agrega e analisa dados de todas as fontes para oferecer uma visão abrangente da origem, escopo e impacto da ameaça. Essa visibilidade permite que equipes de segurança respondam com ações direcionadas, contendo o ataque com mais eficácia e impedindo sua disseminação entre sistemas.

Documentar e analisar o incidente

Após o incidente ser resolvido, é importante criar documentação detalhada que ajude a organização a entender como o ataque ocorreu, o que deu errado e identificar quaisquer lacunas de segurança. Essa análise pós-incidente também pode ajudar a melhorar seu Plano de Resposta a Incidentes, pois as lições aprendidas podem aprimorar estratégias de resposta, procedimentos ou outros detalhes que anteriormente estavam ausentes.

Hacktivismo

Hacktivismo refere-se a atividades cibercriminosas que frequentemente envolvem a violação de sistemas por motivos políticos ou socialmente motivados, geralmente para fazer uma declaração em apoio a uma causa ou contra governos ou organizações.

Derivado da combinação das palavras "hack" e "activism", o termo hacktivismo foi cunhado pela primeira vez em 1996 por Omega, membro do grupo hacker Cult of the Dead Cow.

O que motiva hacktivistas

No passado, os hacktivistas costumavam ser comparados a grafiteiros simbólicos, digitais. Atualmente, grupos hacktivistas se assemelham a gangues urbanas. Anteriormente compostos por indivíduos com baixo nível de habilidade, esses grupos evoluíram para equipes de médio a alto nível técnico, geralmente menores em tamanho, porém muito mais capazes. A escalada em habilidades aumentou diretamente os riscos representados para as organizações.

Grupos hacktivistas são definidos por crenças políticas distintas refletidas tanto na natureza de seus ataques quanto em seus alvos. Diferentemente de cibercriminosos, hacktivistas normalmente não buscam ganho financeiro, embora tenhamos observado sobreposições com o cibercrime. Em sua maioria, esses grupos se concentram em avançar suas agendas políticas, que variam em transparência. De modo geral, as motivações podem ser classificadas em quatro grupos distintos: ideológica, política, nacionalista e oportunista. Enquanto alguns grupos se alinham estritamente a uma única categoria, outros perseguem múltiplas agendas, frequentemente com um foco principal complementado por causas secundárias.

Cibercrime

Cibercrime refere-se a atividades criminosas organizadas realizadas por meio de computadores ou redes, geralmente com fins financeiros. Esses ataques normalmente têm como alvo indivíduos, organizações ou instituições financeiras para roubar informações sensíveis, extorquir dinheiro ou interromper serviços.

Atividades criminosas às vezes são altamente especializadas, enquanto diferentes atores trabalham juntos ou oferecem serviços especializados para um propósito específico, como Ransomware-as-a-Service ou serviços de Acesso Inicial, ou mercados da dark web

O termo abrange uma ampla gama de crimes, conforme descrito anteriormente

Ataques de Estados-nação

Ataques de Estados-nação são operações cibernéticas conduzidas ou patrocinadas por um país para alcançar objetivos estratégicos, como espionagem, interrupção ou sabotagem Esses ataques são geralmente direcionados a outros governos, infraestruturas críticas ou grandes empresas privadas

Atores de Estados-nação possuem recursos significativos, acesso a tecnologias de ponta e pessoal altamente qualificado, permitindo a condução de campanhas sofisticadas e de longo prazo, frequentemente chamadas de Ameaças Persistentes Avançadas APTs

O que motiva atores de Estados-nação

Atores de Estados-nação são motivados por interesses nacionais Isso pode incluir coleta de inteligência, enfraquecimento de nações rivais, influência em eleições estrangeiras ou preparação para conflitos geopolíticos

Essas operações geralmente são encobertas e destinadas a permanecer sem detecção por longos períodos Diferentemente de hacktivistas ou cibercriminosos, atores de Estados-nação seguem estratégias estruturadas lideradas por governos e frequentemente operam com impunidade devido a proteções diplomáticas ou complexidades jurisdicionais

Seus objetivos podem ser classificados em várias categorias: espionagem cibernética, guerra cibernética, interrupção econômica e operações psicológicas As consequências de tais ataques podem ser abrangentes, influenciando relações internacionais e a segurança global

Plataforma Trend Vision One™

Parar os adversários mais rapidamente e assumir o controle de seus riscos cibernéticos começa com uma única plataforma. Gerencie a segurança de forma holística com recursos abrangentes de prevenção, detecção e resposta com tecnologia de IA, pesquisa e inteligência de ameaças líderes.

O Trend Vision One suporta diversos ambientes de TI híbridos, automatiza e orquestra fluxos de trabalho e oferece serviços especializados de segurança cibernética, para que você possa simplificar e convergir sua segurança.

Jon Clay has worked in the cybersecurity space for over 29 years. Jon uses his industry experience to educate and share insights on all Trend Micro externally published threat research and intelligence.