Ciberataques vêm em muitas formas e tornaram-se uma ameaça comum à medida que nossa dependência de dispositivos digitais e infraestrutura cresce, afetando tanto indivíduos quanto organizações. Um ciberataque é uma tentativa deliberada de roubar, interromper ou alterar informações ao violar sistemas digitais. Com a rápida adoção de novas tecnologias, esses ataques estão em ascensão, tornando crucial compreender os diferentes tipos de ciberataques e suas consequências potenciais.

Índice

Ciberataques vêm em muitas formas, cada um usando técnicas diferentes e explorando várias vulnerabilidades. Abaixo estão alguns dos tipos mais comuns:

Ataques de malware

Malware, ou software malicioso, refere-se a um amplo espectro de programas nocivos destinados a interromper, danificar ou obter acesso não autorizado a sistemas de computador. Isso inclui vírus, worms, trojans, ransomware, spyware e adware. O malware pode infectar dispositivos por meio de várias rotas, incluindo anexos de e-mail, sites comprometidos e downloads de software. Depois de instalado, ele executa ações maliciosas como roubo de dados, sequestro de sistema e incapacitação de dispositivos. Ele pode operar furtivamente para evitar detecção, explorando vulnerabilidades em software ou utilizando táticas de engenharia social para enganar usuários a instalá-lo inadvertidamente, representando riscos significativos à cibersegurança e à privacidade de dados. A remoção de malware normalmente envolve o uso de software antivírus especializado para escanear, detectar e colocar em quarentena ou excluir arquivos ou programas maliciosos, restaurando o dispositivo infectado a um estado seguro.

Phishing e spear phishing

Phishing é um tipo de ciberataque que envolve o envio de e-mails genéricos por cibercriminosos fingindo ser legítimos. Esses e-mails contêm links fraudulentos para roubar informações privadas do usuário. Ataques de phishing são mais eficazes quando os usuários não estão cientes de que isso está acontecendo.

Phishing é usado principalmente em referência a ataques de e-mail genéricos. É quando um invasor envia e-mails para o máximo de endereços possível, usando serviços comuns como PayPal ou Bank of America.

O phishing evoluiu ao longo dos anos para incluir ataques que abordam diferentes tipos de dados. Além de dinheiro, os ataques também podem ter como alvo dados ou fotos confidenciais.

Spear phishing se destaca como uma das formas mais perigosas e direcionadas de ciberataques. Ao contrário de ataques de phishing tradicionais, que lançam uma rede ampla na esperança de capturar vítimas desavisadas, o spear phishing é uma forma altamente personalizada e direcionada de ataque de phishing que mira um usuário em vez de uma rede.

Negação de Serviço (DoS) e Negação de Serviço Distribuída (DDoS)

Um ataque DDoS é projetado para interromper ou derrubar uma rede, serviço ou site. Um ataque DDoS ocorre quando atacantes utilizam uma grande rede de PCs remotos chamada de botnets para sobrecarregar a conexão ou o processador de outro sistema, fazendo com que ele negue serviço ao tráfego legítimo que está recebendo. O objetivo e resultado final de um ataque DDoS bem-sucedido é tornar o site do servidor-alvo indisponível para solicitações de tráfego legítimo.

Ataques DDoS têm uma variedade de propósitos, desde brincalhões e vendetas pessoais contra empresas e organizações até criminosos que usam ataques DDoS como forma de chantagem para ganho financeiro e protestos para atrair atenção social (por exemplo, hacktivistas). Para esses fins, por exemplo, agências governamentais e empresas têm sido frequentemente alvos de ataques DDoS nos últimos anos, tornando-os um tipo de ciberataque do qual se deve desconfiar. Também existem criminosos no mercado clandestino que vendem ferramentas para ataques DDoS e serviços para realizar ataques DDoS. Dessa forma, as barreiras para executar ataques DDoS foram reduzidas, e espera-se que a ameaça de ataques DDoS continue a crescer.

Ataques Man-in-the-Middle (MitM)

Um ataque Man-in-the-Middle (MitM) é um tipo de ataque que envolve um elemento malicioso interceptando comunicações entre partes e representa uma ameaça significativa para organizações. Esses ataques comprometem os dados que estão sendo enviados e recebidos, pois os interceptadores não apenas têm acesso à informação, como também podem inserir seus próprios dados. Dada a importância das informações que transitam dentro de uma organização, ataques MitM representam uma ameaça real e potente que profissionais de TI precisam ser capazes de enfrentar.

Injeção de SQL

Injeção de SQL é um ataque que manipula ilegalmente um banco de dados ao injetar instruções não intencionais da Structured Query Language (SQL) em uma aplicação que possui um banco de dados relacional (RDBMS). Existem vários tipos de injeção de SQL dependendo do método e do propósito e, sob a perspectiva de ciberatacantes, eles variam desde roubo de informações, falsificação de dados e investigação de vulnerabilidades. Embora seja um ataque antigo, ainda está causando muitos danos atualmente, portanto é um dos ataques dos quais organizações corporativas devem estar particularmente atentas.

Embora a injeção de SQL seja um ataque antigo, ainda há muitos casos confirmados de que ele tem causado grandes danos nos últimos anos. Portanto, ainda é um ataque do qual as organizações devem desconfiar. Se uma técnica como injeção UNION for usada e o ataque for bem-sucedido, isso pode levar a um vazamento de informações em larga escala. Porém, tomando medidas apropriadas, é possível evitar que tais danos ocorram antes que aconteçam. Como medida de segurança para organizações corporativas, além das medidas da perspectiva de defesa em profundidade mencionadas acima, recomendamos que avaliações de segurança sejam realizadas regularmente, como testes de penetração externos e diagnóstico de vulnerabilidades.

Exploração Zero-day

Uma vulnerabilidade zero-day é uma falha, fraqueza ou erro em software, firmware ou hardware que pode já ter sido divulgada publicamente, mas permanece sem correção. Pesquisadores podem já ter descoberto a vulnerabilidade, e o fornecedor ou desenvolvedor pode já estar ciente do problema de segurança, mas uma correção oficial ou atualização que a resolva ainda não foi lançada.

A falha é chamada de “zero-day” porque o fornecedor ou desenvolvedor — e, consequentemente, os usuários e organizações cujos sistemas são afetados pela vulnerabilidade — acabaram de tomar conhecimento da vulnerabilidade. Assim que a vulnerabilidade se torna pública e o fornecedor ou desenvolvedor já implantou uma correção, ela se torna uma vulnerabilidade “n-day”, ou conhecida.

Quando hackers ou agentes de ameaça desenvolvem e implantam provas de conceito (PoCs) ou malware real que explora a vulnerabilidade enquanto o fornecedor ainda está trabalhando em uma correção (ou, às vezes, sem estar ciente da sua existência), isso se torna um exploit ou ataque zero-day. Enquanto desenvolvedores e fornecedores, bem como pesquisadores e especialistas em segurança, investem continuamente tempo e esforço para encontrar e corrigir falhas de segurança, o mesmo vale para agentes de ameaça. O resultado é uma corrida armamentista entre agentes de ameaça tentando encontrar e explorar uma vulnerabilidade e os fornecedores trabalhando para lançar uma correção para resolvê-la.

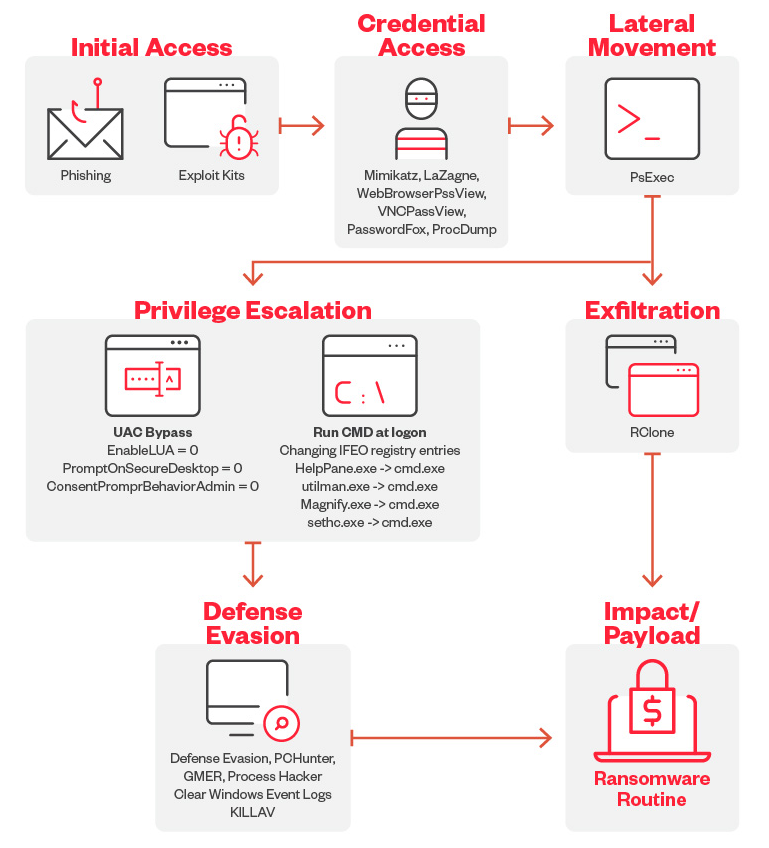

Ataques de ransomware

Ransomware é um malware que criptografa arquivos importantes em armazenamento local e de rede e exige um resgate para descriptografar os arquivos. Os atacantes desenvolvem esse malware para ganhar dinheiro com extorsão digital. Ransomware é criptografado, então a chave não pode ser forçada e a única maneira de recuperar a informação é a partir de um backup.

A forma como o ransomware funciona torna-o especialmente prejudicial. Outros tipos de malware destroem ou roubam dados, mas deixam outras opções de recuperação abertas. Com o ransomware, se não houver backups, você deve pagar o resgate para recuperar os dados. Às vezes, as empresas pagam o resgate e o invasor não envia a chave de descriptografia.

Assim que o ransomware começa a funcionar, ele verifica o armazenamento local e de rede, procurando arquivos para criptografar. Destina-se a arquivos que presume serem importantes para sua empresa ou para indivíduos. Isso inclui arquivos de backup que poderiam ajudar a recuperar a informação.

Diferentes tipos de ransomware têm como alvo diferentes conjuntos de arquivos, mas também existem alvos comuns. A maioria dos ransomware tem como alvo os arquivos do Microsoft Office porque eles geralmente armazenam informações comerciais críticas. Focar em arquivos importantes aumenta a chance de você pagar o resgate.

Ataque à supply chain

Supply Chain Attack é um tipo de ciberataque que tem como alvo elementos menos seguros da supply chain de uma organização, em vez de atacar a organização diretamente. O objetivo é infiltrar a rede ou os sistemas de uma organização comprometendo um fornecedor, prestador de serviços ou parceiro terceirizado que tenha acesso a seus dados, software ou infraestrutura de rede.

Em vez de atacar diretamente a organização-alvo, esses ataques comprometem um terceiro confiável, como um fornecedor de software, fornecedor de hardware ou prestador de serviços. Esse terceiro então se torna um canal para entregar a carga maliciosa ao alvo final.

O impacto de um ataque à supply chain pode ser significativo, afetando não apenas o alvo principal, mas potencialmente milhares de outras organizações que dependem do terceiro comprometido.

Cross-Site Scripting (XSS)

Cross-site Scripting (XSS) é uma vulnerabilidade de segurança normalmente encontrada em sites e/ou aplicações web que aceitam entrada do usuário. Exemplos disso incluem mecanismos de busca, formulários de login, fóruns de mensagens e caixas de comentários.

Cibercriminosos exploram essa vulnerabilidade inserindo cadeias de código malicioso executável nessas funções. Isso injeta o código malicioso no conteúdo do site-alvo, tornando-o parte do site e, assim, permitindo que afete vítimas que possam visitar o site. O código também pode se apresentar como conteúdo transitório que não é realmente parte do site, mas apenas parece ser para o visitante. Isso faz parecer que o site foi de fato comprometido por cibercriminosos.

Cibercriminosos também podem usar essa vulnerabilidade para assumir controle ou comprometer diretamente um site, bem como explorar outras vulnerabilidades existentes no servidor ou software do site.

Ataques de engenharia social

Social engineering é um tipo de ataque que utiliza interação humana e manipulação para alcançar os objetivos do atacante. Eles frequentemente envolvem persuadir as vítimas a comprometer sua segurança ou quebrar boas práticas de segurança para ganho financeiro ou informacional do atacante. Agentes de ameaça usam engenharia social para se disfarçar e ocultar seus motivos, frequentemente agindo como indivíduos confiáveis.

Em última análise, o objetivo é influenciar, hackear a mente — em vez de um sistema. Muitos desses exploits dependem da boa-fé das pessoas ou do medo de situações negativas. A engenharia social é popular entre atacantes porque é mais fácil explorar pessoas do que vulnerabilidades de rede e software.

Ataques de whaling

Whaling é um tipo especializado de ataque de phishing que tem como alvo indivíduos de alto escalão ou de alto perfil dentro de organizações, como executivos, gerentes e outros líderes seniores. O termo "whaling" reflete o foco do ataque no "big fish", que detém autoridade significativa e acesso a informações sensíveis. Diferente dos phishing attacks tradicionais, que podem ter como alvo a pessoa comum e se baseiam em volume, o whaling é um ataque altamente direcionado que usa informações detalhadas sobre a vítima para criar e-mails convincentes e personalizados.

Indivíduos de alto perfil são alvos atraentes para cibercriminosos porque geralmente têm acesso a informações valiosas, recursos financeiros e poder de decisão. Ao comprometer a conta de e-mail de um executivo, atacantes podem autorizar transações fraudulentas, acessar dados confidenciais e manipular processos organizacionais.

Phishing vs whaling

Cavalos de Troia

Em cibersegurança, o termo "Trojan" ou "Trojan Horse" refere-se a um tipo de malware que engana os usuários ao se disfarçar como software legítimo. Essa ameaça digital recebe esse nome a partir da antiga lenda grega do Cavalo de Troia, em que soldados gregos se esconderam dentro de um cavalo de madeira para infiltrar-se e capturar a cidade de Troia. Da mesma forma, um Trojan em cibersegurança oculta sua intenção maliciosa sob a aparência de uma aplicação inofensiva, enganando usuários para executar código prejudicial em seus dispositivos. Trojans evoluíram para uma das formas de malware mais comuns e versáteis, representando grandes riscos tanto para pessoas quanto para organizações. Diferentemente de vírus ou worms, Trojans não conseguem se replicar ou se autoexecutar e, em vez disso, dependem de técnicas de engenharia social para serem instalados.

Se um Trojan for instalado com sucesso no dispositivo de um usuário, ele pode executar diversas ações maliciosas dependendo de seu tipo e propósito. Como fornecer uma entrada de backdoor para hackers, acessar dados, senhas e outras informações sensíveis.

Ataque watering hole

Um ataque watering hole é uma ameaça cibernética furtiva em que hackers comprometem um site confiável frequentemente visitado por um grupo específico, como funcionários de uma organização-alvo. Ao injetar malware no site, os atacantes infectam os dispositivos dos visitantes, obtendo acesso a redes e dados sensíveis. Frequentemente vinculados a Advanced Persistent Threats (APTs), esses ataques são difíceis de detectar e podem levar a violações em larga escala.

Ameaças Persistentes Avançadas (APTs)

APTs são ataques direcionados com o objetivo de obter acesso de longo prazo a uma rede para roubar dados sensíveis ao longo do tempo. Agentes patrocinados por Estados ou cibercriminosos bem financiados frequentemente conduzem APTs, tendo como alvo setores críticos como governo e finanças. A sutileza das APTs as torna particularmente difíceis de detectar, permitindo que atacantes exfiltrem silenciosamente informações valiosas enquanto evitam defesas de segurança.

Ataques baseados em IoT

O crescimento dos dispositivos de Internet das Coisas (IoT) introduziu novos desafios de segurança, já que muitos dispositivos IoT não possuem proteção robusta. Atacantes exploram essas vulnerabilidades, frequentemente usando dispositivos comprometidos em grandes botnets, como a infame botnet Mirai, para lançar ataques DDoS ou infiltrar redes mais amplas. Proteger dispositivos IoT tornou-se essencial para minimizar riscos associados a essas conexões digitais em rápida expansão.

Como se proteger contra ciberataques

Atualize seu software

Manter todo o seu software e sistemas atualizados adiciona resiliência extra às suas medidas de segurança. As atualizações geralmente contêm correções para vulnerabilidades conhecidas que tenham sido descobertas.

Use senhas fortes e Autenticação de Dois Fatores (2FA)

Você deve usar senhas fortes que contenham no mínimo 12 caracteres, com uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais. Tente não reutilizar a mesma senha para contas diferentes, pois isso aumenta o risco de um hacker obter acesso às suas informações. Você também deve habilitar 2FA para adicionar camadas extras de segurança às suas contas on-line.

Treinamento de funcionários e security awareness

Como a engenharia social continua sendo um ponto de entrada comum para atacantes, treinamentos regulares capacitam os funcionários a reconhecer e-mails de phishing, evitar armadilhas de engenharia social e seguir as melhores práticas para proteger dados sensíveis. Educar a equipe sobre essas táticas reduz a probabilidade de ataques bem-sucedidos.

Instalar um firewall

Firewalls são úteis para impedir uma variedade de ataques, bloqueando acessos não autorizados, como ataques DDoS ou backdoor. Firewalls controlam o tráfego de rede que passa pelo seu sistema e bloqueiam tráfego não permitido entrando ou saindo.

Reforçando a segurança com XDR

Extended Detection and Response (XDR) aprimora a cibersegurança ao integrar dados de Endpoint, e-mail, redes e ambientes em nuvem. Ele detecta e responde a ameaças em tempo real, impedindo que ataques como ransomware se espalhem pelas redes corporativas. Com analytics orientado por IA e automação, o XDR melhora a detecção de ameaças, reduz o tempo de resposta e fortalece a segurança geral.

Plataforma Trend Vision One™

Parar os adversários mais rapidamente e assumir o controle de seus riscos cibernéticos começa com uma única plataforma. Gerencie a segurança de forma holística com recursos abrangentes de prevenção, detecção e resposta com tecnologia de IA, pesquisa e inteligência de ameaças líderes.

O Trend Vision One suporta diversos ambientes de TI híbridos, automatiza e orquestra fluxos de trabalho e oferece serviços especializados de segurança cibernética, para que você possa simplificar e convergir sua segurança.

Jon Clay has worked in the cybersecurity space for over 29 years. Jon uses his industry experience to educate and share insights on all Trend Micro externally published threat research and intelligence.