O que é Ransomware?

Ransomware é um malware que criptografa arquivos importantes no armazenamento local e de rede e exige um resgate para descriptografar os arquivos. Os atacantes desenvolvem esse malware para ganhar dinheiro com extorsão digital.

O ransomware é criptografado, portanto, a chave não pode ser forçada e a única maneira de recuperar as informações é por meio de um backup.

A forma como o ransomware funciona torna-o especialmente prejudicial. Outros tipos de malware destroem ou roubam dados, mas deixam outras opções de recuperação abertas. Com o ransomware, se não houver backups, você deve pagar o resgate para recuperar os dados. Às vezes, as empresas pagam o resgate e o invasor não envia a chave de descriptografia.

O ransomware visa informações importantes

Assim que o ransomware começa a funcionar, ele verifica o armazenamento local e de rede, procurando arquivos para criptografar. Destina-se a arquivos que presume serem importantes para sua empresa ou para indivíduos. Isso inclui arquivos de backup que podem ajudar a recuperar as informações. A seguir estão alguns tipos de arquivos alvos de ransomware:

- Microsoft Office: .xlsx, .docx e .pptx mais versões mais antigas

- Imagem: .jpeg, .png, .jpeg, .gif

- Imagens relacionadas a negócios: .dwg

- Dados: .sql e .ai

- Vídeo: .avi, .m4a, .mp4

Diferentes tipos de ransomware têm como alvo diferentes conjuntos de arquivos, mas também existem alvos comuns. A maioria dos ransomware tem como alvo os arquivos do Microsoft Office porque eles geralmente armazenam informações comerciais críticas. Focar em arquivos importantes aumenta a chance de você pagar o resgate.

E-mails de phishing geralmente contêm ransomware

O ransomware é diferente de outro malware por causa do que faz depois de ser ativado. Normalmente, ele é executado quando um usuário abre um anexo ou clica em um link em um e-mail de phishing. O malware então é baixado de um servidor controlado pelo invasor.

Após o download do ransomware, ele pode permanecer inativo em sua unidade de rede ou ser executado diretamente em um computador infectado. Quando executado, ele verifica os sistemas de armazenamento local e de rede disponíveis em busca de extensões de arquivo específicas e os criptografa. A criptografia pode ser assimétrica ou simétrica, mas muitos ataques recentes de ransomware usam ambas.

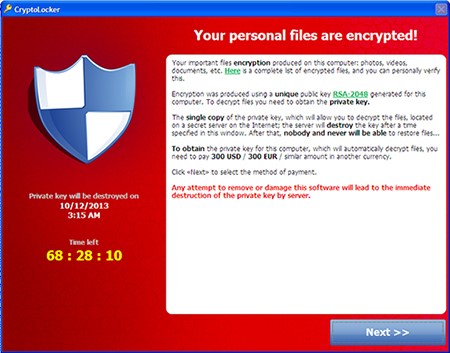

Atacantes exigem pagamento

Um atacante sempre exige pagamento em criptomoeda, principalmente Bitcoin. Aceitar pagamentos dessa forma reduz o risco de ser pego. Os invasores também usam servidores por trás da TOR, uma rede de anonimato, para evitar serem identificados.

Depois que o ransomware criptografa os arquivos, ele exibe uma mensagem para sua empresa. Os invasores exigem pagamento em troca de chaves para desbloquear os arquivos. O resgate pode ser de algumas centenas de dólares ou alguns milhões. Se você não pagar imediatamente, o malware aumenta o resgate.

Alguns ataques de ransomware apresentam extorsão dupla. O invasor exige uma taxa para liberar os arquivos. Ele também publica uma lista de organizações que foram atacadas, mas se recusaram a pagar. A extorsão dupla motiva ainda mais você a pagar o resgate e evitar danos à sua marca.

O ransomware está evoluindo

Existem variações de ransomware que diferem na forma como criptografam os dados e impedem que os usuários obtenham a chave de descriptografia. Os ransomwares mais antigos usavam criptografia assimétrica de cliente ou servidor ou criptografia simétrica simples. Os ransomwares mais recentes combinam os dois para aumentar a eficácia de um ataque.

Criptografia simétrica

Hoje, atacantes de ransomware raramente usam criptografia simétrica sozinha. A criptografia simétrica por si só usa uma única chave para criptografar e descriptografar. A chave geralmente é armazenada no sistema local. Lá, especialistas e pesquisadores podem encontrá-lo e descriptografar os dados sem pagar o resgate. Para resolver esse problema, os invasores agora usam mais comumente a criptografia híbrida.

Criptografia assimétrica do lado do cliente

A criptografia assimétrica usa uma chave pública para criptografar os dados e uma chave privada separada para descriptografá-los. Um método de criptografia comum é a criptografia RSA, que HTTPS também usa. A RSA é mais lenta do que a criptografia simétrica e todos os arquivos devem ser criptografados antes que o invasor possa enviar a chave privada ao servidor.

O software termina a criptografia, envia a chave privada para o servidor do invasor e a exclui do armazenamento local. O risco é que o computador fique off-line antes que a criptografia seja concluída. Nesse caso, a chave privada nunca é transferida para o servidor do invasor. O invasor não pode exigir um resgate.

Criptografia assimétrica do lado do servidor

A criptografia assimétrica do lado do servidor resolve o problema de criptografia do lado do cliente criptografando arquivos quando o computador fica on-line. O servidor do invasor gera um par de chaves privada/pública e criptografa arquivos com a chave pública do servidor.

Quando você paga o resgate, o invasor transfere a chave privada para descriptografia. O risco para o invasor é que, quando a chave privada é transferida, você pode interceptar e obter a chave. O risco para o invasor é que, quando a chave privada é transferida, você pode interceptar e obter a chave, que pode então ser compartilhada com outras empresas afetadas, tornando o ransomware inútil.

Criptografia híbrida

Os invasores descobriram que as versões anteriores de ransomware eram vulneráveis, por isso criaram versões híbridas. Nas versões híbridas, o software gera dois conjuntos de chaves e uma cadeia de criptografia resolve os problemas com as versões mais antigas. A cadeia de criptografia funciona assim:

- A chave simétrica criptografa arquivos.

- O software gera um par de chaves do lado do cliente. A chave pública do lado do cliente criptografa o arquivo de chave simétrica.

- O software gera um par de chaves do lado do servidor. A chave pública do lado do servidor criptografa a chave privada do lado do cliente e, em seguida, vai para o invasor.

- Quando você paga o resgate, a chave privada do lado do servidor descriptografa a chave privada do lado do cliente e essa chave vai para o seu negócio onde a cadeia de criptografia é revertida.

Impedir ransomware com backups

A melhor maneira de se proteger contra ransomware é com backups. Os arquivos de backup armazenados localmente ou em uma unidade de rede são vulneráveis. O armazenamento em nuvem é protegido contra varreduras de rede de ransomware, por isso é uma boa solução para recuperação. Uma exceção é se você mapear o armazenamento em nuvem como uma unidade ou subpasta local.

Para prevenir danos causados por ransomware, é melhor interrompê-lo antes que comece. A maioria dos ataques começa quando os usuários baixam acidentalmente o software diretamente ou executam um script malicioso acidentalmente.

Duas maneiras de impedir que os usuários baixem ransomware são a filtragem de conteúdo baseada em DNS e a cibersegurança de e-mail que incorpora a quarentena de inteligência artificial. A filtragem de conteúdo baseada em DNS impede que os usuários naveguem em sites na lista de bloqueio. Os filtros de e-mail enviam conteúdo malicioso e anexos para a quarentena para análise do administrador.

Por fim, sempre execute software antimalware com machine learning e monitoramento de comportamento em todos os dispositivos, incluindo os móveis. Uma boa aplicação antimalware detecta o ransomware antes que ele possa acessar a memória e criptografar arquivos. Para maior eficácia, o software antimalware deve estar sempre corrigido e atualizado para que possa reconhecer as ameaças mais recentes.

Ataques de ransomware afetam milhares

Ataques de ransomware afetam milhares de usuários globalmente. Em alguns casos, mesmo depois que as vítimas pensam que o ransomware está contido, ele pode continuar a causar problemas. Os programas antimalware detectam muitas versões mais antigas, mas os invasores desenvolvem continuamente novos tipos para evitar a detecção.

Por exemplo, em 2018 e 2019, o ransomware Ryuk desativou a funcionalidade de restauração do sistema do Windows. Os usuários não conseguiam se recuperar de um ponto de restauração anterior no sistema operacional. Por ter como alvo empresas, Ryuk exigiu centenas de milhares de dólares em resgate.

CryptoLocker, WannaCry e Petya eram formas diferentes de ransomware que causaram paralisações de infraestrutura global, afetando até mesmo bancos e agências governamentais. O WannaCry, em particular, tinha como alvo máquinas Windows e usou uma exploração desenvolvida pela Agência de Segurança Nacional dos Estados Unidos (NSA) para verificar unidades de rede abertas e criptografar arquivos vulneráveis.

As ameaças de ransomware que persistem incluem Gandcrab, SamSam, Zeppelin e REvil. Embora essas variantes sejam mais recentes, elas ainda persistem como malwares perigosos com a capacidade de destruir sistemas corporativos.

O ransomware continua a ser uma ameaça

Os ransomwares têm como alvo empresas de qualquer tamanho, prejudicando sua organização se nenhum backup estiver disponível. Entender como os ransomwares funcionam e como eles podem afetar seus negócios ajuda você a se defender melhor contra eles. A melhor maneira de parar um ataque é educar os usuários, executar o antimalware em todos os dispositivos e impedir que os usuários acessem mensagens de e-mail maliciosas.

Pesquisas relacionadas

Artigos Relacionados