O que acontece durante um ataque de ransomware?

Ransomware danifica dados críticos

O ransomware é devastador para uma empresa porque danifica dados críticos. Durante um ataque, o ransomware verifica arquivos importantes e os criptografa com criptografia forte que não pode ser revertida, paralisando uma organização mais rápido do que outras aplicações maliciosas.

Como uma ameaça de ransomware começa

A maioria dos ataques de ransomware começa com um e-mail malicioso. O e-mail geralmente contém um link para um site controlado por um invasor, onde o usuário baixa o malware. Ele também pode conter um anexo malicioso com código que baixa ransomware depois que o usuário abre o arquivo.

Os invasores geralmente usam documentos do Microsoft Office como anexos. O Office tem uma interface VBA (Visual Basic for Applications) que os invasores usam para programar scripts. As versões mais recentes do Office desabilitam o recurso que executa scripts de macro automaticamente quando um arquivo é aberto. O malware solicita que o usuário execute os scripts, e muitos usuários o fazem. É por isso que as macros maliciosas ainda são perigosas.

A macro do Office baixa o ransomware do servidor de um invasor e o malware é executado no dispositivo local. O ransomware verifica a rede e o armazenamento local em busca de arquivos críticos e criptografa o que encontrar. Criptografia é tipicamente criptografia simétrica Advanced Encryption Standard (AES) usando 128 ou 256 bits. Isso torna o processo resistente a ataques de força bruta. Alguns ransomware também usam criptografia de chave pública/privada, como Rivest-Shamir-Adleman (RSA).

Recuperando dados e removendo ransomware

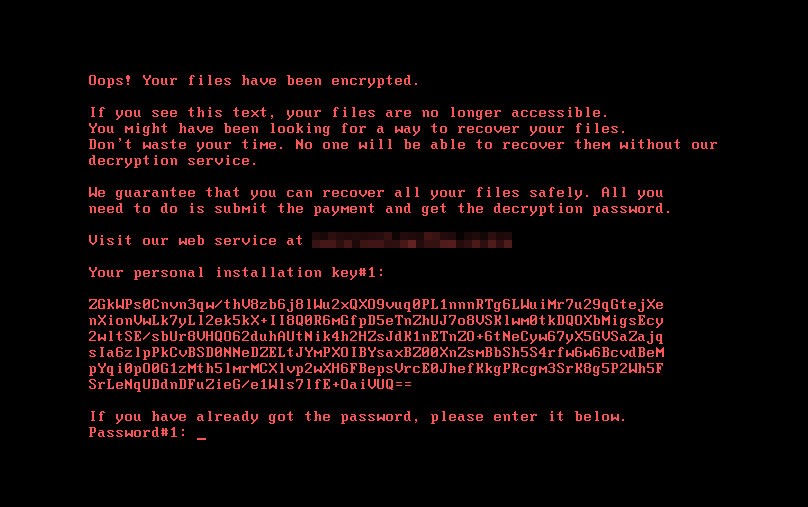

Os desenvolvedores de ransomware incorporam uma funcionalidade que impede que os usuários removam a aplicação sem antes pagar o resgate. Alguns criminosos usam bloqueios de tela para que os usuários não possam acessar a área de trabalho do Windows. Como as bibliotecas de criptografia usadas para criptografar arquivos são seguras, a remoção do malware ainda deixa os dados criptografados e inacessíveis.

O FBI aconselha as empresas afetadas a não pagarem o resgate. Outros especialistas dizem que o pagamento do resgate resultou na descriptografia do arquivo. Às vezes, os invasores não entregam a chave de descriptografia, mesmo após o resgate ser pago. A empresa visada fica sem arquivos e com perda monetária. Você pode remover o ransomware, mas é improvável que consiga recuperar os arquivos sem pagar o resgate, a menos que tenha um backup.

A maioria dos fornecedores de anti-malware possui patches ou soluções para download que removem o ransomware. Depois de limpar o malware, você pode restaurar arquivos de um backup. Você também pode restaurar as configurações de fábrica do computador. Com a última solução, seu computador retorna ao mesmo estado de quando você o comprou. Você precisaria reinstalar qualquer software de terceiros.

O Sophos Group, uma empresa de segurança britânica, identificou o fluxo de ataque do Ryuk, que também é chamado de cadeia de destruição de ataque. Veja o diagrama abaixo.

Proteção contra ransomware

Você pode proteger dispositivos e dados de ransomware de várias maneiras. Como a infecção geralmente começa com uma mensagem de e-mail maliciosa, comece com a cibersegurança antimalware que verifica as mensagens recebidas em busca de links ou anexos suspeitos. Se encontrado, coloque as mensagens em quarentena, evitando que cheguem às caixas de entrada dos usuários.

A filtragem de conteúdo na rede também é eficaz. Ele impede que os usuários acessem sites controlados por invasores. Combinada com filtros de e-mail, a filtragem de conteúdo é uma maneira eficaz de impedir que ransomware e a maioria dos malwares acessem sua rede interna.

O software anti-malware deve ser executado em todos os dispositivos de rede, incluindo smartphones. O antimalware impede que o ransomware criptografe arquivos e os remove do sistema antes de enviar o payload. Se a organização tiver uma política traga seu próprio dispositivo (BYOD), é importante executar uma aplicação anti-malware aprovada nos dispositivos dos usuários.

O treinamento do usuário é uma forma proativa de proteção contra ransomware. Como o ransomware frequentemente começa com phishing e engenharia social, usuários treinados para identificar ataques são uma boa adição a outras medidas anti-malware. Os sistemas combinados de treinamento e anti-malware reduzem muito o risco da cibersegurança. Se os sistemas anti-malware falharem, os usuários treinados para identificar um ataque não serão levados a executar executáveis maliciosos.

Exemplos de Ransomware

Vários tipos de ransomware ainda afetam empresas, mesmo que a ameaça global do malware tenha sido geralmente removida. Eles existem para extorquir dinheiro de indivíduos ou empresas que não têm proteção eficaz em vigor.

Uma das primeiras aplicações de ransomware conhecidos que tiveram um impacto global foi o CryptoLocker. O CryptoLocker foi direcionado a máquinas Windows e foi amplamente difundido em 2014. A infecção geralmente começa com um e-mail e um anexo malicioso. O software então criptografou arquivos importantes com criptografia de chave pública/privada assimétrica (RSA).

Locky é um exemplo de ransomware que usou engenharia social. Lançado em 2016, o Locky começou com um documento malicioso do Word anexado a um e-mail. Quando os usuários abriram o arquivo, o conteúdo parecia embaralhado, exceto uma mensagem para ativar as macros. Depois que os usuários ativaram as macros e abriram o arquivo novamente, Locky executou.

Bad Rabbit é um exemplo de malware que os usuários baixaram voluntariamente. Normalmente era espalhado fingindo ser uma atualização do Adobe Flash. Depois que o malware foi executado, ele criptografou os arquivos e o sistema foi reiniciado. O Bad Rabbit restringiu a inicialização do computador e, em vez disso, exibiu uma mensagem de que um resgate deve ser pago para descriptografar os arquivos.

Prevenindo o ransomware

Os exemplos acima são apenas algumas versões de ransomware que ainda afetam as organizações. Os desenvolvedores de ransomware continuam a criar novas maneiras de manter os arquivos como reféns por um resgate. Se você entende como funciona o ransomware, pode implementar as defesas certas. Você pode se prevenir contra o ransomware com uma solução anti-malware eficaz, treinamento de usuários e filtros de e-mail que bloqueiem mensagens maliciosas.

Pesquisas relacionadas

Artigos Relacionados