¿Qué es el Ransomware?

El ransomware es un tipo de malware que encripta archivos importantes en el almacenamiento local y de la red y exige un rescate para liberarlos. Los hackers desarrollan este malware para ganar dinero a través de la extorsión digital.

El ransomware está encriptado, por lo que la clave no puede forzarse y la única forma de recuperar la información es por medio de un respaldo.

La forma en que trabaja el ransomware es especialmente dañina. Otros tipos de malware destruyen o roban los datos pero dejan abiertas otras opciones de recuperación. Con el ransomware, si no hay respaldos, se debe pagar el rescate para recuperar los datos. A veces los negocios pagan el rescate y el atacante no envía la clave para descifrar los archivos

El ransomware busca información importante

Una vez que el ransomware comienza a funcionar, escanea el almacenamiento local y en la red, buscando archivos que se puedan encriptar. Busca archivos que asume son importantes para el negocio o para los individuos. Esto incluye archivos de respaldo que podrían ayudar a recuperar la información. Aquí se encuentran algunos de los tipos de archivos que el ransomware ataca:

- Microsoft Office: .xlsx, .docx, and .pptx y versiones anteriores

- Imágenes: .jpeg, .png, .jpeg, .gif

- Imágenes relacionadas al negocio: .dwg

- Datos: .sql y .ai

- Video: .avi, .m4a, .mp4

Diferentes tipos de ransomware buscan diferentes tipos de archivos, pero también hay blancos comunes. La mayoría del ransomware busca archivos de Microsoft Office porque a menudo almacenan información crítica al negocio. El atacar archivos importantes incrementa las posibilidades de que usted pague el rescate.

Los emails de phishing a menudo contienen ransomware

El ransomware es diferente de otros tipo de malware debido a lo que hace una vez que se activa. Usualmente se ejecuta cuando un usuario abre un archivo o hace click en un link en un correo de phishing. El malware entonces se descarga desde un servidor controlado por el atacante.

Después de que se descarga el ransomware, puede estar inactivo en su red o puede correr directamente en una computadora infectada. Cuando corre, escanea el almacenamiento local y de la red para detectar archivos y después los encripta. La encripción puede ser simétrica o asimétrica, pero muchos ataques recientes han usado ambas.

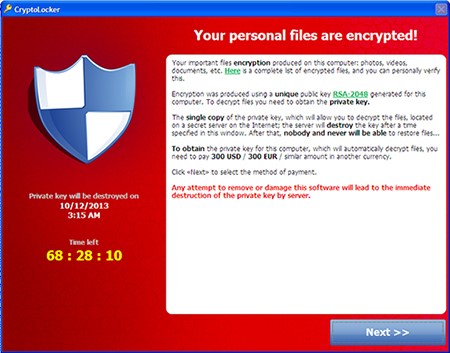

Los atacantes exigen el pago

Un atacante siempre exige su pago en criptomonedas, usualmente Bitcoin. El uso de este medio de pago reduce el riesgo de que sean detectados. Los atacantes también usan servidores detrás de TOR, una red anónima, para evitar ser identificados.

Después de que el ransomware encripta los archivos, muestra un mensaje a su negocio. Los atacantes demandan el pago de rescate a cambio de las claves para desbloquear los archivos. El rescate puede ser algunos cientos o incluso millones de dólares. Si no paga de inmediato, el malware incrementa la cantidad de rescate.

Algunos ataques de ransomware tienen una extorsión doble. El atacante demanda una cantidad para liberar los archivos. También publica una lista de organizaciones que fueron atacadas pero que se rehusaron a pagar. La doble extorsión funciona como incentivo para pagar el rescate y evitar el daño a su marca.

El ransomware está evolucionando

Hay variaciones de ransomware que difieren en cómo se encriptan los datos y cómo evitan que los usuarios obtengan la clave para obtener sus archivos. Versiones más antiguas de ransomware usaban encripción asimétrica de clientes o servidores o una encripción simétrica simple. Las últimas versiones combinan ambas para incrementar la efectividad de un ataque.

Encripción simétrica

Los hackers actuales rara vez usan la encripción simétrica por sí sola. La encripción simétrica por sí misma usa una sola clave para encriptar y descifrar. La clave a menudo está almacenada en el sistema local. Ahí, los especialistas e investigadores pueden encontrarla y descifrar los datos sin tener que pagar el rescate. Para resolver este problema, ahora los hackers usan de forma cada vez más común la criptografía híbrida.

Encripción asimétrica del lado del cliente

La encripción asimétrica usa una clave pública para encriptar los datos y una clave separada, privada, para descifrarlos. Un método común de encripción es la criptografía RSA, la cual también es usada en HTTPS. RSA es más lento que la encripción simétrica, y todos los archivos deben estar encriptados antes de que el atacante pueda mandar la clave privada al servidor.

El software termina de encriptar, manda la clave privada al servidor del atacante, y la borra del almacenamiento local. El riesgo es que la computadora pase a modo “offline” antes de que se complete la encripción. En ese caso, la clave privada nunca se transfiere al servidor del atacante. El atacante entonces no puede demandar un rescate.

Encripción asimétrica del lado del servidor

La encripción asimétrica del lado del servidor resuelve el problema de la encripción del lado del cliente al encriptar los archivos cuando la computadora está online. El servidor del atacante genera un par de claves privada / pública y encripta los archivos con la clave pública del servidor.

Cuando paga el rescate, el atacante transfiere la clave privada para poder descifrar los archivos. El riesgo para el atacante es que cuando se transfiere la clave privada, usted puede interceptarla y obtenerla. El riesgo para el atacante es que cuando se transfiere la clave privada, usted puede interceptarla y obtenerla, la cual puede entonces compartirse con otras organizaciones afectadas, haciendo que el ransomware ahora sea inútil.

Encripción híbrida

Los hackers descubrieron que las versiones anteriores de ransomware eran vulnerables, por lo que diseñaron versiones híbridas. En estas versiones, el software genera dos conjuntos de claves, y una cadena de encripción resuelve los problemas de las versiones anteriores. La cadena de encripción funciona de la siguiente forma:

- La clave simétrica encripta los archivos.

- El software genera un par de claves del lado del cliente. La clave pública del lado del cliente encripta la clave simétrica de los archivos.

- El software genera un par de claves del lado del servidor. La clave pública del lado del servidor encripta la clave privada del lado del cliente y se transfiere al atacante.

- Cuando se paga el rescate, la clave privada del lado del servidor descifra la clave privada del lado del cliente, y esta clave va al negocio para revertir la cadena de encripción.

Prevenga el ransomware con la ayuda de respaldos.

La mejor forma de protegerse contra el ransomware es con respaldos. Los archivos de respaldo almacenados localmente o en una unidad en la red son vulnerables. El almacenamiento en la nube está protegido de los escaneos de la red del ransomware, por lo que es una buena solución para la recuperación. Una excepción es si se mapea el almacenamiento en la nube como una unidad local o una subcarpeta.

Para prevenir el daño causado por el ransomware, es mejor detenerlo antes de que comience. La mayoría de los ataques comienzan cuando los usuarios descargan el software directamente o corren un script malicioso por accidente.

Dos formas de evitar que los usuarios descarguen ransomware es el filtrado de contenidos basado en DNS y la ciberseguridad en emails que incorpore cuarentena por medio de inteligencia artificial. El filtrado de contenidos basado en DNS evita que los usuarios naveguen por sitios que estén en una lista negra. Los filtros de emails mandan contenido y archivos adjuntos maliciosos a una cuarentena para que puedan ser revisados por un administrador.

Finalmente, siempre corra software antimalware con machine learning y monitoreo de comportamiento en cada uno de sus dispositivos, incluyendo los móviles. Una buena aplicación antimalware detecta el ransomware antes de que pueda acceder a la memoria y encriptar los archivos. Para una mayor efectividad, el software anti-malware siempre debe estar parchado y actualizado para que pueda reconocer a las últimas amenazas.

Los ataques de ransomware afectan a miles

Los ataques de ransomware afectan a miles de usuarios alrededor del mundo. En algunos casos, aún después de que las víctimas creen que se ha podido contener el ransomware, este aún puede causar problemas. Los programas anti-malware detectan las versiones anteriores, pero los hackers desarrollan continuamente nuevas variantes para evitar la detección.

Por ejemplo, en 2018 y 2019, el ransomware Ryuk deshabilitó la funcionalidad de restauración del sistema de Windows. Los usuarios no podían restaurar desde un punto previo en el sistema operativo. Porque estaba dirigido a negocios, Ryuk demandaba cientos de miles de dólares de rescate.

CryptoLocker, WannaCry y Petya eran todas diferentes variantes de ransomware que causó apagones globales de infraestructura, afectando incluso a bancos y agencias gubernamentales. WannaCry, en particular, se dirigía a máquinas Windows y usó un exploit desarrollado por la Agencia Nacional de Seguridad (NSA) de los Estados Unidos para escanear unidades de red abiertas y encriptar archivos vulnerables.

Las amenazas de ransomware que persisten incluyen Gandcrab, SamSam, Zeppelin y REvil. Aunque estas variantes son más recientes, aún persisten como malware peligroso con la capacidad de destruir sistemas corporativos.

El ransomware continúa siendo una amenaza

El ransomware se dirige a negocios de cualquier tamaño, causando un daño severo a la organización si no hay respaldos disponibles. El poder comprender cómo funciona el ransomware y cómo puede afectar a su negocio le ayuda a defenderse mejor contra él. La mejor forma de detener un ataque es educando a los usuarios, corriendo anti-malware en todos los dispositivos y evitando que los usuarios accedan a mensajes maliciosos de correo electrónico.

Investigaciones Relacionadas

Artículos Relacionados