¿Qué Sucede Durante un Ataque de Ransomware?

El ransomware daña datos críticos

El ransomware puede ser devastador para un negocio porque daña datos críticos. Durante un ataque, el ransomware busca archivos importantes y los encripta de forma que no puede revertirse, dañando a una organización mucho más rápido que con otras aplicaciones maliciosas.

Cómo comienza una amenaza de ransomware

La mayoría de los ataques de ransomware comienzan con un email malicioso. El email a menudo contiene un link a un sitio web controlado por el atacante donde el usuario descarga el malware. También podría contener un archivo adjunto malicioso con código que descarga el ransomware después de que el usuario abre el archivo.

Los atacantes a menudo usan documentos de Microsoft Office como adjuntos. Office cuenta con una interfaz de Visual Basic for Applications (VBA) que los atacantes usan para programar scripts. Las nuevas versiones de Office deshabilitan la característica que corre automáticamente los scripts de los macros cuando se abre un archivo. El malware pide al usuario correr los scripts y muchos usuarios lo hacen. Es por esto que los macros maliciosos aún son peligrosos.

El macro de Office descarga el ransomware desde el servidor de un atacante, y el malware corre en el dispositivo local. El ransomware escanea la red y el almacenamiento local para encontrar archivos críticos y encripta lo que encuentra. La encripción típicamente es criptografía Advanced Encryption Standard (AES) usando 128 o 256 bits. Esto fortalece el proceso contra ataques de fuerza bruta. Algunos tipos de ransomware también usan criptografía de claves públicas / privadas como Rivest-Shamir-Adleman (RSA).

Recuperando los datos y eliminando el ransomware

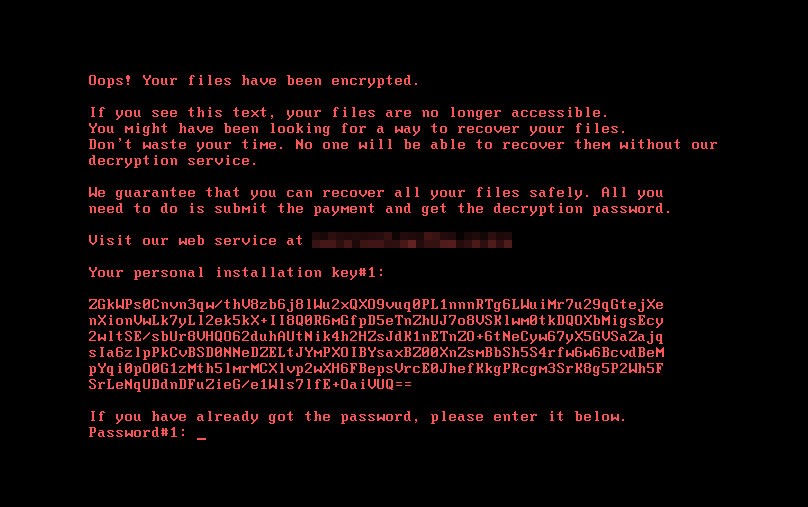

Los desarrolladores de ransomware crean funcionalidades que bloquean a los usuarios y evitan que eliminen la aplicación sin haber pagado primero el rescate. Algunos hackers usan bloqueadores de pantallas para que los usuarios no puedan acceder al escritorio de Windows. Debido a que las bibliotecas de criptografía que se usan para encriptar los archivos son seguras, eliminar el malware aún requiere desencriptar los datos.

El FBI recomienda a los negocios afectados no pagar el rescate. Otros expertos dicen que pagar el rescate les regresa los archivos a las partes afectadas. A veces, los atacantes no entregan la clave para desencriptar aún si el rescate ha sido pagado. El negocio entonces sufre pérdidas monetarias y de información. Usted puede eliminar el ransomware, pero es poco probable que recupere los archivos sin pagar el rescate a menos de que cuente con un respaldo.

La mayoría de los vendors de anti-malware cuentan con parches o soluciones descargables que eliminan el ransomware. Después de eliminar el malware, puede restaurar sus archivos desde un respaldo. También puede restaurar su computadora a las configuraciones de fábrica. Con esta última solución, su computadora regresa al mismo estado en que se encontraba cuando usted la compró. Necesitaría volver a instalar software de terceros.

Sophos Group, una empresa de seguridad británica, identificó el flujo de ataque de Ryuk, el cual también es conocido como la cadena de ataque. Vea el diagrama debajo.

Protección contra el ransomware

Puede proteger dispositivos y datos contra el ransomware de varias maneras. Ya que la infección usualmente inicia con un email malicioso, comience con ciberseguridad antimalware que escanee los mensajes entrantes para detectar links o adjuntos sospechosos. Si se detectan, ponga los mensajes en cuarentena, evitando que alcancen las bandejas de entrada de los usuarios.

También es efectivo el filtrado de contenidos en la red. Evita que los usuarios accedan a sitios web controlados por los atacantes. Combinado con los filtros de correo, el filtrado de contenidos es una forma efectiva de detener la mayoría de ransomware y malware de acceder a su red interna.

El software de anti-malware debería correr en todos los dispositivos de red incluyendo teléfonos inteligentes. El anti-malware evita que el ransomware encripte los archivos y lo elimina del sistema antes de que entregue la carga maliciosa. Si la organización tiene una política “traiga su propio dispositivo” (BYOD), es importante correr una aplicación anti-malware aprobada en los dispositivos de los usuarios.

La capacitación de los usuarios es una forma proactiva de protegerse contra el ransomware. Ya que el ransomware a menudo comienza con phishing e ingeniería social, los usuarios capacitados para identificar ataques son una buena adición a otras medidas antimalware. Combinados, la capacitación y los sistemas anti-malware pueden reducir de forma importante el riesgo de ciberseguridad. Si fallan los sistemas de anti-malware, los usuarios capacitados para identificar un ataque no caen en el engaño de correr ejecutables maliciosos.

Ejemplos de ransomware

Varios tipos de ransomware aún afectan a los negocios, aún cuando la amenaza global de malware ha sido eliminada de forma general. Existen para extorsionar dinero de individuos o negocios que no tienen implementadas protecciones efectivas.

Una de las primeras aplicaciones conocidas de ransomware que causó un impacto global fue CryptoLocker. El target de CryptoLocker eran máquinas Windows y se propagó en el 2014. La infección usualmente iniciaba con un mail y un archivo adjunto malicioso. El software entonces encriptó archivos importantes con encripción asimétrica de clave pública / privada (RSA).

Locky es un ejemplo de ransomware que usó ingeniería social. Liberado en el 2016, Locky comenzó con un archivo de Word malicioso adjunto en un correo. Cuando los usuarios abrían el archivo, el contenido parecía estar mezclado a excepción de un mensaje que solicitaba habilitar los macros. Después de que los usuarios habilitaban los macros y abrían el archivo, Locky se ejecutaba.

Bad Rabbit es un ejemplo de malware que los usuarios descargaban voluntariamente. Usualmente se propagaba al hacerse pasar como una actualización de Adobe Flash. Después de que corría el malware, encriptaba los archivos y se reiniciaba el sistema. Bad Rabbit restringía el inicio de la computadora y en su lugar mostraba un mensaje solicitando un rescate para liberar los archivos.

Previniendo el ransomware

Los ejemplos anteriores son sólo algunas de las versiones de ransomware que plagan a las organizaciones. Los desarrolladores de ransomware continúan creando nuevas formas de encriptar archivos y pedir rescate por ellos. Si comprende cómo funciona el ransomware, puede implementar las defensas adecuadas. Puede prevenir el ransomware con una solución anti-malware efectiva, capacitación a los usuarios y filtros de correo que bloqueen mensajes maliciosos.

Investigaciones Relacionadas

Artículos Relacionados