Previniendo los Ataques de Ransomware

Los criminales que usan ransomware tienen formas de evitar las medidas de ciberseguridad, pero usted aún puede proteger su negocio. Algunas de las tácticas que reducen su riesgo de infección incluyen los respaldos, la capacitación a usuarios, poner mails sospechosos en cuarentena y filtrado de contenidos.

¿Debería pagar el rescate?

Los investigadores de ciberseguridad no se ponen de acuerdo respecto si es mejor pagar o no. El FBI se opone a que se paguen los rescates. Algunas víctimas pagan y obtienen acceso a sus archivos; otros pagan y nunca los recuperan. En el caso de Petya, los desarrolladores crearon el software sin un método para desencriptar los datos.

En general, los expertos sugieren no pagar el rescate. La pérdida de datos puede causar un gran impacto a su organización, y la cantidad que demandan los hackers está incrementando. Los desarrolladores detrás de Petya originalmente pedían $300 en bitcoins. El ransomware más nuevo pide cientos de miles de dólares en criptomonedas. El modelo de negocio del ransomware existe solamente porque los actores maliciosos detrás de él continúan obteniendo un ingreso. Si se les niega el pago, el modelo de negocio del ransomware podría colapsar.

Pagar el rescate no garantiza que obtendrá la clave que necesita para restaurar sus datos. En su lugar, proteja sus archivos con medidas que puede implementar en sus operaciones de todos los días. En caso de un ataque, puede restaurar los archivos a su estado original. Es por esto que los respaldos son tan importantes en la recuperación ante un ataque.

Medidas protectivas

- Respaldos

- Capacitación a usuarios

- Poner emails sospechosos en cuarentena

- Filtrado de contenido

Capacite a los usuarios para que puedan detectar el ransomware

La capacitación de los usuarios reduce de forma importante el riesgo de infección. Un ataque de ransomware a menudo inicia con un email sospechoso. Se puede capacitar a los usuarios para identificar ciberamenazas incluyendo ransomware, phishing e ingeniería social. Los usuarios con conocimientos para identificar mensajes maliciosos tienen menos posibilidades de abrir un archivo adjunto infectado.

Los hackers a veces usan ingeniería social en sus ataques. La ingeniería social es cuando un atacante busca a usuarios específicos en la red, usualmente quienes tienen privilegios más altos. Los atacantes apuestan por que estos usuarios tienen acceso a datos críticos en almacenamiento local o tienen acceso a sistemas e infraestructuras críticas para el negocio. Esto incrementa la probabilidad de que el negocio pague el rescate.

Mantenga el software parchado y actualizado

Asegúrese de que el firmware, las aplicaciones anti-malware, los sistemas operativos y el software de terceros cuentan con el último parche instalado. A menudo salen nuevas versiones de ransomware, y las actualizaciones de software aseguran que su anti-malware reconozca las amenazas más recientes.

WannaCry es un ejemplo de una amenaza al sistema operativo. Incorporó EternalBlue, un exploit desarrollado por la National Security Agency (NSA) de los Estados Unidos. Potenció una debilidad en el protocolo de Server Message Block (SMB) del sistema operativo Windows. Microsoft publicó parches para detener a WannaCry 30 días antes de las infecciones. Sin los parches, los sistemas operativos Windows son vulnerables.

Recientemente hemos visto que se usa ZeroLogon en ataques de ransomware.

Siempre cuente con respaldos

La mejor manera de recuperarse del ransomware es restaurar los datos desde un respaldo. Los respaldos evitan las demandas del ransomware por medio de la restauración de los datos desde una fuente que no son los archivos encriptados. Los hackers saben esto, por lo que están desarrollando ransomware que escanee la red para encontrar archivos de respaldo. Después de restaurar desde un respaldo, aún debe eliminar el ransomware de la red.

Una forma efectiva de evitar que el malware encripte los archivos de respaldo es manteniendo una copia de sus respaldos fuera de sitio. Los respaldos en la nube son la elección típica de los negocios que necesitan una solución de respaldo fuera de sitio. Con el uso de respaldos en la nube, mantiene segura contra el ransomware y otras amenazas de ciberseguridad una copia de sus archivos.

Detectando el ransomware

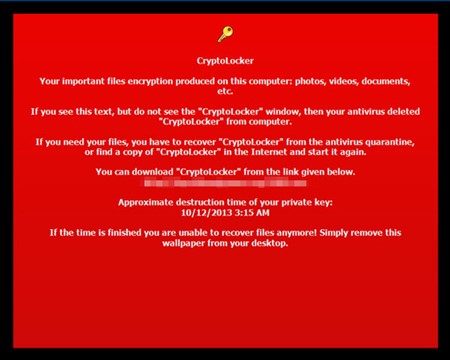

Un ataque de ransomware típicamente viene de un archivo ejecutable o un script que descarga el archivo ejecutable y lo corre. No todos los ataques de ransomware son inmediatos. Algunos ransomwares se mantienen inactivos hasta una fecha específica. Por ejemplo, un tipo de ransomware llamado Locker, un imitador de CryptoLocker, estuvo inactivo hasta la medianoche del 25 de mayo de 2015, cuando ejecutó su carga maliciosa.

Los administradores de la red detectan el ransomware con aplicaciones que monitorean el tráfico sospechoso en la red. Las aplicaciones mandan notificaciones cuando el malware vuelve a nombrar un gran número de archivos. El software anti-malware protege contra miles de tipos de ransomware. Contiene firmas digitales que identifican el ransomware antes de que pueda ejecutarse. No siempre detecta los ataques día-cero – aquellos a vulnerabilidades que los desarrolladores no conocen todavía.

Las soluciones actuales de anti-malware incluyen la inteligencia artificial (AI), machine learning y monitoreo de comportamiento. Estas soluciones comparan el estatus actual de los archivos contra cambios y solicitudes de acceso a archivos. Alertan a los administradores de actividades sospechosas, para que se pueda resolver rápidamente un ataque y prevenir la encripción y destrucción de archivos.

La detección temprana ayuda con la prevención

La prevención efectiva contra el ransomware requiere de una combinación de buenas aplicaciones de monitoreo, respaldos frecuentes de archivos, software anti-malware y capacitación a usuarios. Aunque no hay defensa que elimine el riesgo por completo, puede limitar la posibilidad de que los atacantes tengan éxito.

Investigaciones Relacionadas

Artículos Relacionados