¿Qué es el Ransomware RYUK?

Ryuk es una versión de ransomware atribuida al grupo de hackers WIZARD SPIDER que ha comprometido gobiernos, académicos, el sector salud, manufactura y tecnología. En el 2019, Ryuk demandaba el rescate más alto en $12.5 millones de dólares, y posiblemente obtuvo un total de $150 millones para el final del 2020.

Ataque del ransomware Ryuk

Ryuk, pronunciado ri-uk, es una familia de ransomware que apareció por primera vez de mediados a finales del 2018. En diciembre del 2018, el New York Times reportó que Tribune Publishing había sido infectado por Ryuk, disrumpiendo la impresión en San Diego y en Florida. El New York Times y el Wall Street Journal compartían instalaciones de impresión en Los Angeles. También se vieron impactados por el ataque, el cual causó problemas de distribución con las ediciones sabatinas de los diarios.

Una variante del antiguo ransomware Hermes, Ryuk se perfila como uno de los ataques de ransomware más peligrosos. En el Global Threat Report 2020 de CrowdStrike, Ryuk hizo 3 de las 10 demandas más grandes de rescates ese año. $5.3 millones, $9.9 millones, y $12.5 millones de dólares. Ryuk ha atacado exitosamente industrias y empresas alrededor del mundo. Los hackers se refieren a la práctica de dirigirse hacia grandes empresas como “big game hunting” (BGH).

Curiosamente, esta familia de ransomware obtiene su nombre del anime japonés Death Note. El nombre significa “regalo de dios.” Es una elección extraña de nombre dado que sus víctimas pierden datos o dinero. Desde la perspectiva del hacker, sin embargo, tal vez sí podría considerarse como un regalo divino.

Se cree que el operador de Ryuk es un grupo ruso de cibercriminales conocido como WIZARD SPIDER. UNC1878, un actor malicioso del este de Europa, ha estado detrás de algunos de los ataques específicos al sector salud. El despliegue del ransomware no es directo; los hackers descargan otro malware primero a una computadora.

Cuando Ryuk infecta un sistema, primero deshabilita 180 servicios y 40 procesos. Estos servicios y procesos podrían evitar que Ryuk haga su trabajo, o son necesarios para facilitar el ataque.

En este momento, puede ocurrir la encripción. Ryuk encripta archivos como fotos, videos, bases de datos y documentos – todos los datos que le importan – utilizando encripción AES-256. Las claves de encripción simétrica son encriptadas ellas mismas usando RSA-4096, de naturaleza asimétrica.

Ryuk puede encriptar de forma remota, incluyendo shares administrativos remotos. Además, puede realizar Wake-On-Lan, “despertando” a las computadoras para encriptar. Estas capacidades contribuyen a la efectividad y el alcance de su encripción y el daño que puede causar.

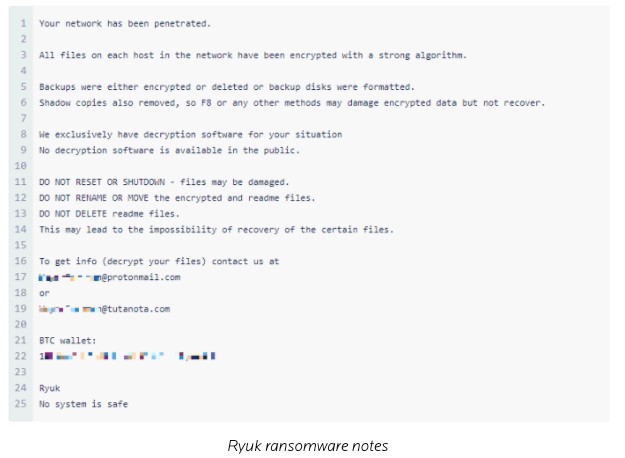

Los hackers dejan notas de rescate en el sistema con nombres como RyukReadMe.txt y UNIQUE_ID_DO_NOT_REMOVE.txt, similares a esta captura de pantalla.

Fuente: Malwarebytes

Vector de ataque de Ryuk

Ryuk puede descargarse como un servicio (DaaS) para infectar los sistemas objetivo. DaaS es un servicio que un hacker ofrece a otro. Si un hacker desarrolla un ransomware pero no sabe cómo distribuirlo, otros hackers con esas capacidades específicas pueden ayudar con la distribución.

A menudo, los usuarios inadvertidamente caen ante ataques de phishing que facilitan la infección inicial. AdvIntel reporta que el 91% de los ataques comenzaron con correos de phishing. Es extremadamente importante capacitar a los usuarios para que puedan identificar los emails de phishing. La capacitación reduce dramáticamente el riesgo de infección. Ver Insights de Phishing.

Ryuk es uno de los programas más notorios y conocidos de ransomware as a service (RaaS) en términos del alcance de su infección. El ransomware as a service (RaaS) es un modelo en el cual los desarrolladores de ransomware lo ofrecen para que otros hackers puedan usarlo. El desarrollador recibe un porcentaje de los pagos exitosos de rescate. RaaS es una adaptación del modelo de software as a service (SaaS).

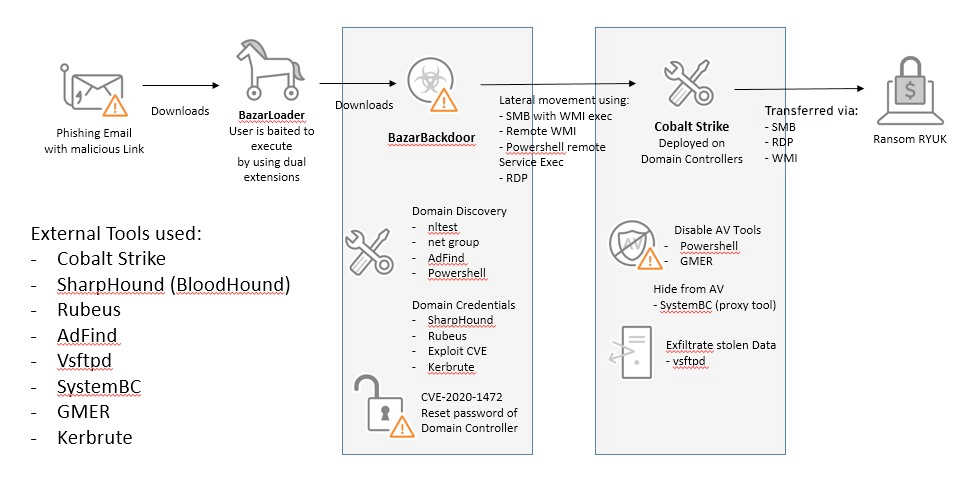

Una vez que el usuario hace click en el correo de phishing, Ryuk descarga elementos adicionales de malware llamados droppers. El malware adicional incluye Trickbot, Zloader, BazarBackdoor y otros. Estros droppers pueden instalar Ryuk directamente.

También podrían instalar otro malware como Cobalt Strike Beacon para comunicarse con una red de comando y control (C2). Ryuk se descarga una vez que se instala el malware. Ryuk también ha aprovechado exploits como la vulnerabilidad ZeroLogon en los servidores de Windows.

El diagrama abajo muestra el camino de infección de Ryuk o la cadena de ataque.

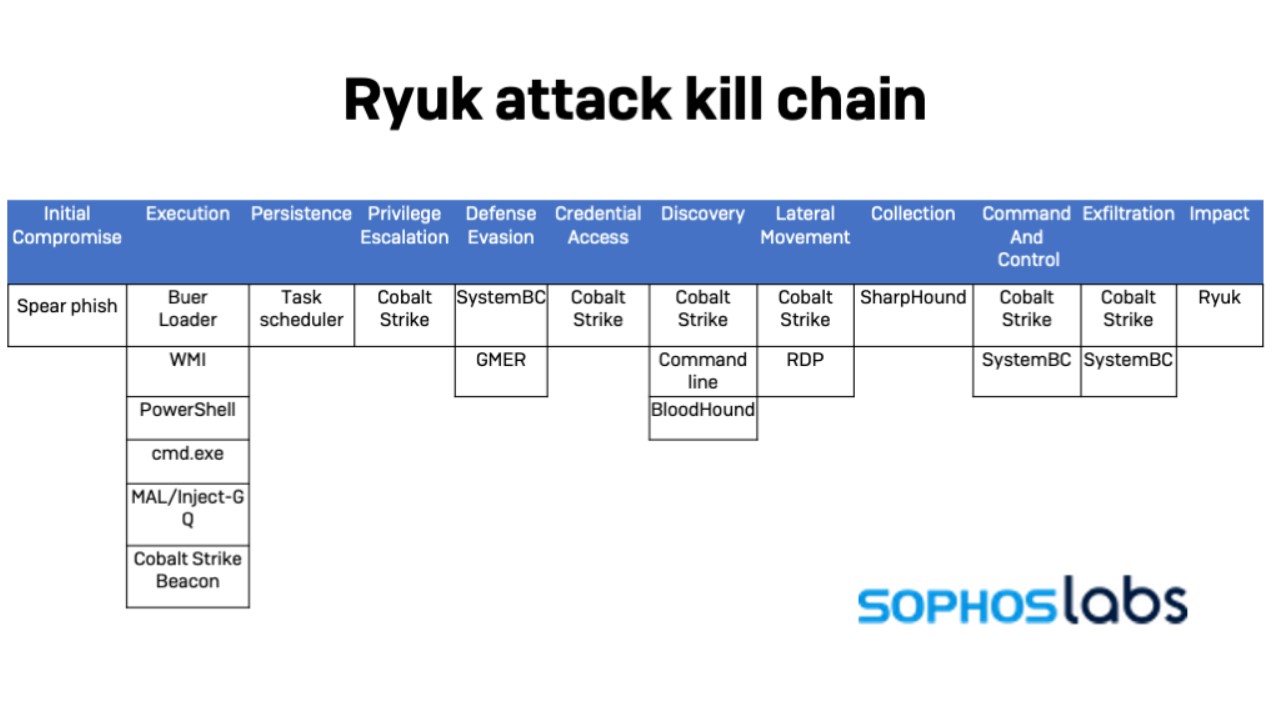

Sophos Group, una empresa de seguridad británica, identificó el flujo de ataque de Ryuk, el cual también es conocido como la cadena de ataque. Vea el diagrama debajo.

Fuente: Sophos

Trickbot

Trickbot surgió en el 2016 y se cree que es operado por WIZARD SPIDER, el mismo grupo de hackers que opera Ryuk. Este malware se ha usado como un troyano bancario para robar credenciales de usuarios, información personalmente identificable y bitcoins.

Hackers muy hábiles fueron quienes desarrollaron Trickbot. Lo diseñaron para que se usara para propósitos adicionales, como buscar archivos en un sistema infectado. También puede moverse lateralmente a través de una red de una máquina a otra. Las capacidades de Trickbot ahora incluyen recopilación de credenciales, cryptomining y más, pero su función más importante es desplegar el ransomware Ryuk.

Indicadores de compromiso de Ryuk

El daño que causa este ransomware puede ser dramático, por lo que es mejor prevenir una infección antes de que ocurra. Eso no siempre es posible, por lo que el personal de operaciones debe estar vigilante ante los inicios de un ataque para que puedan tomar acción inmediata y prevenir daños.

Ya que Ryuk puede infectar un sistema usando diferentes vectores de ataque, el trabajo necesario para detectarlo es complicado. Existen varios indicadores de compromiso (IOCs) que permiten que los administradores de seguridad y de la red puedan ver las señales que preceden a una infección de Ryuk.

BazarLoader, un dropper, es un punto común de entrada para Ryuk. Un dropper, o DaaS, es un malware que descarga otro malware. Estos son algunos IOCs de BazarLoader que debe vigilar:

- Una tarea programada llamada “StartAd-Ad” que aparece en el registro de Windows y posteriormente se agregan entradas que corren automáticamente

- Archivos ejecutables de extensión doble como Report.DOC.exe

TrickBot es otro punto común de entrada para Ryuk, como se menciona arriba. Su IOC es un archivo ejecutable que tiene un nombre de 12 caracteres generado aleatoriamente. Una vez que TrickBot crea el archivo, mnfjdieks.exe por ejemplo, debería de encontrarse en uno de estos directorios:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Username]\AppData\Roaming

Para conocer la lista completa de IOCs de TrickBot, por favor revise la alerta en el sitio web de la Cybersecurity & Infrastructure Security Agency (CISA) de los Estados Unidos.

Muchas veces, el primer IOC que ve una empresa es la siguiente captura de pantalla. Esta captura de pantalla indica que Ryuk ha infectado la organización y ha encriptado datos sensibles. La recuperación es mucho más rápida si la empresa está preparada con equipos y playbooks de respuesta ante incidentes, y ha respaldado sus datos offline.

Fuente: 2SPYWARE

Ataques del ransomware Ryuk en 2020

Ya que Ryuk se usa como un BGH, se ha usado para atacar gobiernos, empresas de tecnología y sistemas escolares. Sopra Steria, una empresa francesa de servicios de TI con una marca de ciberseguridad, sufrió una infección de Ryuk en el 2020. Creían que les tomaría semanas recuperarse por completo.

Ryuk es una de las amenazas más importantes para el sector salud, y parece que la Covid-19 fue un factor que contribuyó a los ataques al sector en general. Universal Health Services (UHS) es una empresa Fortune 500 del sector salud con hospitales en los Estados Unidos y el Reino Unido. La empresa sufrió un ataque de Ryuk el 27 de septiembre de 2020.

BleepingComputer reportó que el punto de infección más probable fue un email de phishing. Este correo pudo haber contenido a Emotet, una pieza de troyano. Emotet debió de haber instalado Trickbot, el cual entonces le permitió a WIZARD SPIDER, el grupo de hackers, instalar Ryuk manualmente a través de un shell invertido.

En octubre de 2020, los hackers infectaron dos centros médicos adicionales con Ryuk. Uno estaba ubicado en Oregon – el Sky Lakes Medical Center – y el otro en Nueva York – el Lawrence Health System. Los ataques deshabilitaron los sistemas de cómputo, haciendo que los registros electrónicos de salud no estuvieran disponibles. Los hospitales ya estaban abrumados con el cuidado de los pacientes de COVID-19, y el ataque sólo empeoró las cosas. La mayoría de estos ataques a hospitales duraron semanas.

Mejores prácticas para ransomware

Hay muchas cosas que las empresas y los individuos pueden hacer para protegerse ante el malware, y el ransomware en particular. Estos son algunos ejemplos:

- Asegúrese de que se apliquen parches en OS, software y firmware

- Use autenticación multifactor donde sea posible, con segundos factores fuertes. Un ejemplo es 2FA. El National Institute of Standards and Technology (NIST) de los Estados Unidos recomienda no usar SMS como un segundo factor.

- Audite frecuentemente cuentas, accesos, logos y cualquier cosa que pueda verificar configuraciones y actividad

- Crear respaldos de datos regularmente y almacenarlos offline, especialmente para sistemas críticos

- Educar a los usuarios, especialmente acerca de los correos de phishing. Los usuarios están recibiendo, leyendo y respondiendo correos.

Investigaciones Relacionadas

Artículos Relacionados