Глоссарий облачных технологий

Это руководство поможет вам лучше разобраться в облачных службах и оценить их преимущества.

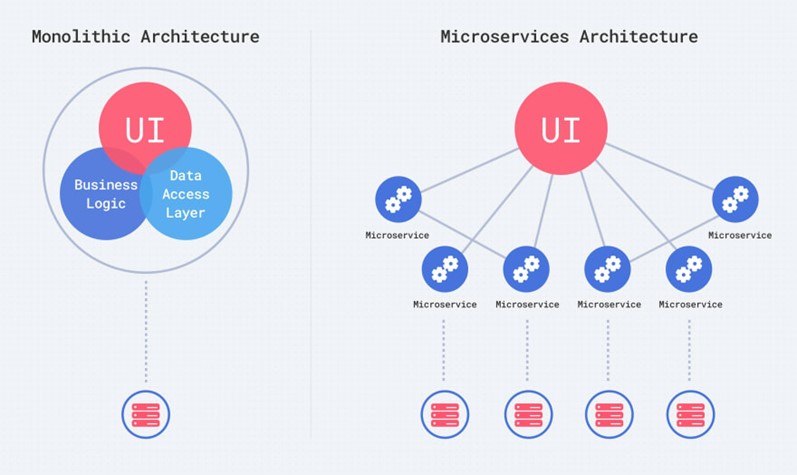

Монолитное приложение — это программа, которую разрабатывают и развертывают, как единую неделимую сущность. Такое приложение включает в себя все необходимые возможности и функции, в том числе пользовательский интерфейс, бизнес-логику, код доступа к данным и т. д.

Начиная создавать новое приложение в виде небольшой единой сущности, вы упрощаете его разработку, развертывание и тестирование.

Так как приложение не является модульным, его сложно обновлять и масштабировать, а также обновлять стек технологий (обновлять или модернизировать определенные функции приложения).

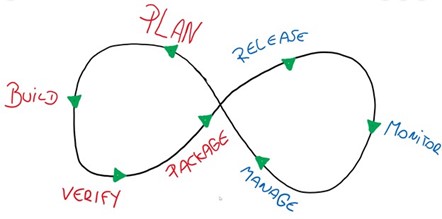

DevOps — это метод разработки приложений, в котором делается упор на автоматизацию и сотрудничество групп инженеров, каждая из которых отвечает за небольшой компонент, а не за крупную часть приложения.

- Этот метод минимизирует передачу полномочий, снижает время выполнения заказа и неэффективность очереди, количество ошибок в коде, время выпуска и риски развертывания.

- Повышается качество и надежность кода.

Непрерывная интеграция и непрерывное развертывание

- Непрерывная интеграция (Continuous Integration, CI) заключается в том, что интеграция кода в приложение и фиксирование его изменений, а также автоматизированное тестирование различными способами перед поставкой выполняются как можно чаще. Чтобы разрешить потенциальные конфликты при внесении изменений многими людьми, при слиянии кода применяются инструменты DevOps. Централизованное тестирование и оптимизация качества кода экономит время разработки.

- Непрерывное развертывание (Continuous Deployment, CD) — после того, как в процессе CI будут протестированы новые изменения, внесенные в приложение, и подтверждена их правильность, в процессе CD эти изменения будут автоматически переданы в тестовую и эксплуатационную среды. Это позволяет разработчикам сосредоточиться на разработке и ускоряет обратную связь с заказчиками.

Приложение с микросервисной архитектурой состоит из независимых компонентов (сервисов), каждый из которых работает в собственном процессе. Микросервисы слабо связаны друг с другом и взаимодействуют через API.

- Слабое связывание упрощает внесение изменений и добавление сервисов в приложение, не затрагивая всю кодовую базу.

Микросервисная архитектура очень важна — без нее, конечно, можно использовать облачные технологии, например, контейнеры, но вы лишитесь всех преимуществ архитектуры, основанной на микросервисах.

Репозиторий — это хранилище всех версий кода, документации, заметок и других ресурсов, которые требуются в процессе разработки проекта.

Частные репозитории доступны только внутри организации. Как правило, в частном репозитории хранится пользовательский или проприетарный код, что препятствует доступу к нему посторонних лиц, в том числе конкурентов.

Публичные репозитории доступны для всех и часто содержат результаты работы широкого круга лиц. Преимущество этих репозиториев в том, что вы можете сэкономить много времени на разработке пользовательского кода — часть того, что вы хотите создать, обычно можно найти в публичном репозитории.

Это исходный код, который каждый может видеть, изменять и улучшать. Приложения с открытым исходным кодом составляют 80% от всех современных приложений.

ПО с открытым исходным кодом нужно отличать от проприетарного ПО, которое могут изменять и улучшать только его авторы. Программное обеспечение с открытым исходным кодом можно использовать свободно, в то время как для использования проприетарного ПО необходимо подписать лицензионное соглашение.

Чтобы проверить, нет ли уязвимостей и других проблем в компонентах с открытым кодом (а также в их подкомпонентах), которые использует организация, часто используют Software Composition Analysis (SCA).

SCA обнаруживает и отслеживает в кодовой базе организации компоненты с открытым исходным кодом и помогает разработчикам управлять ими и обновлять их. В рамках жизненного цикла разработки ПО (SDLC) есть различные уровни автоматизации, например, выбор репозиториев и обновление репозиториев. Гораздо проще и эффективнее выявлять проблемы в открытом коде на самых ранних стадиях SDLC, задолго до внедрения в производство.

- Разработчики должны понимать, какие последствия для системы безопасности организации могут создать зависимости с открытым исходным кодом, но не менее важно, чтобы специалисты по безопасности могли оценить общий уровень риска организации в связи с применением ПО с открытым исходным кодом.

- Trend Micro Cloud One™ - Open Source Security позволяет специалистам по безопасности выявлять уязвимости открытого исходного кода и лицензионные риски в компонентах приложений. ИБ-специалисты должны рассмотреть риск ПО с открытым исходным кодом в совокупности с другими рисками и понять, как прямые/непрямые зависимости влияют на имеющееся в организации программное обеспечение, на поверхность атаки и общее состояние безопасности.

- Чтобы из соображений безопасности не приходилось замедлять процесс, найдите инструмент SCA, который интегрируется с имеющимися у вас средствами разработки и поставки приложений. Приложения никогда не будут идеальными, поэтому, чтобы не перегружать разработчиков и команды DevOps, необходимо определить приоритеты уязвимостей, которые требуют неотложного устранения. Идея состоит в том, чтобы сделать взаимодействие разработчиков с инструментом SCA почти неотличимым от других повседневных задач.

- Легко масштабируйте безопасность открытого кода вместе с вашими командами разработчиков и платите за проект или файлы манифеста.

Облачные приложения требуют, чтобы поддерживающая их облачная инфраструктура работала должным образом. Инфраструктура как код (IaC) предоставляет все необходимое для работы вашего приложения.

Так как IaC — это просто код (в виде шаблонов), вы можете применять аналогичные процессы DevOps для автоматизированного, последовательного и повторяемого развертывания облачной инфраструктуры, которая постоянно совершенствуется и развертывается.

Если изменения вносятся вручную, то убедиться, что установки/конфигурация действующей инфраструктуры не отклоняются от запланированного состояния, может быть непросто.

С помощью Trend Micro Cloud One™ - Conformity вы сможетебыстро оценить преимущества включения защитных средств и обеспечение соответствия регуляторным требованиям на самых ранних этапах конвейера CI/CD. Наш сканер шаблонов инфраструктуры как кода (IaC) может мгновенно запускать шаблоны через Conformity API во время процесса кодирования.

Это позволит автоматически предотвращать ошибки конфигурации и гарантирует, что код, лежащий в основе вашей облачной инфраструктуры, полностью соответствует лучшим отраслевым практикам, таким как AWS Well Architected Framework.

Сканер шаблонов Conformity для IaC включен в решение без дополнительной оплаты, поэтому вы можете многократно сканировать свои шаблоны на наличие потенциальных рисков до развертывания любой инфраструктуры.

Хранилище объектов в облаке — это эластичный и гибкий способ хранения неструктурированных данных, особенно полезный для поддержки облачных приложений, которым требуется масштабируемая поддерживающая инфраструктура.

Масштабное отслеживание данных — непростая задача. поэтому многие службы хранения объектов предлагают форму тегирования объектов с помощью настраиваемых метаданных.

- Может использоваться, чтобы сигнализировать о зависимых рабочих процессах, для применения политик жизненного цикла (хранения, удаления и т.д.) и получения информации о стоимости облака и уровне безопасности.

Повсеместное использование хранилищ объектов открывает новый вектор атак — через вредоносные файлы. Trend Micro Cloud One™ - File Security защищает ваши зависимые рабочие процессы с помощью сканирования на наличие вредоносных программ, интеграции в настраиваемые облачные процессы, широкой поддержки платформ облачного хранения и других инновационных методов. Вы можете быть уверены, — когда файлы с данными попадут в вашу облачную среду, они не нарушат работу внутренних систем и не ухудшат внешнюю репутацию.

Масштабируйте защиту вместе с облачным хранилищем объектов с помощью службы File Security и сканируемого репозитория хранилища с оплатой по количеству объектов. Небольшие репозитории обходятся дешевле.

Облачная рабочая нагрузка — это общий термин для приложений/вычислений, работающих в облаке.

Они начали свой путь с виртуальных машин, контейнеров, бессерверных функций, баз данных и других сервисов, потребляющих ресурсы, развернутые в облаке.

Теперь традиционных облачные сервисы рабочих нагрузок предоставляют гораздо более широкий выбор операционных систем, различных типов процессоров и их конфигураций, и даже адаптируют вычислительные мощности для искусственного интеллекта, машинного обучения и высокопроизводительных вычислений (HPC).

У гибридного облака много преимуществ, но ему также свойственные новые угрозы и риски. Организации должны обеспечить соблюдение регуляторных требований, поддерживая единую безопасность всех рабочих нагрузок: физических и виртуальных серверов, облачных сред или контейнеров.

Trend Micro Cloud One™ – Workload Security обеспечивает комплексное обнаружение угроз и защиту в едином решении, специально разработанном для серверов, облачных и контейнерных сред. Workload Security непрерывно обеспечивает всестороннюю защиту для любой рабочей нагрузки. Решение также содержит широкий набор программных интерфейсов (API), что позволяет автоматизировать обеспечение безопасности и уменьшить нагрузку на сотрудников.

Инструменты для защиты сети, такие как система предотвращения вторжений (HIPS) и сканер уязвимостей, обнаруживают и останавливают атаки в сети, защищают уязвимые приложения и серверы, в то время как мониторинг целостности файлов, защита от вредоносного ПО и поведенческий анализ предотвращают направленные атаки и выявляют подозрительную активность.

Виртуальное исправление уязвимостей, разработанное для облака, проверяет и блокирует вредоносную активность критичного для бизнеса трафика, обнаруживает и предотвращает вторжения, предотвращает атаки на веб-приложения, эффективно и быстро защищает облачные сети, рабочие нагрузки и контейнеры. Обираясь на расшифровку TLS и исследования Zero Day Initiative вы можете, не замедляя работу приложения, быстро реагировать на угрозы, которые эксплуатируют известные и неизвестные уязвимости.

Workload Security автоматически масштабируется вместе с рабочими нагрузками для защиты постоянно меняющегося облачного пространства. Оплата за час защиты рабочей нагрузки в вашей мультиоблачной среде, причем за меньшие рабочие нагрузки отплата меньше.

Контейнеры — форма программного пакета. Контейнер содержит все элементы (файлы конфигурации, библиотеки, зависимости и др.), необходимые для запуска в любой инфраструктуре, абстрагируясь от уровня приложений.

Традиционно приложения разрабатывались для конкретной вычислительной среды. Запуск в другой среде часто приводил к ошибкам. Используя контейнерную архитектуру, разработчики могут выполнять сборку приложений быстрее и допускать меньше ошибок.

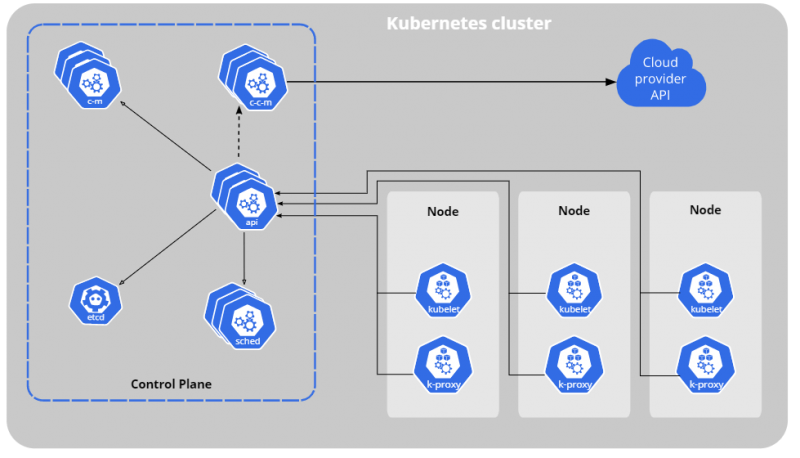

Разработка контейнерного приложения — это одна задача, но есть и другая — управление развертыванием контейнеров. Для автоматизации таких процессов, как развертывание и масштабирование, многие организации используют Kubernetes. Если вы используете Kubernetes, ваши контейнеры размещаются в подах. Поды запускаются на нодах, а ноды являются частью кластера.

Многие организации стремятся снять с себя дополнительные накладные расходы с помощью сервиса Managed Kubernetes. Поскольку развертывание Kubernetes может быть разного размера, масштабирование — более сложный процесс, чем «просто добавление контейнеров».

Сервис Managed Kubernetes поддерживает автомасштабирование внутри подов и между кластерами, а также повышает надежность и переносимость, если вы решите развернуть свою среду в другой инфраструктуре. Другие процессы, например, обновление ПО и установка пакетов исправлений для хостов, также являются функциями этого сервиса.

Еще один способ упростить управление контейнерной инфраструктурой — использовать бессерверные контейнеры, один из видов модели CaaS («контейнеры как услуга»). При этом исчезает необходимость управления вспомогательными элементами контейнерной инфраструктуры, например, кластерами и виртуальными машинами. Другие разновидности CaaS предоставляют пользователю доступ к базовой инфраструктуре.

Поскольку время жизни контейнеров составляет всего несколько минут или секунд, трудно точно определить поверхность атаки и состояние безопасности. Выбирайте такое решение для обеспечения безопасности контейнеров, которое защищает весь жизненный цикл контейнеров и масштабирует обнаружение и защиту по мере развертывания контейнеров.

Независимо от уровня абстракции при развертывании контейнеров Trend Micro Cloud One™ – Container Security защитит ваще приложение. Container Security, созданное для команд разработчиков и администраторов, реализует автоматическое сканирование реестра и образов контейнеров во время сборки.

Container Security позволяет раньше и быстрее обнаруживать вредоносное ПО, секретные данные и ключи, нарушения регуляторных требований, уязвимости, в том числе найденные в открытом исходном коде.

Команды DevOps получают возможность непрерывно поставлять готовые к эксплуатации приложения и удовлетворять потребности бизнеса, не нарушая циклов сборки.

Поскольку контейнерная среда может как увеличиваться, так и уменьшаться с соответствии с потребностям компании, решение безопасности должно быть столь же гибким, чтобы успешно защищать критически важные облачные бизнес-приложения. При использовании Cloud One — Container Security плата взимается только за каждую защищенную ноду или защищенный бессерверный контейнер.

Бессерверные функции — это следующий уровень абстракции. При их использовании полностью отпадает необходимость в управлении любой инфраструктурой. Все, что вам требуется, — это код, который вы хотите запустить, а обо всем остальном позаботится облачный провайдер.

Поставщики облачный услуг выставляют счет при каждом вызове вашей бессерверной функции в невидимой для вас инфраструктуре. Пока бессерверная функция не вызвана, оплата за нее не берется.

Trend Micro Cloud One™ – Application Security защищает ваши бессерверные функции во время исполнения от наиболее распространенных атак: SQL-инъекций, удаленного выполнения команд, несанкционированного доступа к файлам, вредоносных загрузок, перенаправления URL-адресов, полезных нагрузок и многого другого.

Получите полное представление о состоянии безопасности ваших веб-приложений вплоть до уязвимой строки кода, минимально влияя на производительность.

Application Security, встроенная в бессерверную функцию, тесно связана с приложением и гарантирует, что бессерверная функция будет вызвана только безопасным способом.

Поставщик облачных услуг выставляет счет в зависимости от того, сколько раз была вызвана ваша бессерверная функция. Безопасность для этого приложения оплачивается так же. При использовании Application Security оплата взимается за 1000 вызовов: вы платите только тогда, когда ваше приложение работает.

Облачный аккаунт позволяет создателям облачных приложений получать доступ к облачным сервисам и ресурсам. Звучит просто, но эти аккаунты могут представлять как пользователей-людей, так и машинные идентификаторы, что усложняет ситуацию. Машинные идентификаторы могут относиться к облачным рабочим нагрузкам, средствам защиты и к другим компонентам. Для определения того, к каким ресурсам, услугам, действиям и другим правам могут иметь доступ облачные аккаунты, устанавливаются политики

Три провайдера гипермасштабируемых облаков трактуют этот вопрос по-разному:

- AWS: Эти сущности, называемые аккаунтами, границами доступа, лимитами использования и т. д., администрируются на уровне аккаунта. Для выставления счетов или управления несколько аккаунтов AWS могут быть объединены в один, но политики использования IAM, доступа API и другие задаются на уровне аккаунта AWS.

- Azure: Azure обращается к Active Directory организации и каждый AD-идентификатор переводится в Azure.

- Google Cloud Platform (GCP): Вы можете использовать для своей организации единую границу доступа к облачным ресурсам, но многие предпочитают создавать отдельные «проекты», каждый из которых имеет свою собственную IAM-политику.

С помощью Trend Micro Cloud One™ - Conformity легко управлять конфигурацией облачных сервисов AWS, Azure, и GCP. Подключите облачный аккаунт, и уже через несколько минут вы получите полное представление о состоянии безопасности в облаке. Conformity использует кастомную политику доступа для просмотра параметров конфигурации метаданных вашего облачного аккаунта, при этом доступа к вашим данным для чтения или записи не предоставляется.

Часто за безопасность конфигураций сервисов публичных облаков и за развертывание отвечают разные команды специалистов. Conformity интегрируется с множеством различных каналов связи и с системами управления технологическими процессами, чтобы предоставить специалистам информацию, необходимую для исправления ошибок конфигурации, и при этом не замедлять процесс разработки.

Полная автоматизация с использованием API устраняет необходимость ручного выполнения рутинных задач и таким образом исключает ошибки человека-оператора. Ваши процессы DevOps не станут источником ошибок в конфигурации и, следовательно, рисков безопасности для вашей облачной инфраструктуры.

Благодаря гибкому ценообразованию как крупные корпорации, переходящие в облако, так и облачные стартапы могут позволить себе использовать Conformity, чтобы быстро получить представление о состоянии безопасности в мультиоблачной среде и улучшить ее. Вы платите по количеству облачных аккаунтов, подключенных к Conformity, причем за небольшие аккаунты с меньшим количеством ресурсов цена меньше.

Использование частных сетей в публичном облаке позволяет пользователям размещать ресурсы в определенной виртуальной сети, отдаленно напоминающей традиционную сеть дата-центра. Ресурсы частной сети изолированы от других ресурсов общедоступного облака.

Это достигается путем предоставления подсетей (сетевой уровень модели OSI), зарезервированных для частного использования диапазонов IP-адресов, которые действуют, как отдельная часть сети публичного облака, и виртуальных LAN (канальный уровень) как части виртуальной сети.

Виртуальные сети можно дополнительно настраивать с помощью таблиц маршрутизации и преобразования сетевых адресов (NAT). VPN также можно использовать для связи локальной инфраструктуры с виртуальной сетью в облаке через частное безопасное соединение.

Быстрое обнаружение и защита корпоративного класса на сетевом уровне безопасности в виртуальных частных облаках (VPC). Развертывание в сетевой структуре облака позволяет быстро и легко защитить инфраструктуру и сегменты сети с помощью действенного решения, которое не замедляет работу бизнеса и сетевой трафик.

Благодаря прозрачному подходу к развертыванию решения и встраиванию его в существующую облачную архитектуру, Trend Micro Cloud One™ – Network Security позволяет немедленно начать проверку трафика, не нарушая работу бизнес-приложений или установленных сетевых соединений.

Сетевая безопасность не замедляет ваших облачных вычислений, а благодаря гибкой системе оплаты вы платите только за проверенный трафик (в Гб).

Начать сегодня