Il ransomware è devastante per un'azienda perché danneggia i dati critici. Durante un attacco, il ransomware esegue la scansione dei file importanti e li crittografa con un processo di crittografia avanzato non reversibile, paralizzando un'organizzazione più velocemente di altre applicazioni dannose.

Sommario

Come ha origine una minaccia ransomware

La maggior parte degli attacchi ransomware inizia con un'email dannosa. L'email contiene spesso un collegamento a un sito web controllato da un malintenzionato da cui l'utente scarica il malware. Potrebbe anche contenere un allegato dannoso con codice che scarica il ransomware dopo che l'utente apre il file.

Gli aggressori di solito utilizzano documenti di Microsoft Office come allegati. Office dispone di un'interfaccia Visual Basic for Applications (VBA) che gli aggressori utilizzano per programmare gli script. Le versioni più recenti di Office disabilitano la funzionalità che esegue automaticamente gli script macro all'apertura di un file. Il malware richiede all'utente di eseguire gli script e molti utenti lo autorizzano. Questo è il motivo per cui le macro dannose sono ancora pericolose.

La macro di Office scarica il ransomware dal server di un utente malintenzionato e il malware viene eseguito sul dispositivo locale. Il ransomware esegue la scansione della rete e dei sistemi di archiviazione locale alla ricerca dei file critici e crittografa tutto ciò che trova. Il sistema di crittografia utilizzato è di solito l'Advanced Encryption Standard (AES) simmetrico a 128 o 256 bit. Questo rende il processo resistente agli attacchi tramite forza bruta. Alcuni ransomware utilizzano anche sistemi di crittografia a chiave pubblica/privata come Rivest-Shamir-Adleman (RSA).

Recupero dati e rimozione ransomware

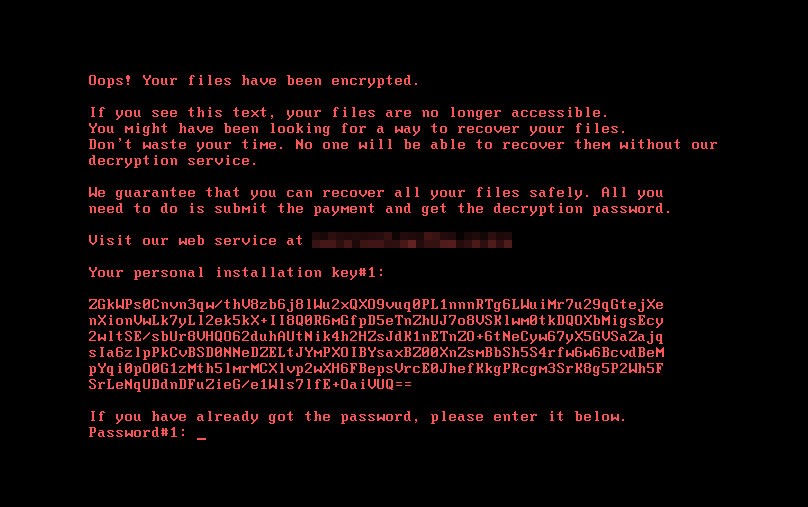

Gli sviluppatori di ransomware integrano funzionalità che impediscono agli utenti di rimuovere l'applicazione senza prima pagare il riscatto. Alcuni hacker utilizzano le applicazioni di blocco dello schermo in modo che gli utenti non possano accedere al desktop di Windows. Poiché le librerie di crittografia utilizzate per crittografare i file sono sicure, la rimozione del malware lascia comunque i dati crittografati e inaccessibili.

L'FBI consiglia alle aziende colpite di non pagare il riscatto. Altri esperti affermano che il pagamento del riscatto ha portato alla decrittazione dei file. A volte gli aggressori non consegnano la chiave di decrittazione neanche dopo il pagamento del riscatto. L'attività presa di mira viene quindi lasciata senza i suoi file e subisce una perdita finanziaria. È possibile rimuovere il ransomware, ma è improbabile che si riesca a recuperare i file senza pagare il riscatto a meno che non si disponga di un backup.

La maggior parte dei fornitori di anti-malware dispone di patch o soluzioni scaricabili che rimuovono il ransomware. Dopo aver eliminato il malware, è possibile ripristinare i file da un backup. È anche possibile ripristinare il computer alle impostazioni di fabbrica. Con quest'ultima soluzione, il computer torna allo stesso stato di quando è stato acquistato per la prima volta. Sarà quindi necessario installare nuovamente ogni software di terze parti.

Protezione dal ransomware

È possibile proteggere dispositivi e dati dal ransomware in diversi modi. Poiché l'infezione di solito inizia con un messaggio email dannoso, è possibile iniziare con sistemi di cybersecurity anti-malware che analizzano i messaggi in arrivo alla ricerca di collegamenti o allegati sospetti. Se rilevati, mettono in quarantena i messaggi, impedendo loro di raggiungere le caselle di posta degli utenti.

Anche il filtraggio dei contenuti sulla rete è efficace. Impedisce agli utenti di accedere a siti web controllati da aggressori. In combinazione con i filtri email, il filtro dei contenuti è un modo efficace per impedire al ransomware e alla maggior parte dei malware di accedere alla rete interna.

Il software anti-malware dovrebbe essere eseguito su tutti i dispositivi di rete, inclusi gli smartphone. Il sistema anti-malware impedisce al ransomware di crittografare i file e lo rimuove dal sistema prima che invii il payload. Se l'organizzazione ha adottato una policy Bring Your Own Device (BYOD), è importante eseguire un'applicazione antimalware approvata sui dispositivi degli utenti.

La formazione degli utenti è un modo proattivo per proteggersi dal ransomware. Poiché il ransomware spesso ha inizio con tentativi di phishing e ingegneria sociale, utenti formati per identificare gli attacchi sono un buon accompagnamento per altre misure anti-malware. I sistemi combinati, la formazione e gli anti-malware riducono notevolmente il rischio per la cybersecurity. Se i sistemi anti-malware falliscono, gli utenti addestrati a identificare un attacco non vengono indotti con l'inganno a eseguire applicazioni dannose.

Esempi di ransomware

Diversi tipi di ransomware colpiscono ancora le aziende, anche se la minaccia globale costituita dai malware è stata generalmente rimossa. Esistono per estorcere denaro a individui o aziende che non dispongono di una protezione efficace.

Una delle prime applicazioni ransomware conosciute che ha avuto un impatto globale è stata CryptoLocker. CryptoLocker ha preso di mira le macchine Windows e si è diffuso in modo significativo nel 2014. L'infezione di solito è iniziata attraverso un'email e un allegato dannoso. Il software ha quindi crittografato i file importanti con crittografia a chiave pubblica/privata asimmetrica (RSA).

RansomHub

RansomHub è un gruppo Ransomware-as-a-Service (RaaS) rilevato per la prima volta nel febbraio 2024 e ha rapidamente guadagnato fama per la sua strategia di "caccia grossa", prendendo di mira le grandi imprese che hanno maggiori probabilità di pagare riscatti importanti. Tracciato da Trend Micro come Water Bakunawa, RansomHub è stato osservato mentre sfruttava vulnerabilità nei backup di storage cloud e istanze Amazon S3 non configurate correttamente, sfruttando la fiducia tra provider e clienti per potenziare le proprie tattiche estorsive.

Rhysida

Rhysida è un gruppo ransomware venuto alla luce all'inizio del 2023, che impiega una doppia tattica di estorsione: crittografando i dati delle vittime e minacciando di pubblicarli se non verrà pagato un riscatto in Bitcoin. Si mascherano come un team di cybersecurity che si offre di aiutare le vittime evidenziando i punti deboli della sicurezza nelle loro reti e nei loro sistemi. Utilizzeranno gli attacchi di phishing per ottenere l'accesso iniziale e il follow-up con i beacon Cobalt Strike per il movimento laterale nelle macchine compromesse prima di distribuire il loro ransomware.

2024 Principali Set di Intrusione Ransomware

I dati di Trend Micro del 2024 sul mondo cybercriminale tracciano le informazioni pubblicate sui siti di leak dei gruppi ransomware.

Nella tabella “Principali Set di Intrusione Ransomware”, le “violazioni” si riferiscono ad attacchi ransomware riusciti contro aziende che hanno scelto di non pagare il riscatto. Ciò significa che il numero reale di attacchi riusciti potrebbe essere più alto, poiché alcune aziende potrebbero aver pagato.

Il monitoraggio dei siti di leak da parte di Trend Micro mostra che i gruppi ransomware hanno il maggior numero di vittime aziendali in Nord America, con 369 violazioni riuscite contro aziende che non hanno pagato. I siti di leak hanno anche pubblicato 104 violazioni riuscite in Europa e 47 in Asia. Le aziende del settore retail, all’ingrosso e distribuzione rappresentano la maggior parte delle violazioni pubblicate (13,9%), seguite da quelle dei prodotti e servizi industriali (9,4%).

I gruppi ransomware hanno inoltre dichiarato di avere vittime nei settori dei trasporti, dell’informatica e della tecnologia, che compongono le cinque industrie più colpite. Le classifiche per regione e settore degli attacchi ransomware riusciti riflettono probabilmente più la resilienza delle aziende che il comportamento dei gruppi, che non mirano specificamente a regioni o settori. Le aziende possono aumentare la propria resilienza facendo lavorare i sensori degli endpoint a loro favore.

Paesi con il maggior numero di attacchi ransomware – 2024

Questa mappa termica mostra le regioni e i paesi in cui la telemetria di Trend Micro ha rilevato la maggiore attività di minacce ransomware. Le cifre indicate nella mappa rappresentano minacce ransomware rilevate e bloccate dai nostri sensori. È importante notare che i cybercriminali non prendono di mira specificamente alcun paese o regione. Tuttavia, questi dati evidenziano le aree che dovrebbero adottare ulteriori precauzioni per rendere i sistemi aziendali più resilienti contro gli attacchi ransomware.

Prevenire gli attacchi ransomware

Gli esempi sopra riportati sono solo alcune versioni di ransomware che ancora affliggono le organizzazioni. Gli sviluppatori di ransomware continuano a creare nuovi modi per tenere i file in ostaggio in vista di un riscatto. Comprendendo il funzionamento del ransomware, è possibile implementare le difese giuste. È possibile prevenire il ransomware con un'efficace soluzione anti-malware, la formazione degli utenti e filtri email che bloccano i messaggi dannosi.

Trend Micro Cyber Risk Report - 2025

Il ransomware è una forma di estorsione informatica in cui gli aggressori criptano dati critici e richiedono un pagamento per il loro rilascio. Come evidenziato nel Trend Micro Cyber Risk Report 2025, il ransomware rimane una delle minacce più evidenti e dannose dal punto di vista finanziario per le organizzazioni di tutto il mondo.

Gli operatori di ransomware non si affidano più esclusivamente a punti di ingresso tradizionali come email di phishing o porte RDP esposte. Al contrario, sfruttano vulnerabilità trascurate ed emergenti all’interno dell’ecosistema digitale di un’organizzazione – ciò che gli esperti di cybersicurezza definiscono superficie di attacco.

Scopri come stanno evolvendo le minacce ransomware e quali strategie proattive possono aiutare a mitigare i rischi nel Trend Micro Cyber Risk Report 2025.

Come Trend Micro ti aiuta a stare un passo avanti alle minacce ransomware

Poiché il ransomware continua a rappresentare una delle minacce più dirompenti per le organizzazioni, la necessità di una difesa unificata e intelligente non è mai stata così urgente. Trend Vision One™ offre una soluzione potente che va oltre gli strumenti di sicurezza tradizionali, fornendo rilevamento e risposta estesi (XDR), gestione del rischio della superficie di attacco e mitigazione automatizzata delle minacce in un’unica piattaforma integrata.

Con Trend Vision One™, i team di sicurezza ottengono una visibilità centralizzata su endpoint, email, cloud e livelli di rete, consentendo una rilevazione e una risposta più rapide alle attività ransomware. Supportata da decenni di intelligence sulle minacce e alimentata dall’intelligenza artificiale di Trend Micro, la piattaforma aiuta le organizzazioni a identificare proattivamente le vulnerabilità, ridurre l’esposizione e fermare il ransomware prima che possa causare danni.