Les ransomware sont dévastateurs pour les entreprises car ils endommagent les données essentielles. Lors d'une attaque, le ransomware recherche les fichiers importants et les crypte avec un chiffrement fort qui ne peut être annulé, paralysant ainsi une organisation plus rapidement que d'autres applications malveillantes.

Table des matières

Comment commence une menace de ransomware

La plupart des attaques de ransomware commencent par un email malveillant. L'email contient souvent un lien vers un site Web contrôlé par un assaillant où l'utilisateur télécharge le malware. Il peut également contenir une pièce jointe malveillante avec un code qui télécharge un ransomware une fois que l'utilisateur ouvre le fichier.

Les assaillants utilisent généralement des documents Microsoft Office en tant que pièces jointes. Office dispose d'une interface VBA (Visual Basic for Applications) que les assaillants utilisent pour programmer des scripts. Les versions plus récentes d'Office désactivent la fonctionnalité qui exécute automatiquement les scripts de macro lorsqu'un fichier s'ouvre. Le malware invite l'utilisateur à exécuter les scripts, et de nombreux utilisateurs le font. C'est pourquoi les macros malveillantes sont toujours dangereuses.

La macro Office télécharge le ransomware à partir du serveur d'un assaillant et le malware s'exécute sur l'appareil local. Le ransomware analyse le réseau et le stockage local à la recherche de fichiers critiques et crypte ce qu'il trouve. Le chiffrement est généralement une cryptographie AES (Advanced Encryption Standard) symétrique utilisant 128 ou 256 bits. Cela rend le processus résistant aux attaques par force brute. Certains ransomware utilisent également la cryptographie à clé publique/privée telle que Rivest-Shamir-Adleman (RSA).

Récupération des données et suppression des ransomware

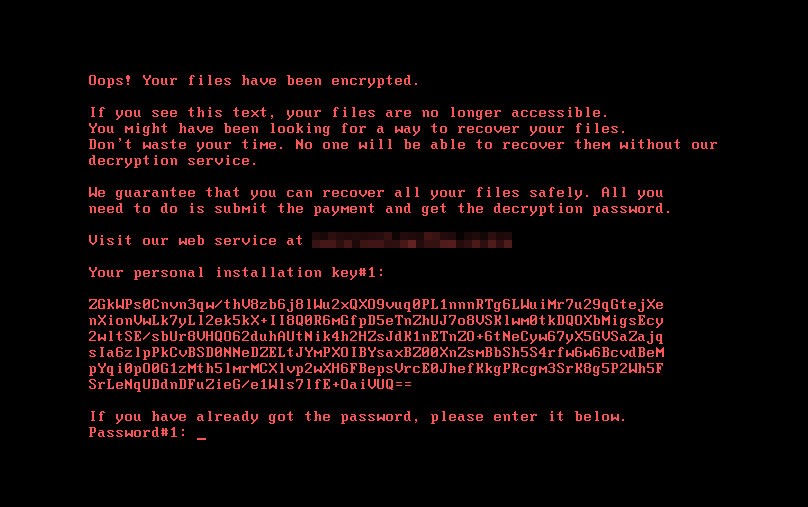

Les développeurs de ransomware intègrent des fonctionnalités qui empêchent les utilisateurs de supprimer l'application sans payer la rançon. Certains pirates utilisent des verrouillages d'écran pour que les utilisateurs ne puissent pas accéder au bureau de Windows. Comme les bibliothèques de cryptographie utilisées pour chiffrer les fichiers sont sécurisées, la suppression du malware laisse les données chiffrées et inaccessibles.

Le FBI conseille aux entreprises concernées de ne pas payer la rançon. D'autres experts affirment que le paiement de la rançon a permis de décrypter les fichiers. Parfois, les assaillants ne livrent pas la clé de décryptage même après le paiement de la rançon. L'entreprise visée se retrouve alors sans fichiers et avec une perte financière. Vous pouvez supprimer le ransomware, mais il est peu probable que vous puissiez récupérer les fichiers sans payer la rançon, à moins que vous ne disposiez d'une sauvegarde.

La plupart des fournisseurs de logiciels antimalware proposent des correctifs ou des solutions téléchargeables permettant de supprimer les ransomware. Après avoir éliminé le malware, vous pouvez restaurer les fichiers à partir d'une sauvegarde. Vous pouvez également rétablir les paramètres d'usine de l'ordinateur. Avec cette dernière solution, votre ordinateur revient au même état que lorsque vous l'avez acheté. Vous devrez réinstaller tout logiciel tiers.

Protection contre les ransomware

Vous pouvez protéger vos appareils et vos données contre les ransomware de plusieurs façons. Comme l'infection commence généralement par un message électronique malveillant, commencez par une cybersécurité antimalware qui analyse les messages entrants à la recherche de liens ou de pièces jointes suspects. En cas de détection, mettez les messages en quarantaine, afin qu'ils n'atteignent pas les boîtes de réception des utilisateurs.

Le filtrage de contenu sur le réseau est également efficace. Il empêche les utilisateurs d'accéder aux sites Web contrôlés par les assaillants. Associé aux filtres de messagerie, le filtrage de contenu est un moyen efficace d'empêcher les ransomware et la plupart des malware d'accéder à votre réseau interne.

Un logiciel antimalware doit être exécuté sur tous les appareils du réseau, y compris les smartphones. L'antimalware empêche les ransomware de crypter les fichiers et les supprime du système avant qu'ils n'envoient leur charge utile. Si l'organisation a une politique d'apport de votre propre appareil (BYOD), il est important d'exécuter une application antimalware approuvée sur les appareils des utilisateurs.

La formation des utilisateurs est un moyen proactif de se protéger contre les ransomware. Étant donné que les ransomware commencent souvent par le phishing et l'ingénierie sociale, les utilisateurs formés à l'identification des attaques sont un bon complément aux autres mesures antimalware. Combinés, la formation et les systèmes antimalware réduisent considérablement le risque de cybersécurité. Si les systèmes antimalware échouent, les utilisateurs formés à identifier une attaque ne sont pas amenés à exécuter des exécutables malveillants.

Exemples de ransomware

Plusieurs types de ransomware affectent encore les entreprises, même si la menace globale de ces malware a été généralement éliminée. Ils existent pour extorquer de l'argent aux particuliers ou aux entreprises qui n'ont pas mis en place une protection efficace.

L'un des premiers ransomware connus à avoir eu un impact mondial est CryptoLocker. CryptoLocker ciblait les machines Windows et était très répandu en 2014. L'infection commençait généralement par un email et une pièce jointe malveillante. Le logiciel chiffrait ensuite les fichiers importants avec un chiffrement asymétrique (RSA) à clé publique / privée.

RansomHub

RansomHub est un groupe de ransomware en tant que service (RaaS) détecté pour la première fois en février 2024 et qui a rapidement gagné en notoriété pour sa stratégie de cibler les grandes entreprises, celles étant les plus susceptibles de payer des rançons substantielles. Surveillé par Trend Micro sous le nom de Water Bakunawa, RansomHub exploite les vulnérabilités dans les espaces cloud de stockage et les instances Amazon S3 mal configurées, tirant parti de la confiance entre les fournisseurs cloud et les clients pour améliorer leurs tactiques d’extorsion.

Rhysida

Rhysida est un groupe de ransomware qui a vu le jour début 2023, employant des tactiques de double extorsion, en chiffrant les données des victimes et en menaçant de les publier en l’absence du paiement d’une rançon en bitcoins. Ils se font passer pour une équipe de cybersécurité offrant d'aider leurs victimes en mettant en évidence les vulnérabilités de sécurité dans leurs réseaux et systèmes. Ils utilisent des attaques de phishing pour obtenir un accès initial et assurer un suivi avec les beacons Cobalt Strike pour les mouvements latéraux parmi les machines compromises avant de déployer leur ransomware.

2024 Principaux ensembles d'intrusion Ransomware

Les données 2024 de Trend Micro sur le cybercrime suivent les informations publiées sur les sites de fuite des groupes de ransomware.

Dans le tableau des “Principaux ensembles d'intrusion Ransomware”, les “violations” font référence à des attaques réussies contre des entreprises ayant choisi de ne pas payer la rançon. Cela signifie que le nombre réel d’attaques réussies pourrait être plus élevé, certaines entreprises ayant pu payer.

La surveillance des sites de fuite par Trend Micro montre que les groupes de ransomware ont le plus de victimes en Amérique du Nord, avec 369 violations réussies contre des entreprises n’ayant pas payé. Les sites ont également publié 104 violations réussies en Europe et 47 en Asie. Les entreprises du commerce de détail, de gros et de distribution représentent la majorité des violations publiées (13,9 %), suivies par celles des produits et services industriels (9,4 %).

Les groupes de ransomware ont également déclaré avoir des victimes dans les secteurs du transport, des technologies de l’information et de la technologie, qui figurent parmi les cinq secteurs les plus touchés. Les classements par région et secteur reflètent probablement davantage la résilience des entreprises face aux attaques que le comportement des groupes, qui ne ciblent pas spécifiquement des régions ou des secteurs. Les entreprises peuvent renforcer leur résilience en exploitant efficacement les capteurs des points de terminaison.

Pays avec le plus d’attaques de ransomware – 2024

Cette carte thermique présente les régions et pays où la télémétrie de Trend Micro a enregistré le plus d’activités liées aux menaces de ransomware. Les chiffres indiqués sur la carte représentent les menaces détectées et bloquées par nos capteurs. Il est important de noter que les cybercriminels ne ciblent pas spécifiquement un pays ou une région. Cependant, ces données révèlent les zones où des précautions supplémentaires devraient être prises pour renforcer la résilience des systèmes d’entreprise face aux attaques de ransomware.

Neutralisation des ransomware

Les exemples ci-dessus ne sont que quelques-unes des versions de ransomware qui continuent de sévir dans les entreprises. Les développeurs de ransomware continuent de créer de nouveaux moyens de prendre des fichiers en otage contre une rançon. Si vous comprenez le fonctionnement des ransomware, vous pouvez mettre en place les bonnes défenses. Vous pouvez neutraliser les ransomware grâce à une solution antimalware efficace, à la formation des utilisateurs et à des filtres de messagerie qui bloquent les messages malveillants.

Rapport sur les Risques Cybernétiques de Trend Micro – 2025

Le ransomware est une forme d’extorsion numérique où les attaquants chiffrent des données critiques et exigent un paiement pour les restituer. Comme le souligne le Rapport sur les Risques Cybernétiques 2025 de Trend Micro, le ransomware reste l’une des menaces les plus visibles et les plus coûteuses pour les organisations à travers le monde.

Les opérateurs de ransomware ne se contentent plus des points d’entrée traditionnels comme les courriels de phishing ou les ports RDP exposés. Ils exploitent désormais des vulnérabilités négligées et émergentes dans l’écosystème numérique des entreprises – ce que les experts en cybersécurité appellent la surface d’attaque.

Découvrez comment les menaces liées aux ransomwares évoluent et quelles stratégies proactives peuvent aider à réduire les risques dans le Rapport 2025 de Trend Micro.

Comment Trend Micro vous aide à garder une longueur d’avance sur les menaces de ransomware

Alors que les ransomwares restent l'une des menaces les plus perturbatrices pour les organisations, le besoin d'une défense unifiée et intelligente n'a jamais été aussi crucial. Trend Vision One™ propose une solution puissante qui dépasse les outils de sécurité traditionnels, en offrant une détection et une réponse étendues (XDR), une gestion des risques liés à la surface d'attaque et une atténuation automatisée des menaces dans une plateforme intégrée unique.

Avec Trend Vision One™, les équipes de sécurité bénéficient d'une visibilité centralisée sur les endpoints, les emails, le cloud et les couches réseau, permettant une détection et une réponse plus rapides aux activités liées aux ransomwares. Alimentée par des décennies d’intelligence sur les menaces et par l’IA de cybersécurité de Trend Micro, la plateforme aide les organisations à identifier proactivement les vulnérabilités, à réduire leur exposition et à stopper les ransomwares avant qu’ils ne causent des dommages.

Foire aux questions (FAQ)

Que fait une attaque ransomware ?

Une attaque ransomware chiffre vos données, bloque l’accès au système et exige un paiement, provoquant interruptions opérationnelles, pertes de données et risques cyber.

Quelle est la principale cause des ransomwares ?

Les ransomwares proviennent surtout d’e-mails de phishing, téléchargements malveillants et failles exploitées, ciblant particulièrement les organisations peu protégées informatiquement.

Comment savoir si j’ai un ransomware ?

Vous pouvez détecter un ransomware lorsque vos fichiers deviennent chiffrés, l’accès système échoue et un message exigeant une rançon apparaît soudainement.

Peut‑on récupérer après une attaque ransomware ?

La récupération est possible grâce à des sauvegardes sécurisées, outils spécialisés et procédures d’incident, permettant restauration sans payer les cybercriminels responsables.