Ryuk est une version du ransomware attribuée au groupe de pirates WIZARD SPIDER qui a compromis des gouvernements, des universités, des établissements de santé, des entreprises manufacturières et des organisations technologiques. En 2019, Ryuk a connu la plus forte demande de rançon, avec 12,5 millions USD, et a probablement récolté un total de 150 millions USD jusqu’à fin 2020.

Table des matières

Attaque de ransomware Ryuk

Ryuk, à prononcer ri-yuk, est une famille de ransomware qui a fait sa première apparition entre le milieu et la fin de l’année 2018. En décembre 2018, le New York Times a indiqué que Tribune Publishing avait été infecté par Ryuk, ce qui avait perturbé l’impression à San Diego et en Floride. Le New York Times et le Wall Street Journal partageaient un site d'impression à Los Angeles. Ils ont également été affectés par l’attaque, qui a causé des problèmes de distribution pour les éditions des journaux du samedi.

Variante de l’ancien ransomware Hermes, Ryuk arrive en tête de la liste des attaques de ransomware les plus dangereuses. Dans le rapport mondial sur les menaces CrowdStrike 2020, Ryuk représente trois des 10 plus grandes demandes de rançon de l’année : 5,3 millions USD, 9,9 millions USD et 12,5 millions USD. Ryuk a réussi à attaquer des industries et sociétés du monde entier. Les pirates désignent la pratique de ciblage des grandes sociétés par le nom de « big game hunting » (BGH).

Fait intéressant, cette famille de ransomware porte un nom japonais issu de l’anime Death Note. Son nom signifie « cadeau de Dieu », un choix étrange pour un ransomware, étant donné que les cibles perdent des données ou de l’argent. Mais du point de vue du pirate, il peut être considéré comme un cadeau de Dieu.

On pense qu’un groupe de cybercriminels russe nommé WIZARD SPIDER exploite le ransomware Ryuk. UNC1878, un acteur malveillant d’Europe de l’Est, est à l’origine d’attaques spécifiques aux soins de santé. Le déploiement de ce ransomware n’est pas direct ; les pirates commencent par télécharger d’autres malwares sur un ordinateur.

Lorsque Ryuk infecte un système, il commence par arrêter 180 services et 40 processus. Ces services et processus pourraient empêcher le bon fonctionnement de Ryuk, ou sont nécessaires pour faciliter l'attaque.

Le chiffrement peut alors avoir lieu. Ryuk chiffre des fichiers comme des photos, des vidéos, des bases de données et des documents, toutes les données importantes pour vous, à l'aide d’un chiffrement AES-256. Les clés de chiffrement symétrique sont ensuite chiffrées à l’aide du RSA-4096 asymétrique.

Ryuk peut chiffrer à distance, y compris des partages administratifs distants. De plus, il peut exécuter la fonction Wake-On-Lan et sortir les ordinateurs de veille pour les chiffrer. Ces fonctionnalités participent à l’efficacité et à la portée de son chiffrement et des dommages qu’il peut causer.

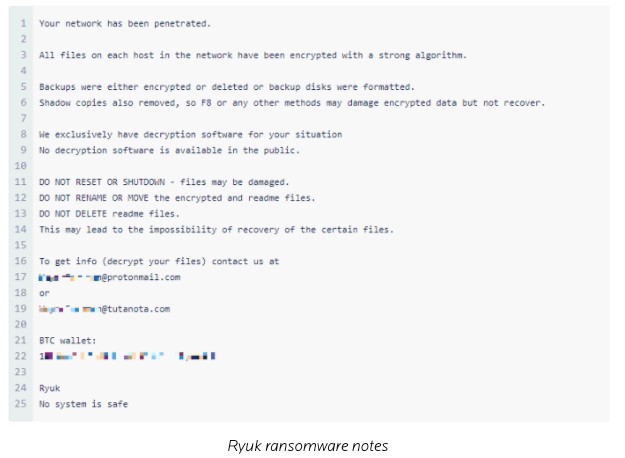

Les pirates laissent des notes aléatoires dans le système, comme RyukReadMe.txt et UNIQUE_ID_DO_NOT_REMOVE.txt, comportant du texte semblable à celui présenté dans la capture d'écran suivante.

Source : Malwarebytes

Vecteur d'attaque de Ryuk

Ryuk peut utiliser le téléchargement en tant que service (DaaS) pour infecter les systèmes ciblés. DaaS est un service proposé par un pirate à un autre. Si un pirate développe un ransomware, mais ne sait pas comment le distribuer, d'autres pirates possédant ces compétences vont l’y aider.

Souvent, des utilisateurs deviennent malencontreusement la proie d'attaques de phishing qui facilitent l’infection initiale. AdvIntel indique que 91 % des attaques commencent par des emails de phishing. Il est extrêmement important de former les utilisateurs à détecter ce type d’emails. Cela permet de réduire radicalement ce type d’infections. Consultez Informations sur le phishing.

Ryuk est l’un des programmes de ransomware as a service (RaaS) les plus connus en termes de portée d’infection. Le ransomware as a service (RaaS) est un modèle dans lequel les développeurs de ransomware le mettent à la disposition d’autres pirates. Le développeur reçoit un pourcentage sur les paiements de rançon perçus. Le RaaS est une adaptation du modèle software as a service (SaaS).

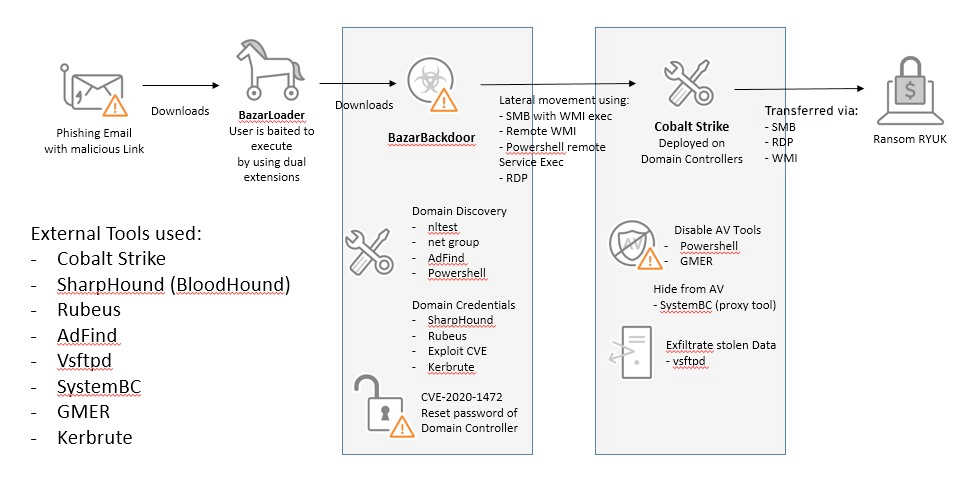

Lorsque l’utilisateur clique sur l’email de phishing, Ryuk télécharge des éléments de malware supplémentaires, nommés injecteurs. Les malwares supplémentaires comprennent Trickbot, Zloader, BazarBackdoor et d’autres. Ces injecteurs peuvent installer Ryuk directement.

Ils peuvent également installer un autre malware, tel que Cobalt Strike Beacon, pour communiquer avec un réseau de commandement et contrôle (C2). Ryuk se télécharge une fois le malware installé. Ryuk a également tiré parti d’exploits tels que la vulnérabilité ZeroLogon dans les serveurs Windows.

Le diagramme ci-dessous montre le parcours d’infection ou kill chain d'attaque de Ryuk.

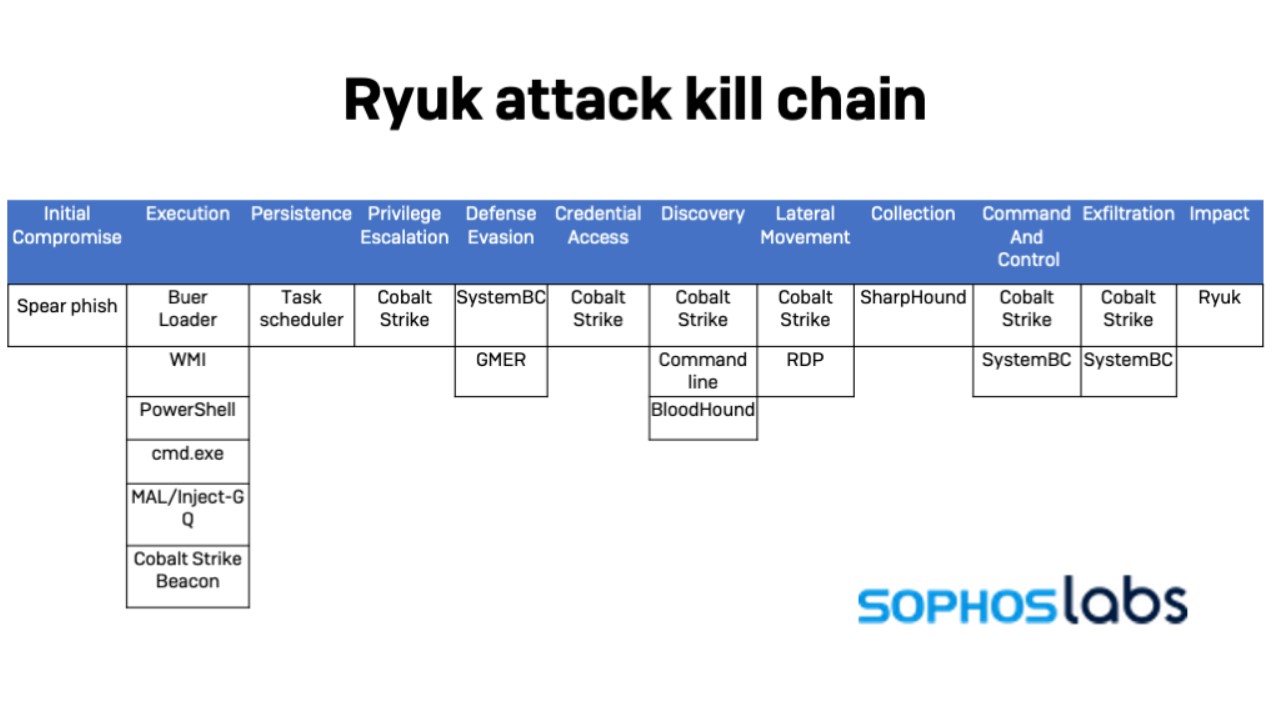

Sophos Group, une société de sécurité britannique, a identifié le flux d'attaque de Ryuk, également nommé kill chain d'attaque. Consultez le schéma ci-dessous.

Source : Sophos

Trickbot

Trickbot a fait son apparition en 2016. On pense qu’il est dirigé par WIZARD SPIDER, le même groupe de piratage qui exploite Ryuk. Ce malware a été utilisé en tant que cheval de Troie bancaire pour voler les informations d’identification des utilisateurs, les informations personnellement identifiables et les bitcoins.

Des pirates compétents ont créé Trickbot. Ils l’ont conçu pour qu’il puisse être utilisé à d'autres fins, comme la recherche de fichiers sur un système infecté. Il peut se déplacer latéralement dans un réseau, d'une machine à une autre. Les capacités de Trickbot intègrent à présent la récupération d’informations d'identification, le minage de cryptomonnaie, etc., mais sa fonction la plus importante consiste à déployer le ransomware Ryuk.

Indicateurs de compromission de Ryuk

Les causes de dévastation du ransomware peuvent être dramatiques. Mieux vaut donc éviter une infection avant qu’elle ne se produise. Cela n’étant pas toujours possible, l'équipe des opérations doit guetter les premiers pas d’une attaque et agir immédiatement pour éviter tous dommages supplémentaires.

Ryuk pouvant infecter un système via de nombreux vecteurs d'attaque différents, le travail nécessaire pour le détecter est complexe. De nombreux indicateurs de compromission (IOC) permettent aux administrateurs de réseau et de sécurité de voir les signes précurseurs d’une infection Ryuk.

BazarLoader, un injecteur, est un point d’entrée courant pour Ryuk. Un injecteur, ou DaaS, est un malware qui télécharge d'autres malwares. Voici quelques IOC BazarLoader à surveiller :

- Une tâche planifiée nommée « StartAd-Ad » s'affiche dans le registre Windows avec des entrées autorun ajoutées à côté

- Des fichiers exécutables à double extension comme Report.DOC.exe

TrickBot est une autre entrée courante pour Ryuk, comme indiqué ci-dessus. Son IOC est un fichier exécutable qui contient un nom de fichier à 12 caractères, généré de manière aléatoire. Lorsque TrickBot crée le fichier, comme mnfjdieks.exe, il serait dans l’un de ces répertoires :

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Username]\AppData\Roaming

Pour obtenir la liste complète des IOC TrickBot, veuillez consulter l'alerte sur le site Web Cybersecurity & Infrastructure Security Agency (CISA) des États-Unis.

Le premier IOC qu’une entreprise voit ressemble souvent à la capture d’écran suivante. Cette capture d'écran montre que Ryuk a infecté l’organisation et chiffré des données sensibles. La récupération est bien plus rapide si l’entreprise est prête à y faire face, avec de bonnes équipes de réponse aux incidents et manuels, et si elle a sauvegardé ses données hors ligne.

Source : 2SPYWARE

Attaques de ransomware Ryuk en 2020

Ryuk étant utilisé en tant que BGH, il a été utilisé pour attaquer des gouvernements, des sociétés technologiques et des systèmes scolaires. Sopra Steria, une société de services IT française possédant une marque de cybersécurité, a subi une infection par Ryuk en 2020. Elle pensait qu'il lui faudrait plusieurs semaines pour s’en remettre.

Ryuk est l’une des plus grandes menaces contre les soins de santé, et il semblerait que la Covid-19 ait joué un rôle dans les attaques sur les soins de santé en général. Universal Health Services (UHS) est une société de soins de santé Fortune 500 possédant des hôpitaux aux États-Unis et au Royaume-Uni. La société a subi une attaque du ransomware Ryuk le 27 septembre 2020.

BleepingComputer a indiqué que le point d’infection le plus probable pour UHS était un email de phishing. L’email de phishing aurait contenu Emotet, un cheval de Troie. Emotet aurait installé Trickbot, qui a ensuite permis au groupe de pirates WIZARD SPIDER d’installer manuellement Ryuk grâce à un reverse shell.

En octobre 2020, des pirates ont infecté deux autres centres médicaux à Ryuk. L’un était dans l’Oregon, le Sky Lakes Medical Center, et l’autre à New York, le Lawrence Health System. Les attaques ont mis hors ligne les systèmes informatiques, rendant les dossiers médicaux électroniques indisponibles. Les hôpitaux étaient déjà sous tension en raison des soins aux patients pour la Covid-19, et l’attaque n'a fait qu’aggraver la situation. La plupart de ces attaques sur les hôpitaux ont duré plusieurs semaines.

Bonnes pratiques en matière de ransomware

Les sociétés et les personnes peuvent faire de nombreuses choses pour se protéger des malwares et des ransomware en particulier. En voici quelques exemples :

- S'assurer que des correctifs sont appliqués pour le système d’exploitation, les logiciels et les firmwares.

- Utiliser l’authentification multifacteur dès que possible, avec un deuxième facteur solide. 2FA en est un exemple. Le National Institute of Standards and Technology (NIST) des États-Unis recommande de pas utiliser les SMS en tant que deuxième facteur.

- Réaliser des audits fréquents sur les comptes, l’accès, les journaux et tous les éléments possibles pour vérifier les configurations et l’activité

- Créer régulièrement des sauvegardes de données et les stocker hors ligne, en particulier pour les systèmes critiques

- Éduquer les utilisateurs, en particulier sur les emails de phishing. Les utilisateurs sont au premier plan pour recevoir, lire les emails et y répondre.

Rapport sur les Risques Cybernétiques de Trend Micro – 2025

Le ransomware est une forme d’extorsion numérique où les attaquants chiffrent des données critiques et exigent un paiement pour les restituer. Comme le souligne le Rapport sur les Risques Cybernétiques 2025 de Trend Micro, le ransomware reste l’une des menaces les plus visibles et les plus coûteuses pour les organisations à travers le monde.

Les opérateurs de ransomware ne se contentent plus des points d’entrée traditionnels comme les courriels de phishing ou les ports RDP exposés. Ils exploitent désormais des vulnérabilités négligées et émergentes dans l’écosystème numérique des entreprises – ce que les experts en cybersécurité appellent la surface d’attaque.

Découvrez comment les menaces liées aux ransomwares évoluent et quelles stratégies proactives peuvent aider à réduire les risques dans le Rapport 2025 de Trend Micro.

Comment Trend Micro vous aide à garder une longueur d’avance sur les menaces de ransomware

Alors que les ransomwares restent l'une des menaces les plus perturbatrices pour les organisations, le besoin d'une défense unifiée et intelligente n'a jamais été aussi crucial. Trend Vision One™ propose une solution puissante qui dépasse les outils de sécurité traditionnels, en offrant une détection et une réponse étendues (XDR), une gestion des risques liés à la surface d'attaque et une atténuation automatisée des menaces dans une plateforme intégrée unique.

Avec Trend Vision One™, les équipes de sécurité bénéficient d'une visibilité centralisée sur les endpoints, les emails, le cloud et les couches réseau, permettant une détection et une réponse plus rapides aux activités liées aux ransomwares. Alimentée par des décennies d’intelligence sur les menaces et par l’IA de cybersécurité de Trend Micro, la plateforme aide les organisations à identifier proactivement les vulnérabilités, à réduire leur exposition et à stopper les ransomwares avant qu’ils ne causent des dommages.