Segurança na nuvem: principais conceitos, ameaças e soluções

As empresas ao redor do mundo estão passando por suas próprias jornadas de transformação digital à medida que começam a usar, migrar ou dominar a enorme variedade de tecnologias baseadas em nuvem disponíveis atualmente.

Para diretores de segurança (CSOs) e equipes ou administradores de TI em nuvem, gerenciar a segurança da computação em nuvem para uma implantação específica pode ser árduo justamente devido à facilidade de uso, flexibilidade e configurabilidade dos serviços de cloud. Os administradores de nuvem devem ter um entendimento profundo de como suas respectivas empresas usam a nuvem, para que possam atribuir as políticas e os padrões de segurança apropriados, juntamente com funções e responsabilidades aplicáveis.

As tecnologias e os mecanismos tradicionais de segurança baseados em rede não podem ser migrados de maneira fácil ou perfeita para a nuvem. Mas as preocupações de segurança enfrentadas por um administrador de rede permanecem basicamente as mesmas: como me previno para que não ocorra o acesso não autorizado à minha rede e evito a violação de dados? Como posso garantir o tempo de atividade? Como criptografo comunicações ou autentico players de nuvem? Como detecto facilmente ameaças e identifico vulnerabilidades em aplicações desenvolvidas?

Entendendo a Responsabilidade Compartilhada

Em termos gerais, os conceitos de "segurança da nuvem" versus "segurança em nuvem" foram pioneiros graças à Amazon, que esclareceu a responsabilidade compartilhada de fornecedores e clientes com relação à segurança e compliance da nuvem. Os fornecedores são os principais responsáveis pela infraestrutura física e de rede que compõe o serviço em nuvem e, em seguida, uma escala móvel é aplicada dependendo do serviço em nuvem específico adquirido, que determina a responsabilidade direta do cliente pela segurança.

Em uma implantação de PaaS como Google App Engine, Microsoft Azure PaaS ou Amazon Web Services Lambda, por exemplo, os desenvolvedores podem adquirir os recursos para criar, testar e executar software. Assim, como usuários, eles geralmente são responsáveis pelas aplicações e dados, enquanto o fornecedor é obrigado a proteger a infraestrutura e o sistema operacional do contêiner — com, como mencionado anteriormente, diferentes graus de responsabilidade, dependendo do serviço específico adquirido, que pode diferir em um sentido mais granular.Em termos mais práticos, conforme discutido no artigo da Trend Micro “Nuvem: o que é e qual sua utilidade”, os diferentes modelos de serviço em nuvem — infrastructure as a service (IaaS), platform as a service (PaaS), e software as a service (SaaS) — determinam quais componentes (da infraestrutura física que hospeda a nuvem até os dados criados, processados e armazenados nela) será de responsabilidade do fornecedor ou do cliente e, portanto, quem será responsável por protegê-los.

Figura 1. Segurança da nuvem versus segurança na nuvem

A segurança da nuvem faz parte da oferta dos provedores de nuvem. Isso é garantido por meio de acordos e obrigações contratuais, incluindo acordos de nível de serviço (SLAs) com o fornecedor e o cliente. Métricas de desempenho como uptime ou latência, juntamente com as expectativas em relação à resolução de problemas que possam surgir, recursos de segurança documentados e talvez até penalidades por desempenho insuficiente, geralmente podem ser gerenciados por ambas as partes a partir da definição de padrões aceitáveis.

Para a grande maioria dos usuários de nuvem, o restante desta cartilha discute os desafios, ameaças e outras áreas cobertas pela "segurança na nuvem".

Principais Desafios à Segurança

As empresas podem estar migrando alguns requisitos para a nuvem, iniciando totalmente na nuvem (também conhecida como “cloud native” ou "nativa da nuvem") ou dominando sua estratégia de segurança cloud-based madura. Independentemente do estágio em que a empresa se encontra ao longo de sua jornada para a nuvem, os administradores da nuvem devem ser capazes de realizar operações de segurança, como executar o gerenciamento de vulnerabilidades, identificar eventos importantes da rede, responder a incidentes, coletar informações de ameaças e agir com base nelas – tudo isso enquanto mantém várias partes móveis em compliance com os padrões relevantes do setor.

Gerenciando a Complexidade

As implantações em nuvem não têm acesso à mesma infraestrutura de segurança que as redes locais. A heterogeneidade de serviços de cloud torna difícil encontrar soluções de segurança coesas. A qualquer momento, os administradores da nuvem devem procurar proteger um ambiente híbrido. A complexidade está na realidade de que os riscos na computação em nuvem variam dependendo da estratégia específica de deploys em nuvem. Por sua vez, isso depende das necessidades específicas dos usuários da nuvem e de seu “apetite” por riscos, ou seja, o nível de risco que eles estão dispostos a assumir. É por isso que a avaliação de riscos é um exercício importante que não pode ser retirado indiscriminadamente das melhores práticas ou conformidade publicadas. No entanto, as diretrizes de compliance servem como uma linha de base ou framework que pode ser fundamental para se fazer as perguntas certas em relação ao risco.

Ganhando Visibilidade

À medida que a velocidade do movimento dentro de uma organização é estimulada pela facilidade de assinatura dos serviços em nuvem, as decisões de compra de repente não estão mais ao alcance do departamento de TI. No entanto, este departamento permanece responsável pela segurança das aplicações desenvolvidas usando a nuvem. O desafio passa a ser como garantir que, embora o movimento e o desenvolvimento permaneçam eficientes, a TI ainda possa visualizar e proteger todas as interações na nuvem.

Riscos e Ameaças à Segurança na Nuvem

De acordo com a revisão abrangente da Trend Micro das armadilhas de segurança mais comuns nas implementações em nuvem, intitulada "Untangling the Web of Cloud Security Threats" as configurações incorretas continuam sendo a fraqueza mais comum na segurança de cloud entre seus usuários. Isso significa que, à medida que eles configuram suas instâncias ou serviços na nuvem, tendem a ignorar configurações importantes ou alterá-las sem segurança.

“Seus dados e aplicações na nuvem são tão seguros quanto você os cria. Hoje existem ferramentas suficientes disponíveis para tornar seu ambiente de nuvem – e a maioria de seus gastos com TI – pelo menos tão seguro quanto seus sistemas legados que não são da nuvem.” — Greg Young,

Vice-presidente de Cibersegurança,

Trend Micro

Os agentes de ameaças podem descobrir esses erros de configuração e usá-los para várias atividades maliciosas, desde as altamente direcionadas – envolvendo ciberataques realizados para atingir uma organização específica como objetivo final ou como trampolim para outra rede – até os mais oportunistas. Além das configurações incorretas, os agentes de ameaças podem ter acesso às implantações na nuvem por meio de credenciais roubadas, contêineres mal-intencionados e vulnerabilidades em qualquer software criado em várias camadas.

Ataques reais resultaram em organizações sofrendo perdas, financeiras ou de outros tipos. Os ataques cloud-based que podem afetar as empresas incluem:

- Cryptojacking, no qual os agentes de ameaças roubam o poder de processamento da computação em nuvem de uma empresa para realizar mineração não autorizada de criptomoedas, o que pode sobrecarregar os recursos e causar um aumento no tráfego de rede que será cobrado da empresa

- E-skimming, onde os agentes de ameaças obtêm acesso às aplicações web de uma empresa para injetar código malicioso que coleta informações financeiras dos visitantes do site, possivelmente levando a grandes perdas do lado do cliente que podem, em última instância, prejudicar a reputação da empresa

- Acesso não autorizado que leva à modificação, violação, perda ou exfiltração de dados, que podem ser feitas para uma variedade de objetivos finais do atacante, como acessar bancos de dados de detalhes do cliente para serem vendidos no submundo do crime cibernético ou roubar segredos comerciais.

Áreas para Proteger na Nuvem

À medida que os desenvolvedores abordam os requisitos específicos da nuvem, eles devem aproveitar a oportunidade de projetar seu código de forma que a segurança seja incorporada no início, para evitar as ameaças e os riscos discutidos na seção anterior. Ao proteger cada uma das seguintes áreas, quando relevante, as equipes de TI podem navegar com segurança nas implantações atuais e futuras da nuvem. Elas estão alinhados com as recomendações do guia "Market Guide for Cloud Workload Protection Platforms" de 2020 do Gartner.

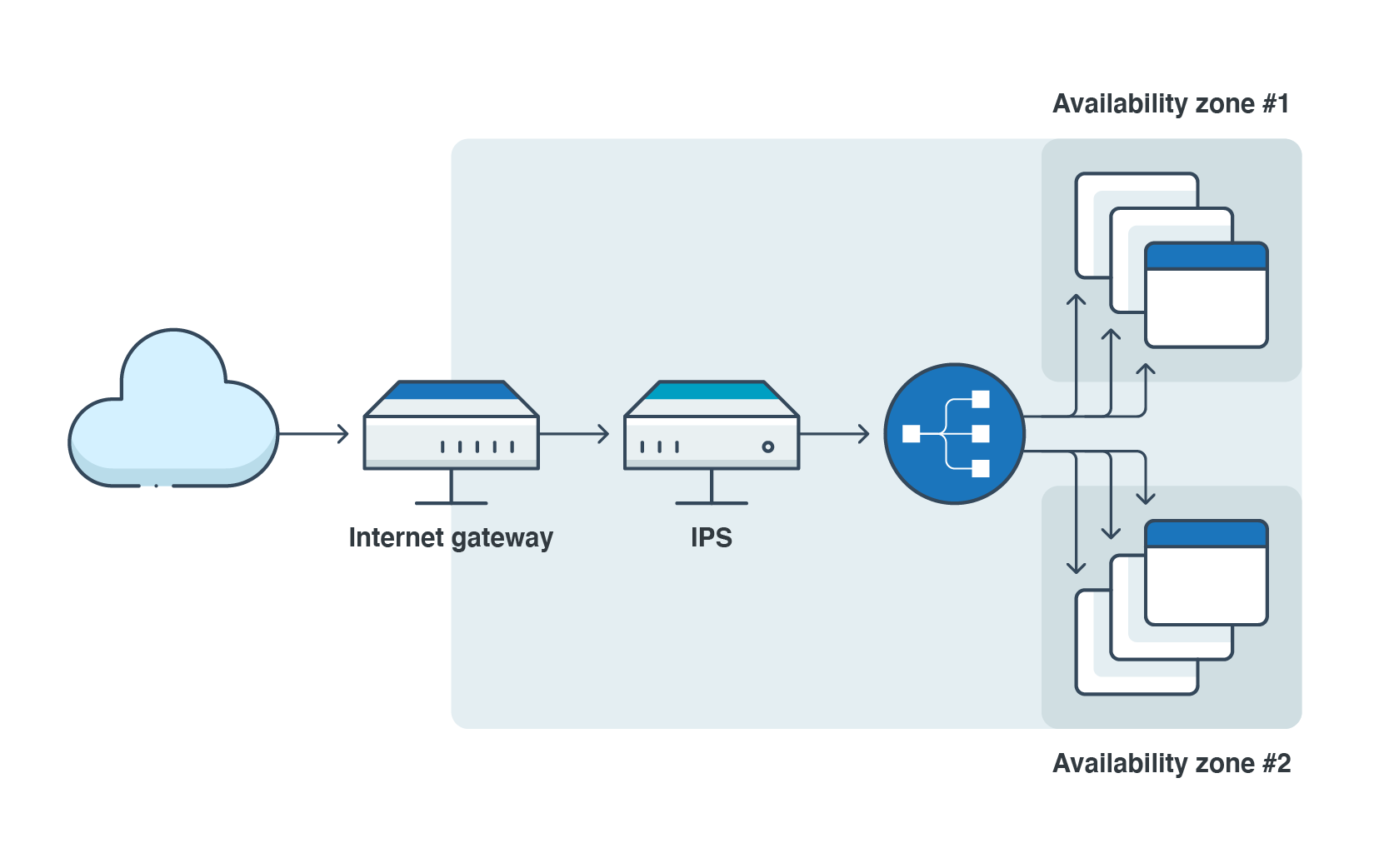

Rede (Inspeção de Tráfego, Patch Virtual)

Uma peça crítica do quebra-cabeça da segurança, a inspeção do tráfego de rede pode ser a linha de defesa contra ataques zero-day e exploits de vulnerabilidades conhecidas, além de fornecer proteção via virtual patching. Um firewall na nuvem é um pouco diferente de um firewall tradicional porque o principal desafio de execução é poder implantá-lo de uma maneira que não perturbe as conexões de rede ou aplicações existentes, seja em uma nuvem privada virtual (VPC) ou em uma rede em nuvem.

Figura 2. A segurança de rede na nuvem deve ser capaz de "ver" todo o tráfego de uma empresa, independentemente de sua fonte.

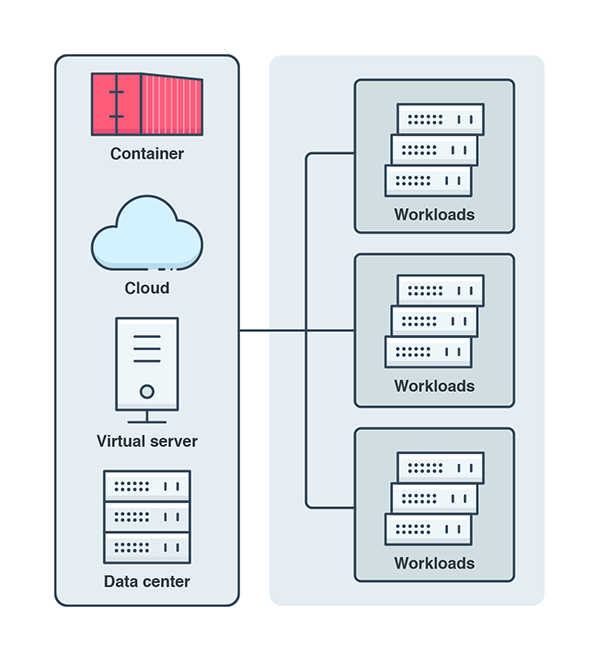

Instância em Nuvem (Segurança de Workloads em Tempo de Execução)

Os paradigmas e a linguagem de segurança mudam para acomodar o entendimento dos componentes que precisam ser protegidos. Na nuvem, o conceito de workload é uma unidade de capacidade ou quantidade de trabalho realizada em uma instância da nuvem. Proteger workloads contra exploits, malware e alterações não autorizadas é um desafio para os administradores de nuvem, pois eles são executados em ambientes de servidor, nuvem ou contêiner. Workloads são ativados conforme necessário, dinamicamente, mas cada instância deve estar visível para o administrador da nuvem e ser regida por uma política de segurança.

Figura 3. Os workloads devem ser monitorados quanto a ameaças, independentemente de sua natureza e origem.

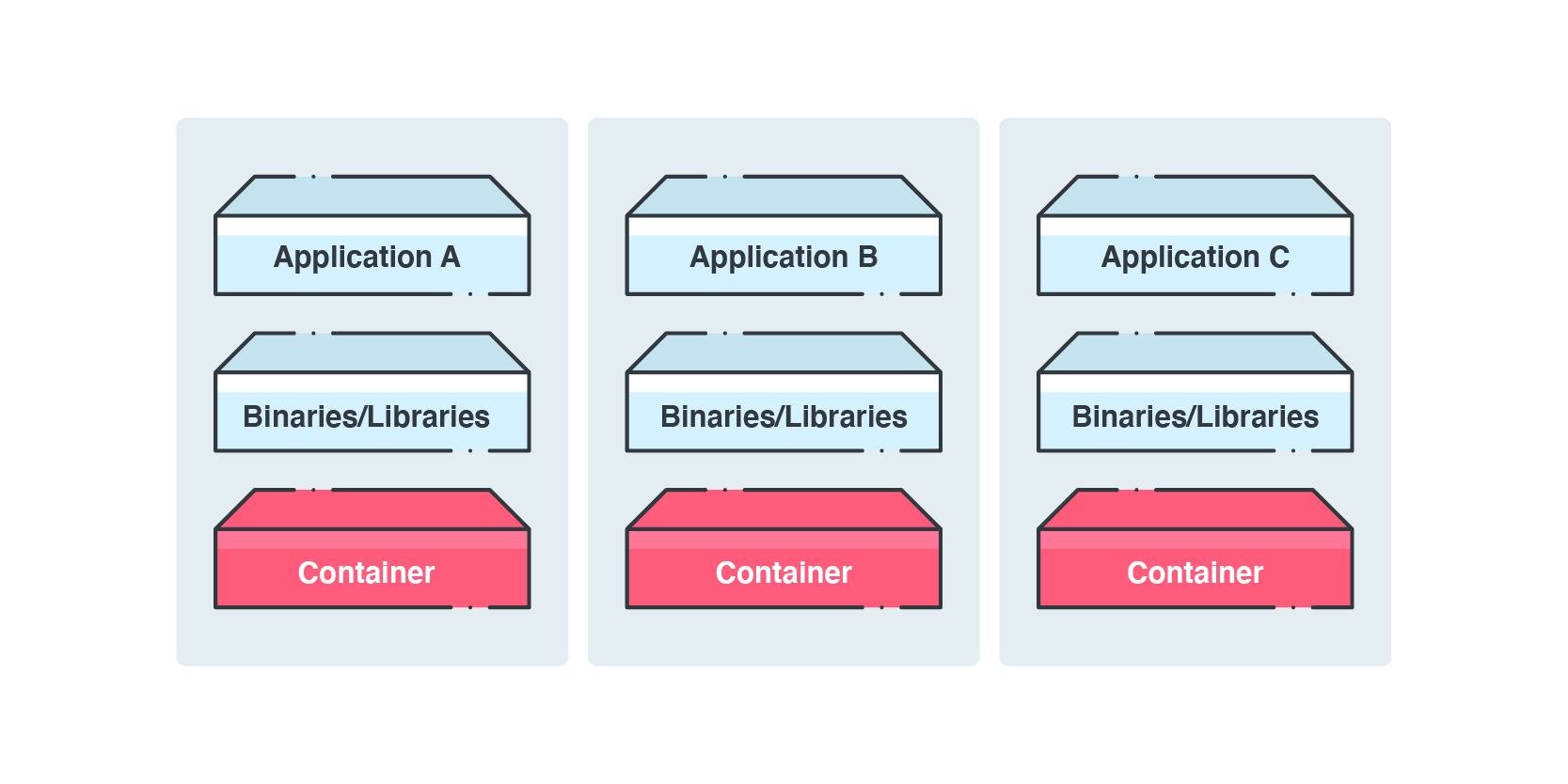

DevOps (Segurança de Contêiner)

A unidade de software nos serviços de computação em nuvem tornou-se centralizada, pelo menos nos últimos anos, no contêiner. O uso de contêineres garante que o software possa funcionar de maneira confiável, independentemente do ambiente de computação real, o que pode se tornar complicado de replicar se, por exemplo, certos códigos, ferramentas, bibliotecas de sistemas ou mesmo versões de software precisarem ser de um certo jeito.

Figura 4. Os contêineres são compostos de diferentes conjuntos de código e componentes e devem ser verificados quanto a malware e vulnerabilidades.

Especialmente para desenvolvedores e equipes de operações, a integração de segurança durante a elaboração de software se torna ainda mais relevante à medida que o desenvolvimento de apps cloud-first se torna mais comum. Isso significa que os contêineres devem ser verificados quanto a malware, vulnerabilidades (mesmo em dependências de software), secrets ou keys e até violações de compliance. Quanto antes essas verificações de segurança forem realizadas durante a build, de preferência no workflow de integração contínua e entrega contínua (CI/CD), melhor.

Aplicações (Serverless, APIs, Web Apps)

A segurança tradicional não pode ser implantada em certas plataformas serverless ou de contêiner, mas as aplicações em si, mesmo que simples ou complexas, precisam ser protegidas com a mesma robustez que a de outras áreas. Para muitas empresas, a programação e a entrega rápidas e eficientes de novas aplicações são os principais motivos para se adotar a nuvem. Mas essas aplicações são grandes pontos de entrada para ameaças de runtime de aplicações web, como injeções de código, ataques automatizados e execuções de comandos remotos. Se ocorrerem ataques, os detalhes destes deverão estar acessíveis aos administradores.

Armazenamento de arquivo

As empresas olham para a nuvem, principalmente ou em parte, como uma maneira de descarregar o armazenamento dos servidores locais. O armazenamento em nuvem para arquivos ou objetos pode ser uma fonte de infecção se, por qualquer motivo, um arquivo malicioso conhecido tiver sido carregado nele. Uma varredura deve estar disponível para qualquer tipo de arquivo, independentemente do tamanho, idealmente antes de ser salvo, para minimizar o risco de outros usuários acessarem e executarem um arquivo malicioso (se a verificação for feita após o fato).

Conformidade e Governança

As regulamentações de privacidade de dados, como o General Data Protection Regulation (GDPR), os padrões do setor, como o Payment Card Industry Data Security Standard (PCI-DSS), e leis como a Health Insurance Portability and Accountability Act (HIPAA) e a LGPD no Brasil, têm implicações finais para organizações que capturam, processam e salvam dados, especialmente na nuvem. Os administradores devem equilibrar esses requisitos de compliance com os benefícios de agilidade da nuvem. Por meio das tecnologias de segurança, as empresas devem garantir que suas implantações sigam as melhores práticas de segurança; caso contrário, as multas que podem resultar de violações cometidas por desconhecimento, podem facilmente eliminar a economia de custos.

Tecnologias de Segurança em Nuvem

Com tantas variáveis, uma empresa que contempla uma estratégia de segurança em nuvem deve procurar otimizar as tecnologias de segurança necessárias, da proteção contra malware e prevenção de intrusões ao gerenciamento de vulnerabilidades e detecção e resposta em endpoints. A solução de segurança geral deve reduzir o número de ferramentas, dashboards e janelas a serem usados regularmente como base para a análise de TI. Ao mesmo tempo, ela deve ser capaz de visualizar com credibilidade os limites abstratos da rede de todas as operações em nuvem da empresa – se uma atividade, como o desenvolvimento on-the-fly de ferramentas por um dos desenvolvedores, foi sancionada ou não pela TI.

A Trend Micro, por exemplo, pode ajudar as equipes de DevOps a criar com segurança, publicar rapidamente e rodar em qualquer lugar com a solução Trend Micro™ Hybrid Cloud Security. Essa solução fornece segurança poderosa, simplificada e automatizada no pipeline de DevOps da organização e oferece várias técnicas de defesa contra ameaças XGen™ para proteger workloads físicos, virtuais e em nuvem em tempo de execução. É alimentado pela plataforma SaaS Cloud One™, que fornece às organizações uma visão de painel único de seus ambientes de nuvem híbrida, além de segurança em tempo real por meio de seus serviços Network Security, Workload Security, Container Security, Application Security, File Storage Security e Conformity.

Para organizações que procuram segurança de workload em execução, imagem de contêiner e armazenamento de arquivos e objetos como software, o Deep Security™ e o Deep Security Smart Check verificam workloads e imagens de contêiner em busca de malware e vulnerabilidades a qualquer momento no pipeline de desenvolvimento a fim de bloquear ameaças antes do deploy de workloads e imagens de contêiner.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

HttpContext.GetGlobalResourceObject("ES","RecentPosts")%>

- Azure Control Plane Threat Detection With TrendAI Vision One™

- Forecasting Future Outbreaks: A Behavioral and Predictive Approach to Proactive Cyber Risk Management

- Fault Lines in the AI Ecosystem: TrendAI™ State of AI Security Report

- The Industrialization of Botnets: Automation and Scale as a New Threat Infrastructure

- From Holiday Snap to Custom Scam in 30 Minutes: How AI Turns Public Photos Into Targeted Attacks

Fault Lines in the AI Ecosystem: TrendAI™ State of AI Security Report

Fault Lines in the AI Ecosystem: TrendAI™ State of AI Security Report Azure Control Plane Threat Detection With TrendAI Vision One™

Azure Control Plane Threat Detection With TrendAI Vision One™ Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One