Compreenda seus dados. Aja com intenção.

O primeiro Agentic SIEM que pensa em linguagem – não apenas em logs

com tecnologia

Agentic SIEM

Projetado para ingerir dados ilimitados e oferecer detecção em tempo real, retenção compatível com compliance e resposta mais inteligente.

XDR

Unifique telemetria nativa e de terceiros em um único console, impulsionado pela mais ampla cobertura de sensores do setor — do Endpoint à identidade e além.

Agentic SOAR

Reduza o esforço manual e conduza ações mais rápidas e inteligentes com workflows de SOC orientados por IA.

Em uma corrida contra ameaças, seu SOC vence.

Alcance SecOps contínuo

Nossas capacidades de SecOps fazem parte do Trend Vision One™, a única plataforma de cibersegurança corporativa projetada para reduzir o estresse e reacender a motivação das equipes de segurança. Aproveite a mais ampla cobertura de sensores nativos para fornecer insights acionáveis, visibilidade centralizada, contexto mais rico e resposta mais rápida. Integre Agentic SIEM e SOAR perfeitamente com sua stack atual.

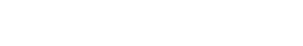

Transforme silos de dados em insights acionáveis

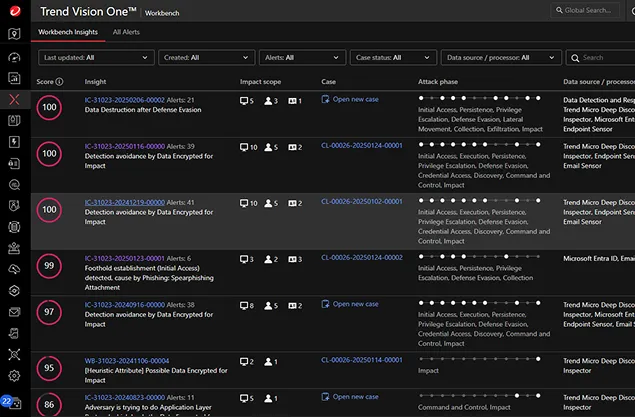

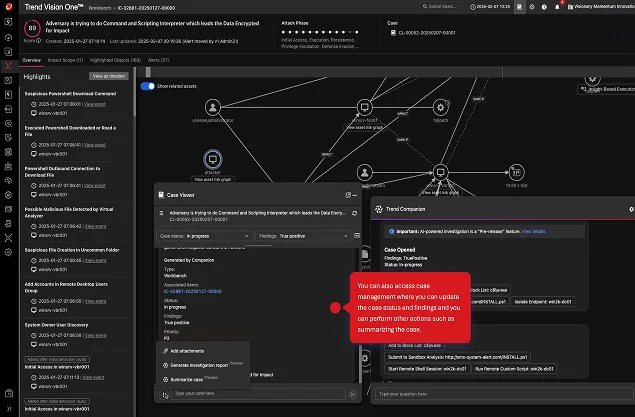

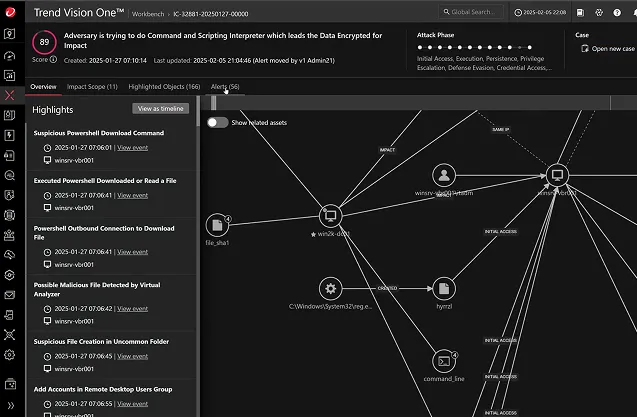

Tenha uma perspectiva completa com visibilidade de ponta a ponta em toda a cadeia de ataque: descubra a causa raiz, avalie o impacto e antecipe o que vem a seguir. Correlacione alertas e eventos de baixa confiança para detectar ataques complexos e em várias camadas mais rapidamente. Aja com precisão usando insights priorizados e acionáveis com base na gravidade, impacto e fase do ataque.

Automatize e acelere a resposta de SOC

Responda de qualquer lugar na plataforma — sem mais alternar entre ferramentas. Manuais com IA integrados automatizam a resposta para reduzir o trabalho manual e acelerar ações. Limite a efetividade das ameaças e capacite sua equipe a se manter à frente.

Clareza de compliance, entregue automaticamente.

Torne o compliance simples com suporte integrado à retenção de logs, auditoria e relatórios regulatórios. Gere relatórios de Compliance prontos para diretoria e auditoria diretamente a partir dos dados já ingeridos no Trend Vision One com um único console.

Veja tudo. Compreenda mais. Tome decisões mais inteligentes com IA.

O poder do SecOps proativo

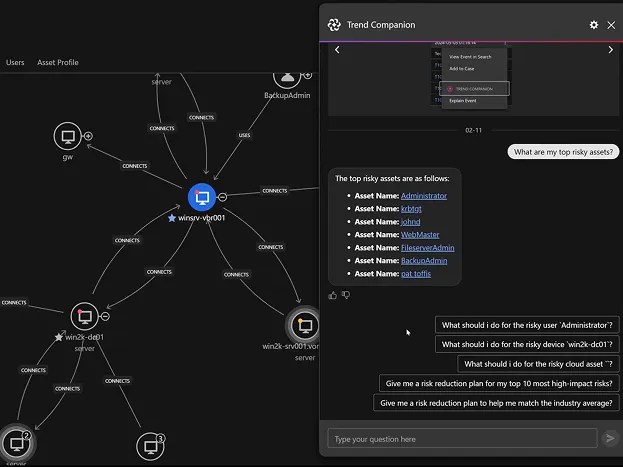

Pare de reagir. Comece a prevenir. Ao integrar com Cyber Risk Exposure Management (CREM), o SecOps elimina ruídos de alertas e prioriza o que realmente importa. As pontuações de risco de ativos e vulnerabilidades do CREM eliminam suposições para que as equipes possam se concentrar nas ameaças reais. Experimente uma base contextual que nenhum outro fornecedor consegue igualar atualmente.

Construído sobre uma base de XDR incomparável

O único Agentic SIEM impulsionado por XDR nativo premiado. Construído sobre a mais ampla cobertura de sensores nativos do setor e uma arquitetura agentic moderna, ele elimina as lacunas deixadas pelos SIEMs legados. As investigações são mais rápidas, as detecções mais precisas e as operações estão prontas para o que vier — tudo em um único console.

Secops com IA integrada

Nosso Companion de IA pensa como um analista — guiando investigações, sugerindo próximos passos e criando automações para reduzir o trabalho manual. Combinado com automação avançada de SOC e integrações de terceiros robustas, capacite sua equipe a agir mais rápido, identificar ameaças com mais precisão e manter o foco no que importa.

Um lar para toda a sua telemetria de segurança

Elimine silos ao correlacionar dados nativos e de terceiros para alimentar o XDR com insights precisos e de alta fidelidade — tudo em uma única visualização unificada. Incidentes, caminhos de ataque, vulnerabilidades e ameaças se unem de forma integrada. Workflows simplificados e relatórios de investigação mais claros aceleram a detecção e a resposta, potencializando a eficiência do SOC.

Cobertura de ameaças nativas poderosa em todas as camadas

EDR

XDR para Endpoints (EDR)

Fornece uma visibilidade profunda e prevenção de ameaças para endpoints e servidores, correlacionando automaticamente dados em várias camadas de segurança para uma detecção mais rápida, investigações aprimoradas e tempos de resposta mais curtos.

NDR

XDR para Networks (NDR)

Os criminosos adoram ativos não gerenciados porque são o lugar perfeito para se esconder. Desde roteadores até laptops e termostatos inteligentes estão conectados à sua rede. Encontre e proteja todos os dispositivos com NDR.

ITDR

XDR for Identity (ITDR)

Com o benefício adicional do identity threat detection and response (ITDR), você sabe quem são seus usuários mais arriscados e privilegiados. Antes um disfarce inteligente, identidades comprometidas agora são sinalizadores alertando sobre atividades de ameaças.

EmDR

XDR para E-mail (EmDR)

Amplie ainda mais a detecção e resposta para contas de e-mail examinando e-mails de usuário, logs de ameaças e comportamento do usuário para obter uma maior visibilidade sobre atividades suspeitas.

CDR

XDR para Cloud (CDR)

O EDR legado conta apenas parte da história da sua nuvem. Quem está monitorando seus workloads, containers, clusters Kubernetes e máquinas virtuais? Você está com CDR.

DDR

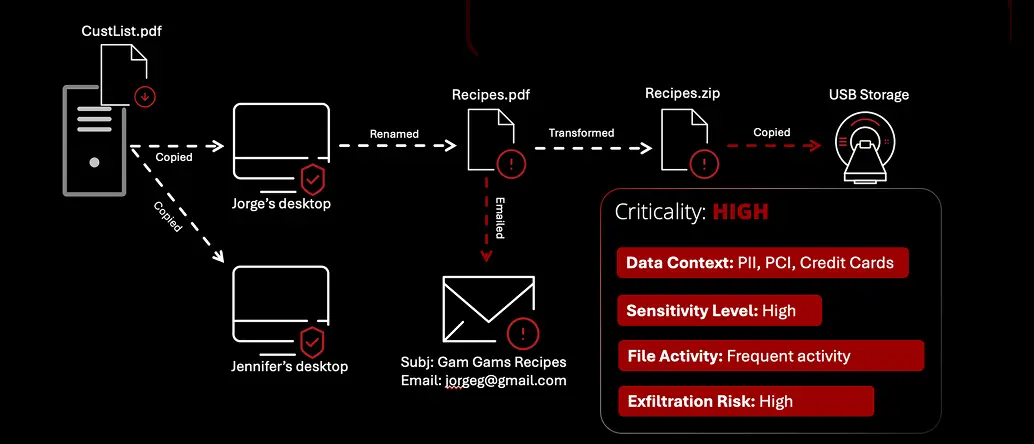

XDR para Data (DDR)

Obtenha visibilidade, contexto e resposta para dados sensíveis à medida que se movimentam pelo ambiente.

Mesmo que os dados sejam de alguma forma comprometidos, forneça ao SOC as ferramentas necessárias para descobrir como foram exfiltrados e o que eram antes.

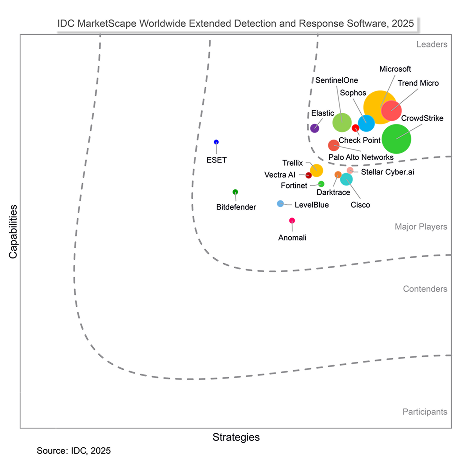

Performance líder de mercado