RYUK fidye yazılımı nedir?

Devletler, üniversiteler, sağlık, üretim ve teknoloji kuruluşlarını tehlikeye atan siber korsan grubu WIZARD SPIDER'a atfedilen bir fidye yazılımıdır. 2019 yılında RYUK'un toplam fidye talebi 12,5 milyon dolardı ve 2020 yılının sonunda bu rakamın 150 milyon dolara ulaştığı tahmin ediliyor.

Ryuk fidye yazılımı saldırısı

Riyuk olarak telaffuz edilen Ryuk, ilk olarak 2018 yılının ortalarında ortaya çıkan bir fidye yazılımı ailesidir. Aralık 2018'de New York Times, Tribune Publishing'in Ryuk tarafından enfekte olduğunu ve San Diego ve Florida'da baskı yapılamamasına neden olduğunu açıkladı. New York Times ve Wall Street Journal, Los Angeles'ta bir baskı tesisini paylaşıyor. Bu gazeteler de saldırıdan etkilenndi ve cumartesi baskılarında dağıtım sorunlarıyla karşılaştılar.

Eski Hermes fidye yazılımının bir çeşidi olan Ryuk, en tehlikeli fidye yazılımı saldırıları listesinin başında geliyor. CrowdStrike 2020 Küresel Tehdit Raporunda yılın en büyük 10 fidye talebinden üçünü Ryuk’un yaptığı açıklandı: 5,3 milyon, 9,9 milyon ve 12,5 milyon dolar. Ryuk, dünya genelinde birçok sektöre ve şirkete başarılı saldırılarda bulundu. Bilgisayar korsanları, büyük şirket hedeflerine “büyük av oyunu” (BGH) adını veriyor.

İlginç bir şekilde, bu fidye yazılımı ailesi, Death Note adlı anime filminden Japonca bir isim taşıyor. "Tanrı'nın armağanı" anlamına geliyor. Hedefler veri veya para kaybettiğinden, fidye yazılımı için garip bir isimlendirme gibi görünüyor. Ancak siber saldırganların bakış açısından gerçekten de bu tanrının bir armağanı olarak düşünülebilir.

Ryuk fidye yazılımının arkasında WIZARD SPIDER adlı Rus siber suç grubunun olduğu tahmin ediliyor. Sağlık hizmetlerine yönelik bazı saldırıların arkasında ise Doğu Avrupalı bir tehdit aktörü olan UNC1878’in olduğu düşünülüyor. Bu fidye yazılımı doğrudan bilgisayara gönderilmiyor. Siber saldırganlar bilgisayara önce kötü amaçlı bir yazılım yüklüyor.

Sonrasında Ryuk sisteme bulaşıyor ve ilk olarak 180 hizmeti ve 40 işlemi durduruyor. Bu hizmetler ve işlemler, Ryuk'un işini yapmasını engelleyebilir veya saldırıyı kolaylaştırmak için gereklidir.

Bu noktadan sonra şifreleme işlemi başlıyor. Ryuk, kullanıcılar için önem taşıyan fotoğraflar, videolar, veritabanları ve belgeleri AES-256 ile şifreliyor. Simetrik şifreleme anahtarları daha sonra asimetrik RSA-4096 kullanılarak şifreleniyor.

Ryuk, uzaktan yönetim paylaşımları da dahil olmak üzere uzaktan şifreleme yapabiliyor. Ayrıca, Wake-On-Lan işlemini yapabiliyor, bilgisayarları şifreleme için uyandırabiliyor. Bu yetenekler, şifreleme etkililiğine ve erişimine ve neden olabileceği hasara katkıda bulunuyor.

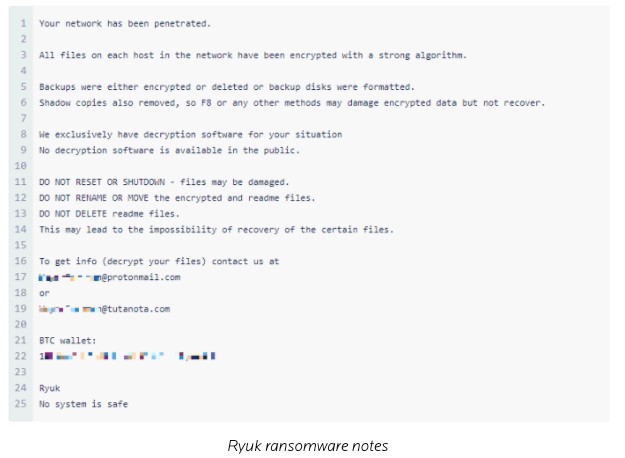

Siber korsanlar, aşağıdaki ekran görüntüsüne benzeyen RyukReadMe.txt ve UNIQUE_ID_DO_NOT_REMOVE.txt olarak sistemde fidye notları bırakır.

Kaynak: Malwarebytes

Ryuk saldırı vektörü

Ryuk, hedeflenen sistemlere bulaşmak için hizmet olarak indirmeyi (DaaS) kullanmaktadır. DaaS, bir bilgisayar korsanının diğerine sunduğu bir hizmettir. Bir bilgisayar korsanı fidye yazılımı geliştirir ancak bunu nasıl dağıtacağını bilmiyorsa, bu becerilere sahip diğer bilgisayar korsanları dağıtımda yardımcı olur.

Çoğu zaman, farkındalığa sahip olmayan kullanıcılar, ilk bulaşmayı kolaylaştıran kimlik avı saldırılarının avına düşer. AdvIntel’in hazırladığı kimlik avı saldırılarının %91’inin kimlik avı e-postalarıyla başladığını ortaya koyuyor. Bu nedenle kullanıcıları kimlik avı e-postalarını tespit etmeleri için eğitmek son derece önemlidir. Eğitim, vaka olasılığını önemli ölçüde azaltmaktadır. Kimlik Avı Öngörüleri bölümüne bakın.

Ryuk, vaka kapsamı açısından en kötü şöhretli ve en iyi bilinen bir hizmet olarak fidye yazılımı (RaaS) programlarından biridir. Hizmet olarak fidye yazılımı (RaaS), geliştiricilerinin fidye yazılımlarını diğer bilgisayar korsanlarının kullanımına sunduğu bir modeldir. Geliştirici, başarılı fidye ödemelerinin belirli bir yüzdesini alır. RaaS, yazılım hizmeti (SaaS) modelinin bir uyarlamasıdır.

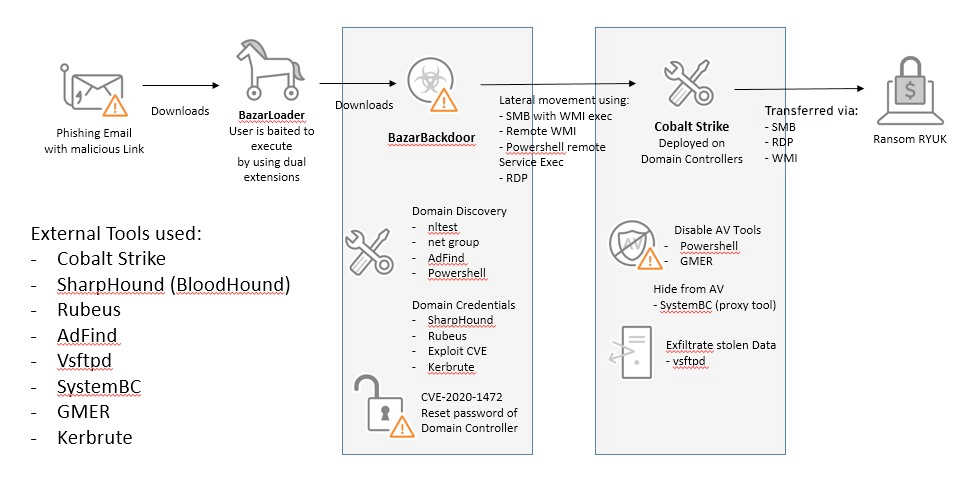

Kullanıcı kimlik avı e-postasını tıkladığında Ryuk, dropper adı verilen ek kötü amaçlı yazılım öğelerini indirir. Ek kötü amaçlı yazılım Trickbot, Zloader, BazarBackdoor ve diğerlerini içerir. Dropper denilen bu yazılımlar Ryuk’u doğrudan yükleyebilir.

Ayrıca bir komut ve kontrol (C2) ağıyla iletişim kurmak için Cobalt Strike Beacon gibi başka bir kötü amaçlı yazılım parçası da yükleyebilirler. Kötü amaçlı yazılım yüklendikten sonra Ryuk indirilir. Ryuk, Windows sunucularındaki ZeroLogon gibi güvenlik açıklarından da yararlanır.

Aşağıdaki şema, Ryuk'un bulaşma yolunu veya saldırı ölüm zincirini göstermektedir.

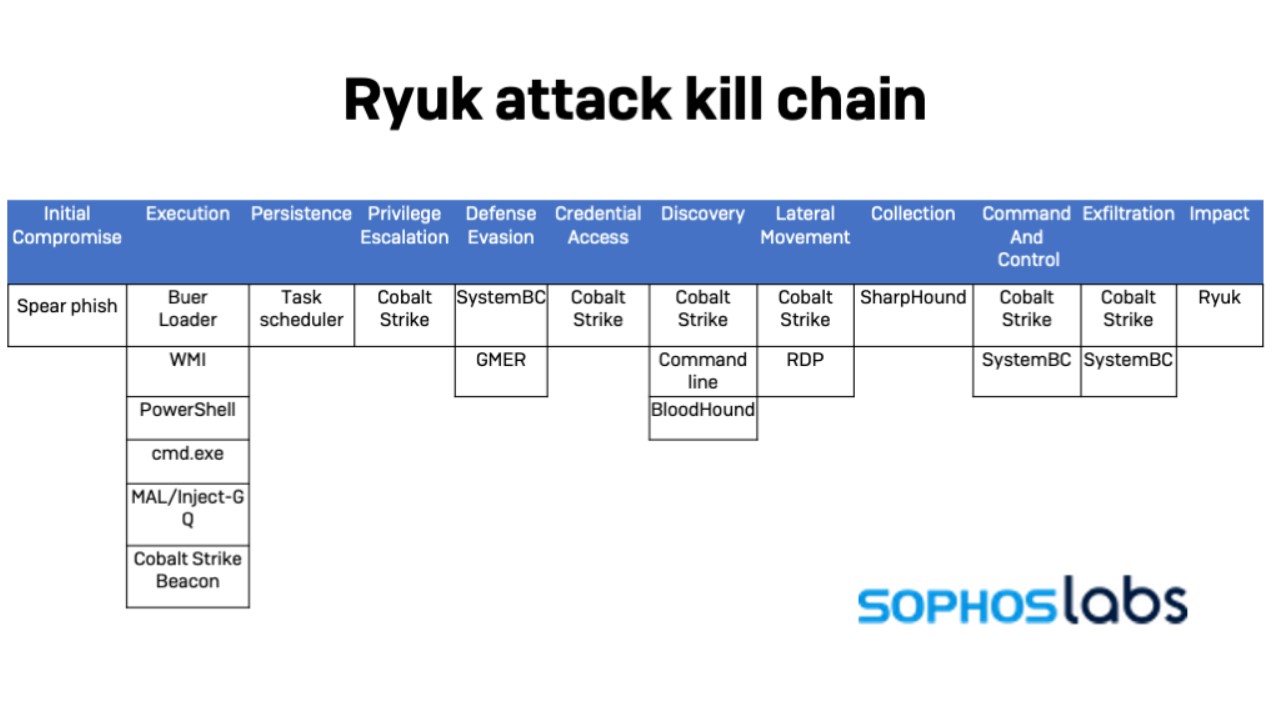

İngiliz güvenlik şirketi Sophos Group, Ryuk'un saldırı ölüm zinciri olarak da adlandırılan saldırı akışını tespit etti. Aşağıdaki şemaya bakın.

Kaynak: Sophos

Trickbot

2016 yılında ortaya çıkan Trickbot’u, Ryuk'u da işleten WIZARD SPIDER adlı aynı siber suç grubunun yönettiği düşünülüyor. Bu kötü amaçlı yazılım, kullanıcı kimlik bilgilerini, kişisel olarak tanımlanabilir bilgileri ve bitcoinleri çalmak için bir bankacılık truva atı olarak kullanıldı.

Trickbot’u yetenekli siber korsanlar tasarladı. Siber korsanlar bulaştığı sistemdeki dosyaları aramak gibi ek amaçlar için kullanılmak üzere tasarladı. Ayrıca bir ağ üzerinden bir makineden diğerine yanal olarak hareket etme yeteneğine de sahip. Trickbot'un yetenekleri artık kimlik bilgisi toplama, kripto madenciliği ve daha fazlasını içeriyor, ancak en önemli işlevi Ryuk fidye yazılımını dağıtmak.

Ryuk ihlal belirtileri

Fidye yazılımının neden olduğu yıkım dramatik olabilir, bu nedenle vakanın ortaya çıkmadan önce önlenmesi en iyisidir. Bu her zaman mümkün değildir. Bu nedenle operasyon personeli bir saldırının başlangıcını izlemeli ve daha fazla hasarı önlemek için derhal harekete geçmelidir.

Ryuk bir sisteme birçok farklı saldırı vektörü bulaştırabileceğinden, tespit etme süreci çok karmaşıktır. Ağ ve güvenlik yöneticilerinin bir Ryuk vakasının işaretlerini görmelerine olanak tanıyan birçok güvenlik açığı belirtisi (IOC) vardır.

BazarLoader adlı dropper, genellikle Ryuk’un giriş noktasıdır. Dropper veya DaaS, diğer kötü amaçlı yazılımları indiren kötü amaçlı yazılımdır. Dikkat etmeniz gereken bazı BazarLoader ihlal belirtileri şunlardır:

- Windows kayıt defterinde, otomatik çalıştırma girişleri eklenmiş olan "StartAd-Ad" adlı zamanlanmış bir görev görünür.

- Report.DOC.exe gibi yürütülebilir çift uzantılı dosyalar

TrickBot, yukarıda belirtildiği gibi Ryuk’un yaygın bir giriş noktasıdır. İhlal belirtisi 12 karakterlik, rastgele oluşturulmuş bir dosya adına sahip yürütülebilir bir dosyadır. TrickBot, örneğin mnfjdieks.exe dosyasını oluşturduğunda, şu dizinlerden birine yerleşir:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Username]\AppData\Roaming

TrickBot ihlal belirtilerinin tam listesi için lütfen ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) web sitesindeki uyarıya bakın.

Çoğu zaman, bir şirketin gördüğü ilk belirti aşağıdaki ekran görüntüsüdür. Bu ekran görüntüsü, Ryuk'un kuruluşa bulaştığını ve hassas verileri şifrelediğini gösterir. Şirketin müdahale ekipleri iyiyse, senaryoları hazırsa ve verileri çevrimdışı olarak yedeklediyse hızlı bir şekilde kurtarma sürecine girebilirler.

Kaynak: 2SPYWARE

2020 yılındaki Ryuk fidye yazılımı saldırıları

Ryuk bir BGH olarak kullanıldığı için hükümetlere, teknoloji şirketlerine ve okul sistemlerine saldırmak için kullanılmıştır. Siber güvenlik markasına sahip bir Fransız BT hizmetleri firması olan Sopra Steria, 2020'de bir Ryuk vakasıyla karşı karşıya kaldı. Tamamen normale dönmelerinin haftalar alacağına inanıyorlardı.

Ryuk, sağlık hizmetlerine yönelik en büyük tehditlerden biri ve görünüşe göre Covid-19, genel olarak sağlık hizmetlerine yönelik saldırılara katkıda bulunan bir faktör oldu. Universal Health Services (UHS), ABD ve Birleşik Krallık'ta hastaneleri olan bir Fortune 500 sağlık şirketidir. Şirket, 27 Eylül 2020'de bir Ryuk fidye yazılımı saldırısına uğradı.

BleepingComputer, UHS için en olası bulaşma noktasının bir kimlik avı e-postası olduğunu açıkladı. Kimlik avı e-postası, bir truva atı olan Emotet'i içeriyordu. Emotet, siber suç grubu WIZARD SPIDER'ın Ryuk'u manuel olarak kurmasını sağlayan Trickbot'u yükledi.

Siber korsanlar Ekim 2020'de iki tıp merkezine daha Ryuk bulaştırdı. Oregon merkezli Sky Lakes Tıp Merkezi ve New York merkezli Lawrence Health System. Saldırılar bilgisayar sistemlerini devre dışı bırakarak elektronik sağlık kayıtlarını kullanılamaz hale getirdi. Zaten COVID-19 hasta bakımı konusunda stresli olan hastaneler için bu saldırılar işleri daha da kötüleştirdi. Hastanelere yapılan saldırılar haftalarca sürdü.

Fidye yazılımlarına karşı en iyi uygulamalar

Şirketlerin ve bireylerin kendilerini kötü amaçlı yazılımlardan ve özellikle fidye yazılımlarından korumak için yapabilecekleri birçok şey bulunuyor. İşte birkaç örnek:

- İşletim sistemi, yazılım ve firma yazılımları için yamaların uygulandığından emin olun

- İkinci güçlü faktörlerle birlikte mümkün olan her yerde çok faktörlü kimlik doğrulamayı kullanın. 2FA güzel bir örnektir. ABD Ulusal Standartlar ve Teknoloji Enstitüsü (NIST), SMS'in ikinci bir faktör olarak kullanılmamasını önermektedir.

- Yapılandırmaları ve etkinliği doğrulamak için hesapları, erişimi, günlükleri ve yapabileceğiniz diğer her şeyi sık sık denetleyin

- Özellikle kritik sistemler için düzenli olarak veri yedekleri oluşturun ve bunları çevrimdışı olarak saklayın

- Kullanıcıları, özellikle kimlik avı e-postaları konusunda eğitin. Kullanıcılar, e-postaları almak, okumak ve yanıtlamak için ön saflarda yer alır

İlgili Araştırmalar

İlgili Makaleler