Zerologon, Microsoft Active Directory etki alanı denetleyicilerine yönelik bir saldırıya izin veren Microsoft'un Netlogon işleminin şifrelemesindeki bir güvenlik açığıdır. Zerologon, bir bilgisayar korsanının kök etki alanı denetleyicisi de dahil olmak üzere herhangi bir bilgisayarın kimliğine bürünmesine olanak tanır.

İçindekiler

Zerologon

Zerologon, CVE-2020-1472 ile tanımlanan güvenlik açığına verilen addır. Oturum açma işlemindeki bir hatadan kaynaklanır: Başlatma vektörü (IV) her zaman tüm sıfırlara ayarlanır, IV ise her zaman rastgele bir sayı olmalıdır.

Bu tehlikeli güvenlik açığı, CVSS (Common Vulnerability Scoring System) sisteminde önem derecesi açısından 10 üzerinden 10 (CVSS v3.1) olarak değerlendiriliyor. Güvenlik açığından faydalanan kanıtlanmış (POC) istismarlar bulunuyor ve pek yakında gerçek dünyada görülmeye başlanacak.

ABD'de Cybersecurity and Infrastructure Security Agency (CISA), sivil federal kurumlara etkilenen tüm Windows sunucularını derhal yamalamalarını veya devre dışı bırakmaları konusunda uyaran bir acil durum yönergesi yayınladı ve diğer sivil toplum kuruluşlarının aynısını yapmaları gerektiği konusunda uyardı. Microsoft, bu güvenlik açığını hedefleyen ilk iki yamayı Ağustos 2020'de yayınladı. Bu iki yamanın tüm etki alanı denetleyicilerine uygulanması gerekiyor.

Bu güvenlik açığı, Microsoft'un Active Directory Netlogon Uzak Protokolü'ndeki (MS-NRPC) bir şifreleme hatasından yararlanıyor. kullanan sunucularda oturum açmalarına olanak tanıyan bir şifreleme kusurundan yararlanıyor.

Bu güvenlik açığıyla ilgili en büyük sorun, MS-NRPC'nin aynı zamanda bilgisayar hizmeti hesabı parolaları gibi belirli hesap değişikliklerini iletmek için de kullanılması. Kökeni düşünüldüğünde, bu özelliğin eklenmesinin gerekçesini görmek mümkündür. Ancak bu şifrelerin değiştirilmesi talebinin yapıldığı kaynakta doğrulama olmaması önemli bir güvenlik sorunu haline geldi.

Durum burada daha da kötüleşiyor. MS-NRPC'ye eklenen şifreleme akıllıca seçilmedi. 1883 yılında Hollandalı kriptograf Aguste Kerckhoff, kriptografik sistemleri tasarlamak için 6 temel ilkeyi özetleyen La Cryptographie Militaire (Askeri Kriptografi) başlıklı 2 makale yayınladı.

Bunların en bilineni olan Kerckhoff Prensibi, kriptografik anahtarımızı gizli tutmamız gerektiğini belirtir. Ve verilerimizi korumak için algoritmanın gizliliğine güvenmemeli, iyi bilinen, iyi test edilmiş, kanıtlanmış algoritmalar kullanmalıyız.

Başlangıçta Windows NT'de oturum açma işlemini şifrelemek için 2DES algoritması kullanılıyordu ve artık bununla ilgili sorunlar olduğunu biliyoruz. Günümüzde MS-NRPC, şifreleme için referans olarak kabul edilen Gelişmiş Şifreleme Standardını (AES) kullanıyor.

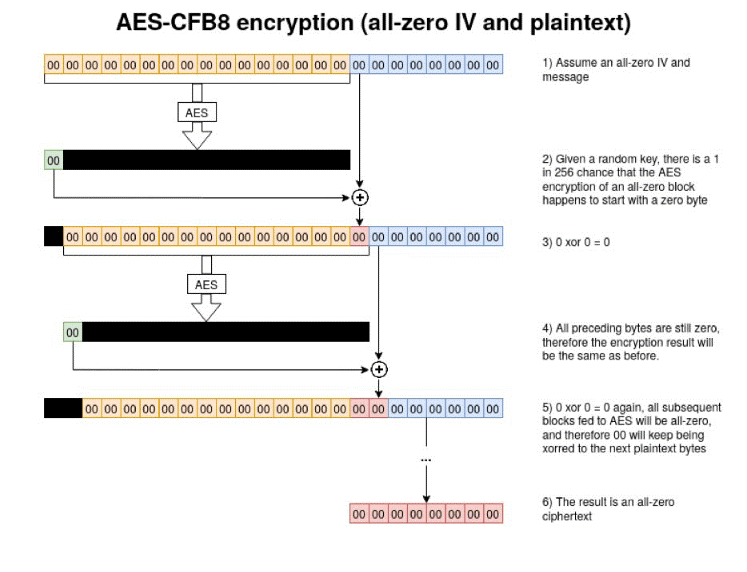

Kanıtlanmış güçlü bir algoritma seçmenin yanı sıra yeterli gücü sağlamak için ek ayarlar seçilmeli. MS-NRPC, Advanced Encryption Standard – Cipher Feed Back 8bit (AES-CFB8) olarak bilinen belirsiz bir ayar kullanıyor. Bilinir olmadığından ve iyi test edilmediğinden AES-CFB8 bir belirsizliğe sahiptir.

MS-NRPC'de AES-CFB8'in kullanımı, rastgele bir sayı olması gereken Başlatma Vektörü (IV) ile ilgili bir soruna sahiptir, MS-NRPC bunu 16 bayt sıfır değeriyle sabitlemiştir. Bu değer rastgele değildir. Tahmin edilebilir. Kriptografi genellikle öngörülebilirliğin olduğu yerde kırılır.

Bu güvenlik açığı hakkında neler biliyoruz?

Bu güvenlik açığı, Secura’da çalışan Hollandalı bir araştırmacı olan Tom Tervoort tarafından Eylül 2020'de duyuruldu. Güvenlik açığı aslında Ağustos ayında yayınlanan yamayla kapatıldı. Ancak araştırmacı Eylül ayında raporunu yayınlayana kadar POC'ler ve diğer faaliyetler görülmeye başlandı.

Tervoort, makalesinde açığı nasıl keşfettiğini ve süreci detaylı bir şekilde anlatıyor. Tervoort, araştırması sırasında MS-NRPC hakkında önemli bir bilgi eksikliği olduğunu fark etti. Meraklı bir kişiliğe sahip olan Tervoot, bilginin peşinden koşmaya başladı.

Tervoort başlanıçta "person-in-the-middle" saldırısı ararken, CVE-2020-1424'te ayrıntıları verilen başka bir güvenlik açığını keşfetti. Araştırmaya devam eden Tervoot, şu an Zerologon olarak tanımlanan açığı buldu.

Keşfinin kritik kısmı, Microsoft'un diğer tüm RPC protokollerinden farklı olan benzersiz bir şifreleme varyasyonu uygulamasıydı. Windows NT günlerinde, bir bilgisayara atanan hesaplar birinci sınıf sorumlu olarak tanımlanmıyordu. Bu, Microsoft'un bilgisayar veya makine hesaplarının kimliğini doğrulamak için standartlaştırılmış Kerberos veya NTLM'yi kullanamayacağı anlamına geliyordu.

Sonuç olarak geliştiriciler bir alternatif ürettiler. Kırılamayan şifreleme için kod ve protokoller oluşturmak inanılmaz derecede zordur. Aslında, burada olduğu gibi kusurların ortaya çıkması inanılmaz derecede uzun zaman alabilir.

Saldırı nasıl işliyor?

Bu güvenlik açığı, bir bilgisayar korsanının kök DC de dahil olmak üzere bir etki alanı denetleyicisinin (DC) denetimini ele geçirmesine olanak tanır. Bu, denetleyicideki bir hizmet hesabının parolasını değiştirerek veya kaldırarak yapılır. Siber korsan sonrasında hizmet reddine neden olabilir veya ağın tamamını ele geçirip sahiplenebilir.

Saldırganların bu güvenlik açığından yararlanabilmeleri için, bir DC ile bir iletim kontrol protokolü (TCP) oturumu kurabilmeleri gerekir. Örneğin bir konferans salonu veya bir kullanıcının masası gibi fiziksel olarak ağın içinde olmaları gerekir.

Bu istismarlar, bugün bir işletmeye mal olabilecek en pahalı saldırılar olan içeriden saldırılar olarak nitelendiriliyor. Denetleyiciye TCP oturumu kurmak için bir yere tutunabildikleri sürece ağın dışından kurulabilirler.

AES-CFB8'i 16 baytlık sıfırlardan oluşan sabit bir IV ile kullanan Tervoort, kullanılan her 256 anahtardan birinin, tamamen sıfır değerine sahip şifreli metin oluşturacağını keşfetti. Bu, saldırganın tamamı sıfırlardan oluşan şifreli metin oluşturmaya çalışması için son derece az sayıda anahtardır. Siber korsanın bilgisayarının bunu yapması en fazla 2-3 saniye sürer.

Peki bu neden önemli?

Bir DC ile iletişim kuran makine, her zamanki gibi, sadece güne yeni başlayan bir kullanıcıya aitse ortada gerçek bir sorun yoktur. Bu kötü yapılandırılmış şifreli metin oluşur, ancak ağ kimlik doğrulama işlemi çalışır. Sorun yalnızca bir siber korsan sistemden faydalanmaya çalıştığında ortaya çıkar.

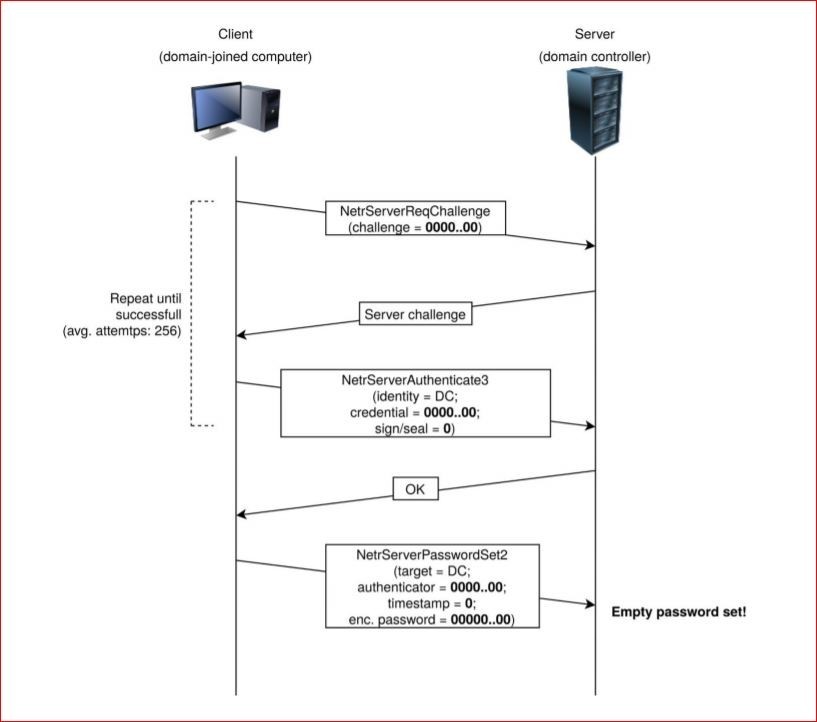

Tervoort'un kanıtladığı saldırıda, siber korsan önce ağdaki bir istemcinin kimlik bilgilerini veya parolasını taklit etmek zorunda kalıyor. IV'ün MS-NRPC içindeki yetersiz uygulaması nedeniyle, doğru şekilde elde etmek için yalnızca 256 deneme yeterli oluyor.

Normalde bir kullanıcının hesabı, üç hatalı şifre denemesinden sonra kilitlenir, ancak aynı durum bir bilgisayar veya makine hesabı için geçerli değildir. Bilgisayar oturum açarken, siber korsanların giriş yetkisi kazanmak için kısa sürede çok sayıda deneme yapmasına neden olan şifre deneme sayısında herhangi bir sınırlama yoktur. Tek yapmaları gereken tamamen sıfırlardan oluşan şifreli bir metin oluşturan anahtarlardan birini bulmaktır.

Siber korsan, ağdaki bir bilgisayarın kimliğini taklit ettiklerinde neler yapabilirler? Kimlik sahtekarlığının ilk adımı tamamlandığında, saldırgan oturumun gerçek şifreleme anahtarını bilemeyecektir. Saldırganlar, tamamı sıfırdan oluşan şifreli metin üreten 256 anahtardan birini bularak kimlik sahtekarlığı yapmayı başarırlar. Sonraki adım, imzalama ve mühürlemeyi devre dışı bırakmaktır.

RPC imzalama ve mühürleme, MS-NRPC içinde aktarım şifrelemesi için kullanılan mekanizmadır. Aktarma sırasında daha fazla verimizi şifrelememiz gerektiği için bu mantıklı bir süreç gibi görünür. Ancak MS-NRPC içinde bu, bir mesajın başlığına bir işaret koymayarak kapatılan isteğe bağlı bir özelliktir.

İmzalama ve mühürleme kapalıysa mesajlar açık olarak gönderilir. Bilgisayar korsanları, bir şifreyi kaldırmak veya başka bir değere ayarlamak da dahil olmak üzere, istedikleri herhangi bir eylemi gerçekleştirebilirler. İmzalama ve mühürlemeyi zorunlu kılacak bir yama Şubat 2021'de Microsoft tarafından yayınlanacak.

Üçüncü adım, ele geçirilen hesabın parolasını değiştirmektir. Ele geçirilebilecek en etkili cihaz Active Directory sunucusu, tercihen kök Active Directory sunucusu olacaktır. Saldırganlar şifreyi değiştirmek için MS-NRPC'de NetServerPasswordSet2 mesajını kullanır.

Çerçeveyi tercih edilen yeni şifre ile göndererek şifreyi değiştirmek mümkündür. En kolay yaklaşım, şifreyi kaldırmak veya boş bir değer olarak ayarlamaktır, bilgisayar korsanı artık normal bir işlemle oturum açabilir.

Saldırı, ağdaki rastgele bir bilgisayarı hedeflerse, bu bilgisayar oturum açamaz. Bu nedenle, bu saldırının ilk sonucu, bu bilgisayara gerçekleştirilen hizmet reddi saldırısıdır.

Küresel etki

Artık birden fazla genel POC mevcut. AD sunucularına yama uygulanmadığı takdirde, saldırı bir ağa fidye yazılımı enjekte etmek için kullanılabileceğinden işletmelere büyük zararlar verilebilir.

Sunucularınızın bu saldırılara uygun olup olmadığını kontrol eden araçlar bulunuyor. Tervoort ve Secura, etki alanı denetleyicilerinizin yamalı olduğunu doğrulamak veya savunmasız olup olmadıklarını tespit etmek için GitHub'da bir araç yayınladı.

CVE-2020-1472 için yama

Microsoft Ağustos 2020'de CVE-2020-1472 (Zerologon) için bir yama yayınladı. Yamanın tüm AD sunucularına (2008 R2 ve sonrası) mümkün olan en kısa sürede uygulanması gerekiyor. Ancak, yamanı yayınlanmasından sunuculara dağıtılmasına kadar geçen ortalama süre hala çok uzun.

Araştırmacılar, ortalama bir kuruluşta, bir yamanın yayınlanmasıyla yüklenmesi arasında 60 ila 150 gün (yaklaşık 5 ay) olduğunu belirtiyorlar. Buna MTTP (Ortalama Yama Süresi - Mean Time to Patch) adı veriliyor.

Maalesef yeni yayınlanan yamalar da sorunun evrensel çözümü değil. Microsoft, yamanın zorlama içerecek olan ikinci aşamasını Şubat 2021'in başlarında yayınlamayı planlıyor.

Bu yama yüklendikten sonra tüm cihazların güvenli kanal modunu kullanması gerekecek. Kullanmadıkları takdirde erişimleri reddedilecek. Uyumlu olmayan eski cihazlar varsa bu cihazların açıkça erişmelerine izin veren bir grup politikasına elle eklenmeleri gerekecek.

Sanal yama

Ele geçirilmiş hesapları, ağları, kötü niyetli trafiği ve diğer güvenlik ihlal göstergelerini izlemek için her zaman geleneksel güvenlik önlemleri uygulanmalıdır. Ağ ve ana cihazlar (tüm uç noktalar) için ihlal önleme sistemleri (IPS) ve kötü amaçlı yazılımdan koruma yazılımı, fidye yazılımları, virüsler ve diğer tehditleri izlemek için kritik öneme sahiptir.

Günlüklerin toplanması, merkezileştirilmesi ve bir SIEM tarafından analiz edilmesi gerekir. Günlükler analiz edildikten sonra, sızma göstergelerine (IoC) müdahale edecek kişiler ve süreçler bulunmalıdır. Daha sonra, güçlü prosedürlere ve bilgiye sahip bir olay müdahale ekibi, sızmanın kapsamına karar vermeli ve çözüme yönelik çalışmalıdır.

Bir tedarikçi yamasının mevcudiyetine rağmen, birçok müşterinin yamaları dağıtmak ve ortamlarını korumak adına ek güvenlik önlemleri uygulamak için zamana ihtiyacı vardır. IPS gibi araçlar aracılığıyla sanal yama yapma konsepti, yöneticilere ve güvenlik uzmanlarına ek bir araç sağlar.

Ağlarını güvence altına almak için kritik ek zaman kazanmalarına yardımcı olur. Tedarikçilerin yayınladıkları yamalar, hala önerilen hafifletme yöntemidir. Sanal yama çözümleri, yama uygulanmamış makinelerin korunmasına yardımcı olur. Çoğu durumda, günlük denetimi gibi özellikler aracılığıyla bir ağdaki yama sonrası istismar girişimleri hakkında da değerli bilgiler sağlarlar.

Trend Micro müşterileri, şu bilgi bankası makalesini ziyaret ederek güvenlik açığını gidermek için en iyi uygulamalar ve nasıl yardımcı olabileceğimiz hakkında daha fazla bilgiyi https://success.trendmicro.com/solution/000270328 adresinden alabilirsiniz.

Fernando Cardoso

Ürün Yönetimi Başkan Yardımcısı

Fernando Cardoso, Trend Micro’da Ürün Yönetimi Başkan Yardımcısıdır ve yapay zekâ ile bulutun sürekli gelişen dünyasına odaklanmaktadır. Kariyerine Ağ ve Satış Mühendisi olarak başlayan Fernando, veri merkezleri, bulut, DevOps ve siber güvenlik alanlarında yetkinliğini geliştirmiştir. Bu alanlar, hâlâ tutkusunun kaynağını oluşturmaktadır.