Verilerinizi anlayın. Niyetle hareket edin.

Dünyanın diliyle düşünen, yalnızca günlüklerle yetinmeyen ilk Agentic SIEM’i.

Destekleyen

Agentic SIEM

Sınırsız veri almak ve gerçek zamanlı tespit, uyuma hazır tutma ve daha akıllı müdahale sağlamak için tasarlanmıştır.

XDR

Uç noktalardan kimliklere ve ötesine kadar sektörün en geniş sensör kapsamıyla desteklenen yerel ve üçüncü taraf telemetriyi tek bir konsolda birleştirin.

Agentic SOAR

Yapay zeka destekli, akıllı SOC iş akışları ile manuel çabayı azaltın ve daha hızlı, daha akıllı eylemler gerçekleştirin.

Tehditlere karşı bir yarışta, SOC'niz kazanır.

Sorunsuz SecOps elde edin

SecOps yeteneklerimiz, güvenlik ekiplerinin üzerindeki stresi azaltmak ve motivasyonlarını yeniden canlandırmak için özel olarak tasarlanmış tek kurumsal siber güvenlik platformu olan Trend Vision One™’a entegre edilmiştir. Sektörün en kapsamlı yerel sensör kapsama alanını kullanarak anlamlı içgörüler, merkezi görünürlük, daha zengin bağlam ve daha hızlı müdahale sağlayın. Agentic SIEM ve SOAR'ı mevcut sisteminizle sorunsuz bir şekilde entegre edin.

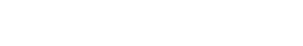

Veri silolarını eyleme geçirilebilir içgörülere dönüştürün

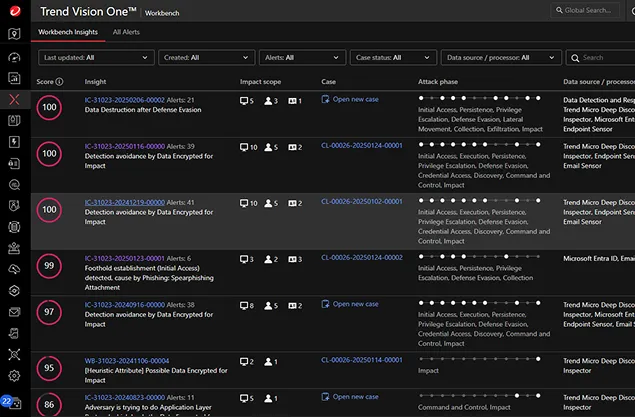

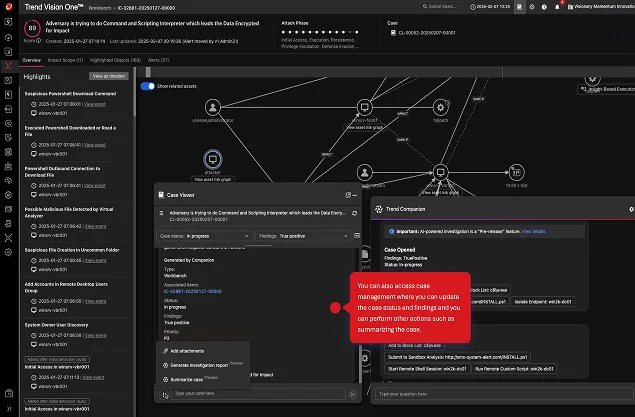

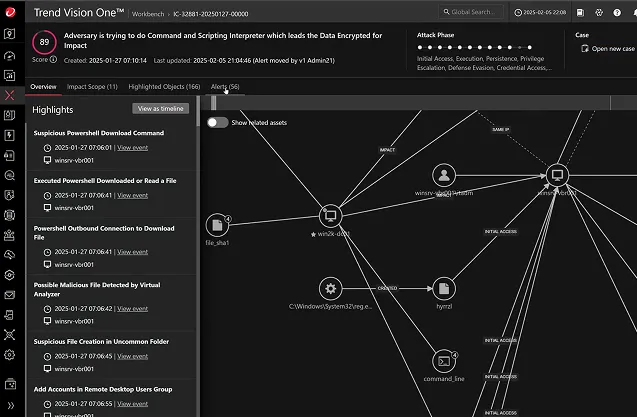

Tüm saldırı zinciri boyunca uçtan uca görünürlük ile büyük resmi yakalayın; olayın kök nedenini ortaya çıkarın, etkisini değerlendirin ve bir sonraki adımı öngörün. Karmaşık, çok katmanlı saldırıları daha hızlı tespit etmek için düşük güvenli uyarıları ve olayları ilişkilendirin. Şiddet, etki ve saldırı aşamasına göre önceliklendirilmiş, eyleme geçirilebilir içgörüleri kullanarak hassas bir şekilde hareket edin.

SOC yanıtını otomatikleştirin ve hızlandırın

Platformun herhangi bir noktasından müdahale edin; farklı araçlar arasında geçiş yapmaya son verin. Dahili yapay zeka destekli oyun kitapları, manuel çalışmayı azaltmak ve eylemi hızlandırmak için yanıtı otomatikleştirir. Tehditlerin etkinliğini sınırlayın ve ekibinizi bir adım önde olmaları için güçlendirin.

Uyum netliği, otomatik olarak sağlanır.

Günlük tutma, denetim ve düzenleyici raporlama için yerleşik destekle uyumluluğu zahmetsiz hale getirin. Tek bir konsolla Trend Vision One'a zaten alınmış verilerden doğrudan yönetim kurulu ve denetçi için hazır uyumluluk raporları oluşturun.

Her şeyi görün. Daha fazlasını anlayın. Yapay zeka ile daha akıllı hareketler yapın.

Proaktif SecOps'un gücü

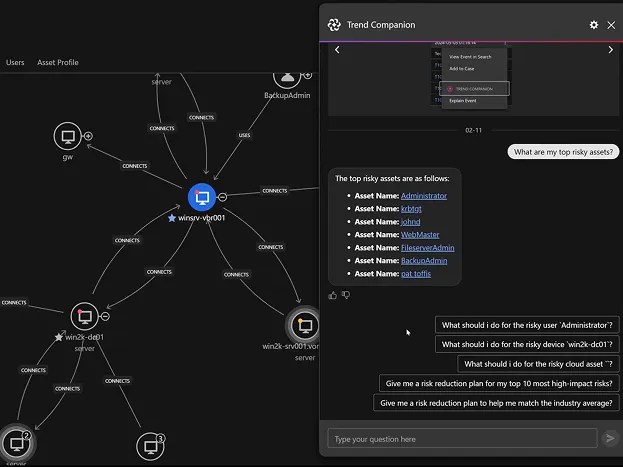

Tepki vermeyi bırakın. Önlemeye başlayın. Siber Risk Maruz Kalma Yönetimi (CREM) ile entegre olan SecOps, uyarı gürültüsünü azaltır ve en önemli olana öncelik verir. CREM'in varlık ve güvenlik açığı risk puanları, ekiplerin gerçek tehditlere odaklanmasını sağlamak için tahminleri ortadan kaldırır. Bugün başka hiçbir tedarikçinin karşılayamayacağı bağlamsal bir temeli deneyimleyin.

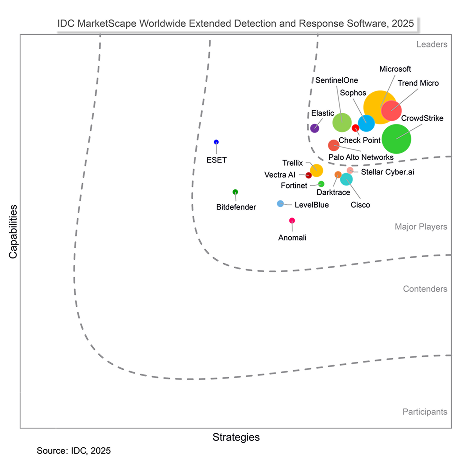

Eşsiz bir XDR temeli üzerine inşa edilmiştir

Ödüllü yerel XDR teknolojisiyle güçlendirilen tek Agentic SIEM. Sektörün en geniş yerel sensör kapsamı ve modern, aracılı mimarisi üzerine inşa edilen bu cihaz, eski SIEM'lerin geride bıraktığı boşlukları kapatır. Soruşturmalar daha hızlı ilerler, tespitler daha keskin hale gelir ve operasyonlar bir sonraki adıma hazırdır - hepsi tek bir konsolda.

Yapay Zeka Destekli SecOps

Yapay Zeka Yardımcımız bir analist gibi düşünür; incelemelere rehberlik eder, sonraki adımları önerir ve manuel işleri azaltmak için otomasyonlar oluşturur. Gelişmiş SOC otomasyonu ve sıkı üçüncü taraf entegrasyonları ile birleştiğinde, ekibinizi daha hızlı hareket etmeleri, tehditleri daha doğru bir şekilde tespit etmeleri ve önemli olana odaklanmaları için güçlendirin.

Tüm güvenlik telemetriniz için tek bir merkez

erel ve üçüncü parti verileri ilişkilendirerek siloları ortadan kaldırın; tüm yüksek doğruluklu XDR içgörülerine tek ve birleşik bir ekrandan ulaşın. Olaylar, saldırı yolları, açıklar ve tehditler tek bir yerde sorunsuzca bir araya gelir. Kolaylaştırılmış iş akışları ve net araştırma raporları, tespit ve müdahaleyi hızlandırarak SOC verimliliğini artırır.

Her katmanda güçlü yerel tehdit kapsamı

EDR

Uç Noktalar için XDR (EDR)

Daha hızlı tespit, gelişmiş araştırma ve daha kısa müdahale süreleri için birden fazla güvenlik katmanındaki verileri otomatik olarak ilişkilendirerek uç noktalar ve sunucular için derin görünürlük ve tehdit önleme sağlar.

NDR

Ağlar için XDR (NDR)

Saldırganlar yönetilmeyen varlıkları severler çünkü bunlar saklanmak için mükemmel yerlerdir. Yönlendiricilerden dizüstü bilgisayarlara ve akıllı termostatlara kadar her şey ağınıza bağlıdır. NDR ile her bir cihazı bulun ve koruyun.

ITDR

Kimlik için XDR (ITDR)

Kimlik tehdidi tespit ve müdahalesinin (ITDR) ek faydasıyla, en riskli ve en ayrıcalıklı kullanıcılarınızın kim olduğunu bilirsiniz. Bir zamanlar gizli olan ele geçirilmiş kimlikler, artık tehdit faaliyetinin açık sinyalleri olarak hizmet ediyor.

EmDR

E-posta için XDR (EmDR)

Şüpheli etkinliklere daha fazla görünürlük sağlamak için kullanıcı e-postalarını, tehdit günlüklerini ve kullanıcı davranışlarını inceleyerek tespit ve müdahaleyi e-posta hesaplarına daha da genişletin.

CDR

Bulut için XDR (CDR)

Eski EDR, bulutunuzun hikayesinin yalnızca bir kısmını anlatır. İş yüklerinizi, konteynerlerinizi, K8s kümelerinizi ve sanal makinelerinizi kim izliyor? CDR ile birliktesiniz.

DDR

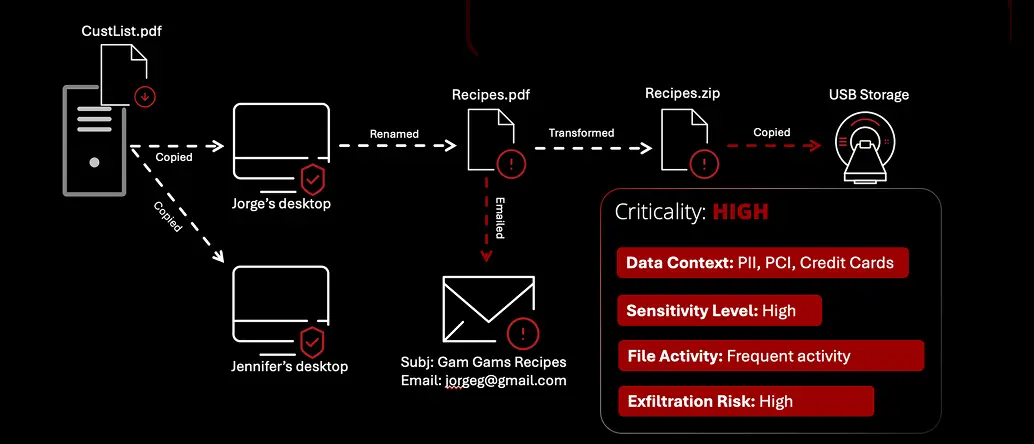

Veriler için XDR (DDR)

Ortamınızda hassas veriler dolaşırken, bu verileri izleyin, bağlam kazanın ve gerektiğinde müdahale edin.

Veriler bir şekilde tehlikeye girse bile, SOC'ye nasıl tahliye edildiğini ve daha önce ne olduğunu bulmak için gereken araçları verin.

Pazar lideri performans