O que é o Ransomware RYUK?

Ryuk é uma versão de ransomware atribuída ao grupo de agentes maliciosos WIZARD SPIDER que comprometeu os setores de governo, academia, saúde, manufatura e organizações de tecnologia. Em 2019, o Ryuk teve a maior demanda de resgate, US$ 12,5 milhões, e provavelmente faturou um total de US$ 150 milhões no final de 2020.

Ataque do ransomware Ryuk

Ryuk, pronunciado ree-yook, é uma família de ransomware que apareceu pela primeira vez em meados de 2018. Em dezembro de 2018, o New York Times relatou que a Tribune Publishing havia sido infectada por Ryuk, interrompendo a impressão em San Diego e na Flórida. O New York Times e o Wall Street Journal compartilhavam uma gráfica em Los Angeles. Eles também foram impactados pelo ataque, que gerou problemas de distribuição das edições de sábado dos jornais.

Uma variante do antigo ransomware Hermes, Ryuk está no topo da lista dos ataques de ransomware mais perigosos. No Relatório de Ameaças Globais da CrowdStrike de 2020, o Ryuk é responsável por três dos 10 maiores pedidos de resgate do ano: US$ 5,3 milhões, US$ 9,9 milhões e US$ 12,5 milhões. O Ryuk atacou com sucesso indústrias e empresas em todo o mundo. Os invasores chamam a prática de almejar grandes empresas de “big game hunting” (BGH).

Curiosamente, esta família de ransomware carrega um nome japonês do anime Death Note. O nome significa “presente de Deus”. Parece uma escolha estranha para um ransomware, já que os alvos perdem dados ou dinheiro. Do ponto de vista do invasor, no entanto, pode ser considerado um presente de Deus.

Acredita-se que um grupo cibercriminoso russo conhecido como WIZARD SPIDER opere o ransomware Ryuk. UNC1878, um agente de ameaças do Leste Europeu, está por trás de alguns ataques específicos de saúde. A implantação deste ransomware não é direta: os invasores baixam primeiro outro malware em um computador.

Quando o Ryuk infecta um sistema, ele primeiro fecha 180 serviços e 40 processos. Esses serviços e processos podem impedir que o Ryuk faça seu trabalho ou são necessários para facilitar o ataque.

Nesse ponto, a criptografia pode ocorrer. O Ryuk criptografa arquivos como fotos, vídeos, bancos de dados e documentos – todos os dados importantes para você – usando a criptografia AES-256. As chaves de criptografia simétricas são então criptografadas usando RSA-4096 assimétrico.

O Ryuk é capaz de criptografar remotamente, incluindo compartilhamentos administrativos remotos. Além disso, ele pode realizar Wake-On-Lan, despertando computadores para criptografia. Essas habilidades contribuem para a eficácia e o alcance de sua criptografia e os danos que ela pode causar.

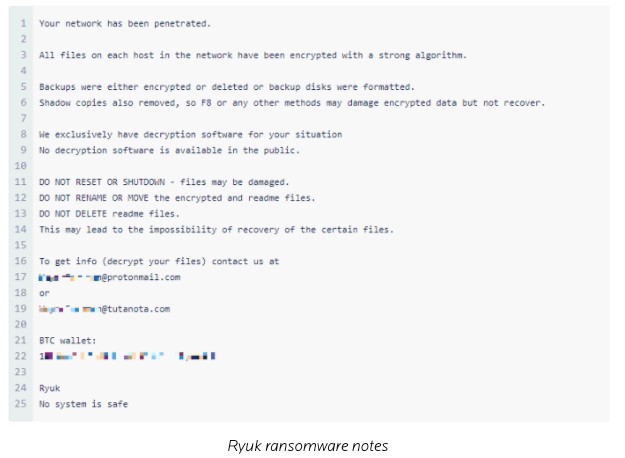

Os invasores deixam notas de resgate no sistema como RyukReadMe.txt e UNIQUE_ID_DO_NOT_REMOVE.txt que se parecem com a imagem a seguir.

Fonte: Malwarebytes

Vetor de ataque do Ryuk

O Ryuk pode usar o download as a service (DaaS) para infectar sistemas visados. DaaS é um serviço que um invasor oferece a outro. Se um invasor desenvolve ransomware, mas não sabe como distribuí-lo, outros invasores com essas habilidades ajudam a distribuí-lo.

Frequentemente, usuários inconscientes são vítimas de ataques de phishing que facilitam a infecção inicial. A AdvIntel relata que 91% dos ataques começam com e-mails de phishing. É extremamente importante treinar os usuários para detectar e-mails de phishing. O treinamento reduz drasticamente a chance de infecção. Consulte Phishing Insights.

O Ryuk é um dos programas de ransomware as a service (RaaS) mais notórios e conhecidos em termos de escopo de infecção. Ransomware as a service (RaaS) é um modelo no qual os desenvolvedores de ransomware o oferecem para o uso de outros atacantes. O desenvolvedor recebe uma porcentagem dos pagamentos de resgate bem-sucedidos. O RaaS é uma adaptação do modelo de software como serviço (SaaS).

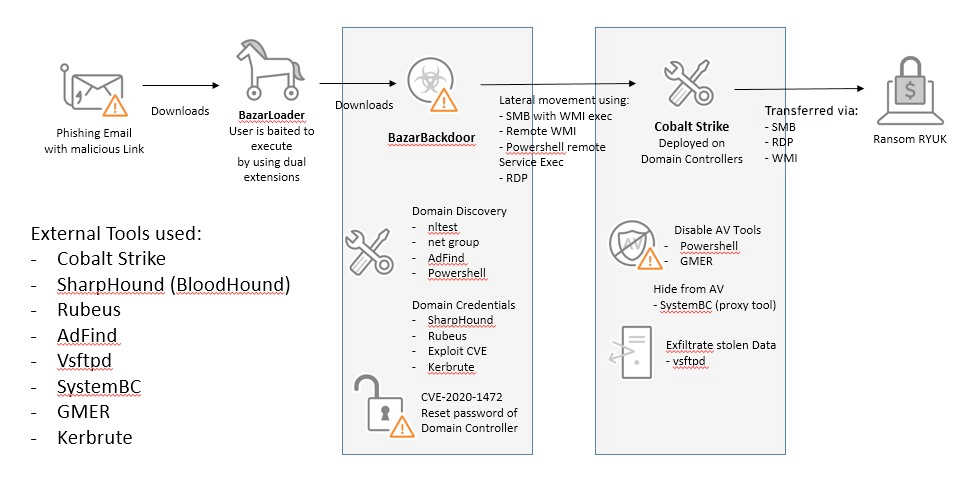

Assim que o usuário clica no e-mail de phishing, o Ryuk baixa outros elementos de malware chamados droppers. O malware adicional inclui Trickbot, Zloader, BazarBackdoor e outros. Esses droppers podem instalar o Ryuk diretamente.

Eles também podem instalar outro tipo de malware, como Cobalt Strike Beacon, para se comunicar com uma rede de comando e controle (C2). O Ryuk é baixado assim que o malware é instalado. O Ryuk também aproveitou exploits como a vulnerabilidade ZeroLogon em servidores Windows.

O diagrama abaixo mostra o caminho de infecção de Ryuk ou a cadeia de destruição do ataque.

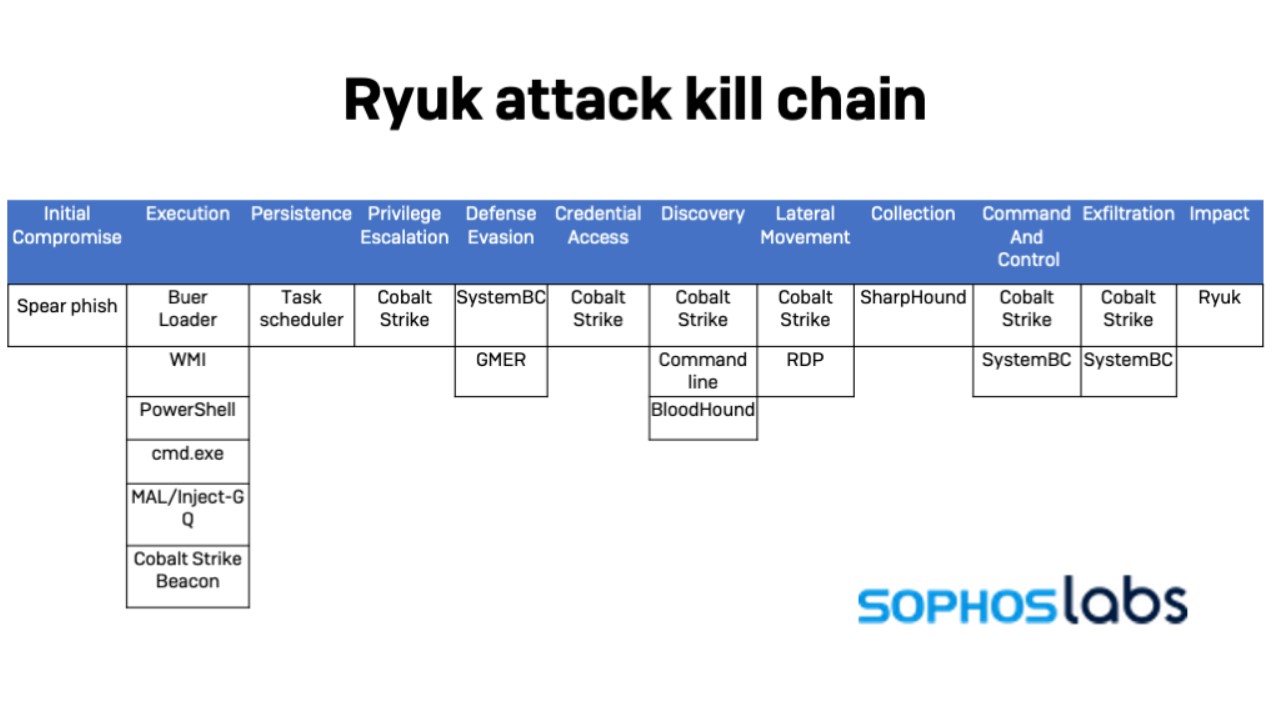

O Sophos Group, uma empresa de segurança britânica, identificou o fluxo de ataque do Ryuk, que também é chamado de cadeia de destruição de ataque. Veja o diagrama abaixo.

Fonte: Sophos

Trickbot

O Trickbot surgiu em 2016 e acredita-se que seja administrado pelo WIZARD SPIDER, o mesmo grupo de invasores que opera o Ryuk. Este malware tem sido usado como um cavalo de Troia bancário para roubar credenciais de usuário, informações de identificação pessoal e bitcoins.

Invasores habilidosos criaram o Trickbot. Eles o projetaram para ser usado para finalidades adicionais, como pesquisar arquivos em um sistema infectado. Ele também pode se mover lateralmente por uma rede de uma máquina para outra. Os recursos do Trickbot agora incluem coleta de credenciais, criptominação e muito mais, mas sua função mais importante é implantar o ransomware Ryuk.

Indicações de comprometimento do Ryuk

A devastação causada pelo ransomware pode ser dramática, portanto, é melhor prevenir uma infecção antes que ela ocorra. Isso nem sempre é possível, portanto, a equipe de operações deve estar atenta ao início de um ataque e tomar medidas imediatas para evitar mais danos.

Como o Ryuk pode infectar um sistema por muitos vetores de ataque diferentes, o trabalho para detectá-lo é complicado. Existem muitas indicações de comprometimento (IOCs) que permitem que os administradores de rede e segurança vejam os precursores de uma infecção de Ryuk.

Bazar Loader, um dropper, é um ponto de entrada comum para o Ryuk. Um dropper, ou DaaS, é um malware que baixa outro malware. Aqui estão alguns IOCs do BazarLoader a serem observados:

- Uma tarefa agendada chamada “StartAd-Ad” aparece no registro do Windows com entradas autorun adicionadas a seguir

- Arquivos executáveis de extensão dupla, como Report.DOC.exe

TrickBot é outra entrada comum para Ryuk, conforme mencionado acima. Seu IOC é um arquivo executável com um nome de arquivo gerado aleatoriamente com 12 caracteres. Assim que o TrickBot criar o arquivo, mnfjdieks.exe por exemplo, ele estará em um destes diretórios:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Username]\AppData\Roaming

Para obter uma lista completa de IOCs do TrickBot, consulte o alerta no site da U.S. Cybersecurity & Infrastructure Security Agency (CISA).

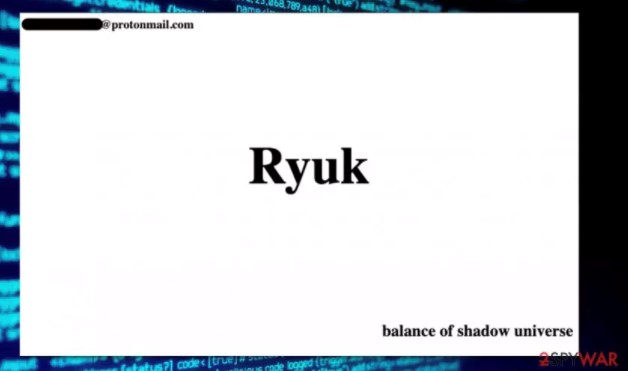

Muitas vezes, o primeiro IOC que uma empresa vê é a imagem a seguir. Esta captura de tela indica que o Ryuk infectou a organização e criptografou dados confidenciais. A recuperação é muito mais rápida se a empresa estiver preparada com boas equipes de resposta a incidentes e manuais e tiver feito backup dos dados off-line.

Fonte: 2SPYWARE

Ataques do ransomware Ryuk em 2020

Como o Ryuk é usado como um BGH, ele tem sido usado para atacar governos, empresas de tecnologia e sistemas escolares. Sopra Steria, uma empresa francesa de serviços de TI com uma marca de cibersegurança, sofreu uma infecção de Ryuk em 2020. Eles acreditavam que levariam semanas para se recuperar completamente.

O Ryuk é uma das maiores ameaças contra o mercado de saúde e parece que a Covid-19 foi um fator que contribuiu para um ataque à saúde em geral. A Universal Health Services (UHS) é uma empresa de saúde da Fortune 500 com hospitais nos EUA e no Reino Unido. A empresa sofreu um ataque de ransomware Ryuk em 27 de setembro de 2020.

O BleepingComputer relatou que o ponto de infecção mais provável para a UHS era um e-mail de phishing. O e-mail de phishing deveria conter Emotet, um trojan. O Emotet teria instalado o Trickbot, que habilitou o grupo de invasores, WIZARD SPIDER, a instalar manualmente o Ryuk por meio de um shell reverso.

Em outubro de 2020, os invasores infectaram mais dois centros médicos com Ryuk. Um estava em Oregon – o Sky Lakes Medical Center – e o outro em Nova York, o Lawrence Health System. Os ataques deixaram os sistemas de computador off-line, tornando os registros eletrônicos de saúde indisponíveis. Os hospitais já estavam estressados com o atendimento ao paciente COVID-19, e o ataque só piorou as coisas. A maioria desses ataques a hospitais durou semanas.

Práticas recomendadas de ransomware

Existem muitas coisas que as empresas e os indivíduos podem fazer para se protegerem de malware e ransomware em particular. Aqui estão alguns exemplos principais:

- Certifique-se de que os patches sejam aplicados para sistema operacional, software e firmware

- Use a autenticação multifator em todos os lugares possíveis, com segundos fatores fortes. Um exemplo é 2FA. O Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) recomenda não usar SMS como um segundo fator

- Audite frequentemente contas, acessos, registros e tudo o mais que você puder para verificar configurações e atividades

- Crie backups de dados regularmente e armazene-os off-line, especialmente para sistemas críticos

- Eduque os usuários, especialmente sobre e-mails de phishing. Os usuários estão na linha de frente recebendo, lendo e respondendo e-mails

Pesquisas relacionadas

Artigos Relacionados