Comprenda su información. Actúe con intención.

La Primera SIEM Agentic que piensa en lenguaje, no en logs.

impulsada con

SIEM Agentic

Diseñada para ingerir cantidades ilimitadas de información y entregar detección en tiempo real, retención lista para el cumplimiento y respuestas más inteligentes.

XDR

Unifique la telemetría nativa y de terceros en una consola, impulsada por la cobertura más amplia de la industria de sensores que van desde los endpoints hasta las identidades y más allá.

SOAR Agentic

Reduzca el esfuerzo manual e impulse acciones más rápidas e inteligentes con workflows inteligentes para el SOC guiados con IA.

En la carrera contra las amenazas, su SOC será el vencedor.

Logre SecOps ininterrumpidas

Nuestras funcionalidades de SecOps forman parte de Trend Vision One™, la única plataforma empresarial de ciberseguridad diseñada para que los equipos de seguridad puedan reducir el estrés y volver a descubrir su pasión. Aproveche al máximo la cobertura más amplia de sensores nativos para entregar insights accionables, visibilidad centralizada, contexto enriquecido y una respuesta más rápida. Integre SIEM y SOAR Agentic en su stack existente.

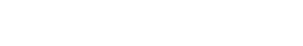

Convierta los silos de datos en insights accionables

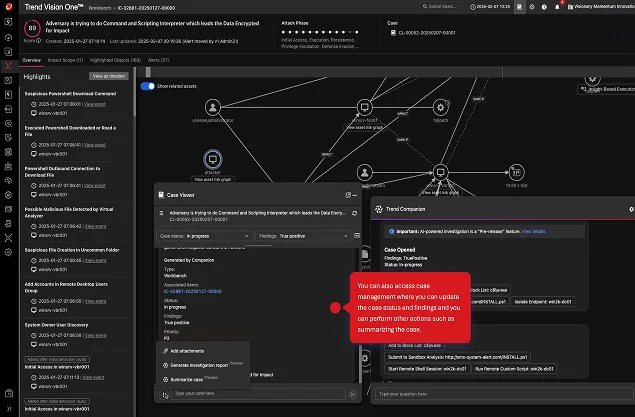

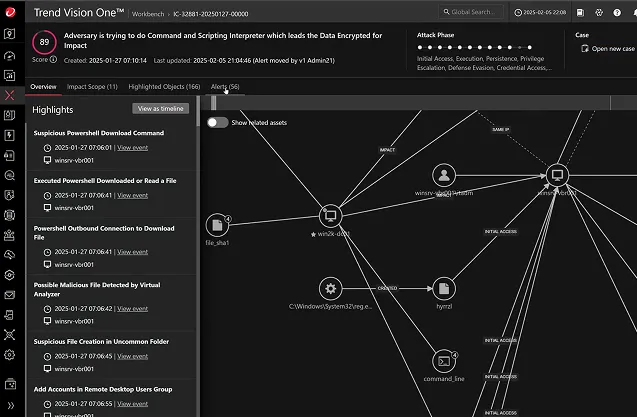

Obtenga el panorama completo con visibilidad de punta a punta a través de toda la cadena de ataque: descubra la causa raíz, evalúe el impacto y anticipe el siguiente movimiento. Correlacione alertas individuales de baja confianza para detectar rápidamente ataques complejos y de múltiples capas. Actúe con precisión usando insights accionables y priorizados de acuerdo con su severidad, impacto y la fase del ataque.

Automatice y acelere la respuesta del SOC

Responda desde donde sea en la plataforma. No más perder el tiempo brincando entre herramientas. Playbooks nativos impulsados con IA automatizan la respuesta para reducir el trabajo manual y acelerar la acción. Limite la efectividad de las amenazas y empodere a su equipo para salir adelante.

Claridad en el cumplimiento, entregada automáticamente.

Haga que el cumplimiento no requiera mayor esfuerzo con soporte nativo para retención de logs, auditorías y reportes. Genere reportes listos para la junta directiva y para las auditorías directamente basados en la información de Trend Vision One con una sola consola.

Vea todo. Comprenda más. Tome decisiones más inteligentes con IA.

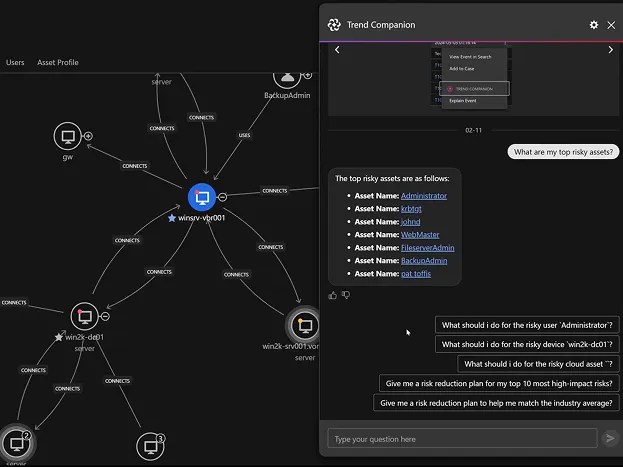

El poder de la proactividad en SecOps

Deje de reaccionar. Comience a prevenir. Al integrarse con Cyber Risk Exposure Management (CREM), SecOps corta el ruido del exceso de alertas y prioriza en orden de importancia. Las puntuaciones de riesgo para activos y vulnerabilidades generadas por CREM eliminan la incertidumbre y permiten que los equipos se enfoquen en las amenazas reales. Sea testigo de una base contextual que ningún otro vendor puede igualar.

Construya sobre cimientos sólidos de XDR

La única SIEM Agentic impulsada por un XDR nativo galardonado. Creado sobre la cobertura de sensores nativos más amplia de toda la industria y una arquitectura moderna agentic, cierra la brecha que los SIEMs legacy tienden a dejar. Las investigaciones suceden más rápido, las detecciones son más precisas y las operaciones están listas para lo que sigue, todo desde una sola consola.

SecOps impulsadas por IA

Nuestra IA Companion piensa como un analista: guiando investigaciones, sugiriendo siguientes pasos y creando automatizaciones para reducir el trabajo manual. Combinado con una automatización avanzada para el SOC y con fuertes integraciones con terceros, empodere a su equipo para moverse más rápido, detectar amenazas con mayor precisión y enfocarse en lo que más importa.

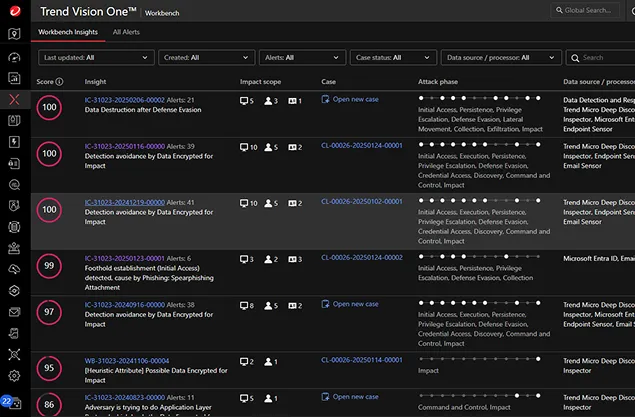

Un sólo lugar para su telemetría de seguridad

Rompa con los silos al correlacionar información nativa y de terceros para impulsar a XDR con insights precisos y de alta fidelidad, todo en una vista unificada. Los incidentes, cadenas de ataque, vulnerabilidades y amenazas se detienen sin mayor problema. Los flujos de trabajo optimizados y los reportes de investigación aceleran la detección y la respuesta, impulsando la eficiencia en el SOC.

Poderosa cobertura nativa de amenazas a través de cada capa

EDR

XDR for Endpoints (EDR)

Brinda una profunda visibilidad y protección contra amenazas para endpoints y servidores al correlacionar automáticamente los datos a través de múltiples capas de seguridad para una detección más rápida, mejores investigaciones y tiempos de respuesta más cortos.

NDR

XDR for Networks (NDR)

Los cibercriminales aman los activos no administrados porque son el lugar perfecto para ocultarse. Sin importar si son routers, laptops o incluso termostatos inteligentes, son ideales si están conectados a su red. Encuentre y proteja cada uno de sus dispositivos con NDR.

ITDR

XDR for Identity (ITDR)

Con el beneficio agregado de la detección y respuesta ante amenazas a identidades (ITDR), sabrá quiénes son los usuarios que cuentan con mayores privilegios y quiénes están en mayor riesgo. Si bien antes podrían llegar a ser un buen disfraz, una identidad comprometida ahora es una alerta sobre actividades maliciosas.

EmDR

XDR for Email (EmDR)

Extienda aún más la detección y la respuesta hacia las cuentas de correo examinando los mails de los usuarios, los logs de amenazas y el comportamiento de los usuarios para obtener mayor visibilidad de las actividades sospechosas.

CDR

XDR for Cloud (CDR)

El EDR heredado cuenta sólo una parte de la historia de su nube. ¿Quién está vigilando sus workloads, containers, K8s, clusters y VMs? Usted, con la ayuda de CDR.

DDR

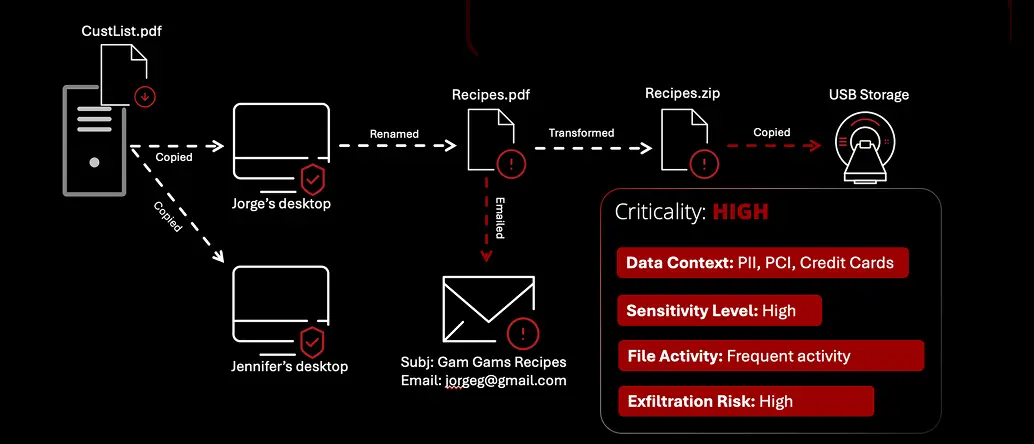

XDR for Data (DDR)

Obtenga visibilidad, contexto y responda ante los eventos de la información sensible conforme se mueve en el ambiente.

Aún si la información ha sido comprometida, asegúrese de que su SOC tiene las herramientas que necesitan para saber cómo ocurrió el incidente.

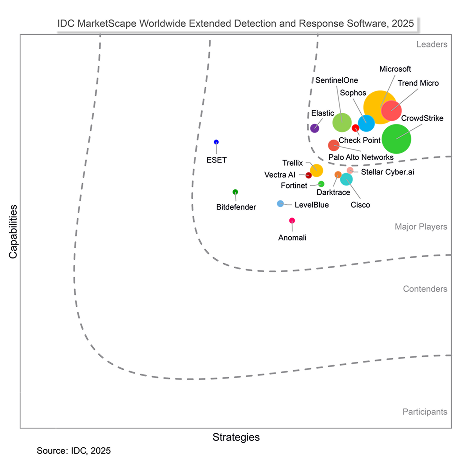

Desempeño líder en el mercado