Il ransomware è un malware che cripta file importanti sui sistemi di archiviazione locale e di rete e chiede un riscatto per decriptarli. Gli hacker sviluppano questo malware per ottenere denaro attraverso l'estorsione digitale.

Sommario

Il significato di Ransomware e il modo in cui prende di mira le informazioni importanti

Il ransomware cripta i file, la chiave non può essere forzata e l'unico modo per recuperare le informazioni è da un backup.

Il modo in cui funziona il ransomware lo rende particolarmente dannoso. Altri tipi di malware distruggono o rubano i dati ma lasciano aperte altre opzioni di recupero. Con il ransomware, se non ci sono backup, è necessario pagare il riscatto per recuperare i dati. A volte le aziende pagano il riscatto e l'aggressore non invia comunque la chiave di decrittazione.

Una volta che il ransomware inizia a lavorare, scansiona i sistemi di archiviazione locali e di rete, alla ricerca di file da criptare. Prende di mira i file che ritiene importanti per l'azienda o per gli individui. Questi includono i file di backup che potrebbero aiutare a recuperare le informazioni. Di seguito sono riportati alcuni tipi di file che il ransomware prende di mira:

- Microsoft Office: .xlsx, .docx e .pptx oltre alle versioni dei documenti più vecchie

- Immagini: .jpeg, .png, .jpeg, .gif

- Immagini a uso aziendale: .dwg

- Dati: .sql e .ai

- Video: .avi, .m4a, .mp4

Diversi tipi di ransomware prendono di mira diversi insiemi di file, ma ci sono anche obiettivi comuni. La maggior parte dei ransomware prende di mira i file di Microsoft Office perché spesso contengono informazioni aziendali critiche. Prendere di mira i file importanti aumenta la possibilità di ottenere il pagamento del riscatto.

Tipi di ransomware

Leakware o Doxware

Leakware, noto anche come doxware, porta le minacce ransomware a un nuovo livello non solo crittografando i file, ma minacciando anche di rilasciare dati sensibili o riservati se il riscatto non viene pagato. A differenza dei ransomware tradizionali, dove l'obiettivo è impedire l'accesso ai dati tramite encyrption, i leakware sfruttano la paura delle persone di essere esposte al pubblico. Gli hacker spesso utilizzano il leakware come parte di una strategia a doppia estorsione, richiedendo il pagamento sia per la decrittografia che per la prevenzione delle perdite di dati.

Ransomware mobile

Dal momento che i dispositivi mobili sono diventati fondamentali per le attività personali e aziendali, li hanno fatti diventare obiettivi degli attacchi ransomware. Il ransomware mobile spesso si diffonde attraverso app dannose o messaggi di phishing. Una volta installato, il malware blocca il dispositivo, visualizza i messaggi di riscatto o crittografa l'archiviazione locale, impedendo agli utenti di accedere alle loro applicazioni, foto e contatti. Gli hacker in genere richiedono il pagamento in criptovaluta per sbloccare il dispositivo.

Wiper

I tergicristalli sono tra le forme più distruttive di ransomware. Invece di crittografare i file per il riscatto, i wiper sono progettati per eliminare o corrompere in modo permanente i dati, senza alcuna possibilità di recupero. Questi attacchi spesso mirano a causare caos, interrompere le operazioni o inviare un messaggio politico o ideologico. I truffatori sono talvolta camuffati da ransomware tradizionali, che inducono le vittime a pagare un riscatto anche se i dati sono già irreversibilmente persi.

Scareware

Scareware si affida alla manipolazione psicologica per estorcere denaro alle vittime. Spesso si configura come un software antivirus o come un sistema di allarme, sostenendo che il dispositivo della vittima è infetto da malware o presenta vulnerabilità critiche. Il software richiede quindi il pagamento per "risolvere" i problemi inesistenti. Anche se lo spaventoso non sempre crittografa i file, può bloccare gli utenti dai loro sistemi o bombardarli con messaggi pop-up persistenti fino al pagamento di un riscatto. Scareware sfrutta la paura e la mancanza di conoscenze tecniche, rendendolo uno strumento efficace per colpire gli utenti meno esperti di tecnologia.

Le email di phishing spesso contengono ransomware

Il ransomware è diverso dagli altri malware per ciò che fa dopo l'attivazione. Di solito viene eseguito quando un utente apre un allegato o clicca su un link in un'email di phishing. Il malware viene quindi scaricato da un server controllato dall'attaccante.

Dopo che il ransomware viene scaricato, può rimanere inattivo sull'unità di rete o essere eseguito direttamente su un computer infetto. Quando viene eseguito, analizza i sistemi di archiviazione locali e di rete disponibili alla ricerca di file con estensioni mirate e li crittografa. La crittografia può essere asimmetrica o simmetrica, ma molti recenti attacchi ransomware usano entrambe le tecniche.

Gli aggressori chiedono il pagamento

Un aggressore richiede sempre un pagamento in criptovaluta, generalmente in Bitcoin. Ricevere i pagamenti in questo modo riduce il rischio di essere scoperti. Per evitare di essere identificati, gli aggressori usano anche server appartenenti a TOR, una rete che tutela l'anonimato.

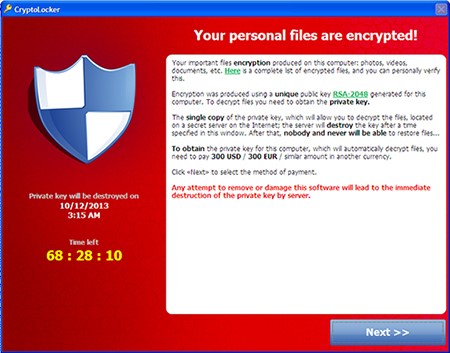

Dopo che il ransomware cripta i file, mostra un messaggio all'azienda. Gli aggressori chiedono un pagamento in cambio delle chiavi per sbloccare i file. Il riscatto può essere di poche centinaia o di qualche milione di dollari. Se non si paga subito, il gestore del malware aumenta l'importo del riscatto.

Alcuni attacchi ransomware presentano una doppia estorsione. L'aggressore richiede un riscatto per liberare i file e pubblica anche una lista di aziende che sono state attaccate ma che si sono rifiutate di pagare. La doppia estorsione motiva ulteriormente la vittima a pagare il riscatto per evitare danni di immagine al proprio marchio.

Il ransomware si sta evolvendo

Ci sono varianti di ransomware che differiscono nel modo in cui criptano i dati e impediscono alle vittime di ottenere la chiave di decrittazione. I vecchi ransomware usavano la crittografia asimmetrica sul client o sul server o la semplice crittografia simmetrica. I ransomware più recenti combinano le due tecniche per aumentare l'efficacia di un attacco.

Crittografia simmetrica

Gli hacker che utilizzano il ransomware oggi raramente usano la sola crittografia simmetrica. La crittografia simmetrica di per sé utilizza una singola chiave per la crittografia e la decrittografia. La chiave è spesso memorizzata sul sistema locale. Qui, specialisti e ricercatori possono individuarla e decifrare i dati senza pagare il riscatto. Per risolvere questo problema, gli hacker ora usano più comunemente la crittografia ibrida.

Crittografia asimmetrica lato client

La crittografia asimmetrica utilizza una chiave pubblica per crittografare i dati e una chiave privata separata per decifrarli. Un metodo di crittografia comune è la crittografia RSA, utilizzata anche da HTTPS. RSA è più lento della crittografia simmetrica, e tutti i file devono essere crittografati prima che l'attaccante possa inviare la chiave privata al server.

Il software termina la crittografia, invia la chiave privata al server dell'attaccante e la cancella dalla memoria locale. Il rischio è che il computer vada offline prima che il processo di crittografia sia completato. In questo caso, la chiave privata non viene mai trasferita al server dell'aggressore. L'attaccante non è quindi in grado di chiedere un riscatto.

Crittografia asimmetrica lato server

La crittografia asimmetrica lato server risolve il problema della crittografia lato client crittografando i file quando il computer si collega online. Il server dell'aggressore genera una coppia di chiavi privata/pubblica e cripta i file con la chiave pubblica del server.

Quando si paga il riscatto, l'aggressore trasferisce la chiave privata per la decrittazione. Il rischio per l'aggressore è che quando viene trasferita la chiave privata, è possibile eseguire un'intercettazione e ottenere la chiave. Il rischio per l'aggressore è che quando viene trasferita la chiave privata, è possibile eseguire un'intercettazione e ottenere la chiave, che può poi essere condivisa con altre aziende colpite, rendendo il ransomware inoffensivo.

Crittografia ibrida

Gli hacker hanno scoperto che le prime versioni del ransomware erano vulnerabili, così hanno progettato delle versioni ibride. Nelle versioni ibride, il software genera due set di chiavi, e una catena di crittografia risolve i problemi presenti nelle versioni precedenti. La catena di crittografia funziona così:

- La chiave simmetrica cripta i file.

- Il software genera una coppia di chiavi lato client. La chiave pubblica lato client cripta il file della chiave simmetrica.

- Il software genera una coppia di chiavi lato server. La chiave pubblica lato server cripta la chiave privata lato client e poi viene inviata all'aggressore.

- Quando si paga il riscatto, la chiave privata lato server decripta la chiave privata lato client, e questa chiave viene inviata all'azienda dove la catena di crittografia si inverte.

Come prevenire il ransomware con i backup

Il modo migliore per proteggersi dal ransomware è attraverso i backup. I file di backup memorizzati localmente o su un'unità di rete sono vulnerabili. I sistemi di archiviazione in cloud sono protetti dalle scansioni di rete dei ransomware, quindi sono una buona soluzione per il recupero. Un'eccezione è il caso in cui si mappa un sistema di archiviazione in cloud sotto forma di un'unità o una sottocartella locali.

Per prevenire i danni del ransomware, è meglio arrestarlo prima che si attivi. La maggior parte degli attacchi inizia quando gli utenti scaricano involontariamente il software direttamente o eseguono uno script dannoso per sbaglio.

Due modi per impedire agli utenti di scaricare ransomware sono il filtraggio dei contenuti basato sul DNS e la cybersecurity delle email che incorpori la quarantena basata sull'intelligenza artificiale. Il filtraggio dei contenuti basato sul DNS impedisce agli utenti di navigare sui siti web inclusi nella lista dei siti non consentiti. I filtri email inviano contenuti e allegati dannosi alla quarantena per la revisione da parte dell'amministratore.

Infine, è opportuno eseguire sempre un software anti-malware con machine learning e monitoraggio del comportamento su ogni dispositivo, compreso quello mobile. Una buona applicazione anti-malware rileva il ransomware prima che possa accedere alla memoria e criptare i file. Per la massima efficacia, il software anti-malware deve essere sempre patchato e aggiornato in modo che possa riconoscere le ultime minacce.

Gli attacchi ransomware colpiscono migliaia di persone

Gli attacchi ransomware colpiscono migliaia di utenti in tutto il mondo. In alcuni casi, anche dopo che le vittime pensano che il ransomware sia contenuto, questo può continuare a causare problemi. I programmi anti-malware rilevano molte vecchie versioni, ma gli hacker ne sviluppano continuamente di nuove per evitare il rilevamento.

Per esempio, nel 2018 e 2019, il ransomware Ryuk ha disabilitato la funzionalità di ripristino del sistema di Windows. Gli utenti non erano quindi in grado di recuperare lo stato da un punto di ripristino precedente del sistema operativo. Poiché ha preso di mira le imprese, Ryuk ha richiesto centinaia di migliaia di dollari di riscatto.

CryptoLocker, WannaCry e Petya sono state tutte forme diverse di ransomware che hanno causato il blocco di infrastrutture globali, colpendo anche banche e agenzie governative. WannaCry, in particolare, ha preso di mira le macchine Windows e ha utilizzato un exploit sviluppato dalla National Security Agency (NSA) degli Stati Uniti per analizzare le unità di rete aperte e crittografare i file vulnerabili.

Le minacce ransomware ancora in atto includono Gandcrab, SamSam, Zeppelin e REvil. Nonostante queste varianti sono più recenti, costituiscono comunque forme di malware pericolose con la capacità di distruggere i sistemi aziendali.

Fonte: David Sancho - Senior Threat Researcher - Trend Micro

Trend Micro Cyber Risk Report – 2025

Il ransomware è una forma di estorsione informatica in cui gli aggressori criptano dati critici e richiedono un pagamento per il loro rilascio. Come evidenziato nel Trend Micro Cyber Risk Report 2025, il ransomware rimane una delle minacce più evidenti e dannose dal punto di vista finanziario per le organizzazioni di tutto il mondo.

Gli operatori di ransomware non si affidano più esclusivamente a punti di ingresso tradizionali come email di phishing o porte RDP esposte. Al contrario, sfruttano vulnerabilità trascurate ed emergenti all’interno dell’ecosistema digitale di un’organizzazione – ciò che gli esperti di cybersicurezza definiscono superficie di attacco.

Scopri come stanno evolvendo le minacce ransomware e quali strategie proattive possono aiutare a mitigare i rischi nel Trend Micro Cyber Risk Report 2025.

Come Trend Micro ti aiuta a stare un passo avanti alle minacce ransomware

Poiché il ransomware continua a rappresentare una delle minacce più dirompenti per le organizzazioni, la necessità di una difesa unificata e intelligente non è mai stata così urgente. Trend Vision One™ offre una soluzione potente che va oltre gli strumenti di sicurezza tradizionali, fornendo rilevamento e risposta estesi (XDR), gestione del rischio della superficie di attacco e mitigazione automatizzata delle minacce in un’unica piattaforma integrata.

Con Trend Vision One™, i team di sicurezza ottengono una visibilità centralizzata su endpoint, email, cloud e livelli di rete, consentendo una rilevazione e una risposta più rapide alle attività ransomware. Supportata da decenni di intelligence sulle minacce e alimentata dall’intelligenza artificiale di Trend Micro, la piattaforma aiuta le organizzazioni a identificare proattivamente le vulnerabilità, ridurre l’esposizione e fermare il ransomware prima che possa causare danni.

Domande frequenti (FAQ)

Che cos'è il ransomware?

Il ransomware è un tipo di malware che blocca o cripta i tuoi dati e richiede un pagamento per sbloccarli.

Come si rileva un ransomware?

Controlla la presenza di estensioni di file insolite, file bloccati, un messaggio di riscatto o rallentamenti improvvisi del sistema.

Come faccio a sapere se ho un ransomware?

Potresti vedere un messaggio di riscatto sullo schermo, non riuscire ad aprire i file o notare comportamenti anomali del sistema.

Cosa succede se vieni colpito da un ransomware?

- Il ransomware cripta o blocca i file, e l'attaccante chiede un pagamento per ripristinare l'accesso. Può interrompere le operazioni e compromettere i dati.

Come si rimuove un ransomware?

Isola il dispositivo infetto, esegui una scansione antivirus e ripristina i backup puliti. Evita di pagare il riscatto.

Qual è la protezione più importante contro gli attacchi ransomware?

Backup regolari, formazione dei dipendenti e software di sicurezza aggiornato sono fondamentali per la prevenzione.