Ryuk è una versione di ransomware attribuita al gruppo di hacker WIZARD SPIDER che ha compromesso governi, università, istituzioni sanitarie, industrie e organizzazioni tecnologiche. Nel 2019, Ryuk ha fatto registrare la più alta richiesta di riscatto di sempre di 12,5 milioni di dollari e probabilmente ha fruttato un totale di 150 milioni di dollari entro la fine del 2020.

Sommario

Attacco ransomware Ryuk

Ryuk, pronunciato ri-iuc, è una famiglia di ransomware apparsa per la prima volta tra la metà e la fine del 2018. Nel dicembre 2018, il New York Times ha riferito che Tribune Publishing era stata infettata da Ryuk, costringendola a interrompere le attività di stampa a San Diego e in Florida. Il New York Times e il Wall Street Journal condividevano uno stabilimento di stampa a Los Angeles. Anche loro sono stati colpiti dall'attacco, che ha causato problemi di distribuzione delle edizioni del sabato dei giornali.

Una variante del vecchio ransomware Hermes, Ryuk è in cima alla lista degli attacchi ransomware più pericolosi. Nel CrowdStrike 2020 Global Threat Report, Ryuk rappresenta tre delle prime 10 maggiori richieste di riscatto dell'anno: 5,3 milioni di dollari, 9,9 milioni di dollari e 12,5 milioni di dollari. Ryuk ha attaccato con successo settori e aziende in tutto il mondo. Gli hacker chiamano la pratica di prendere di mira le grandi aziende "big game hunting" (Big Game Hunting, BGH).

È interessante notare che questa famiglia di ransomware porta un nome giapponese derivato dal film anime Death Note. Il nome significa "dono di dio". Sembra una scelta strana per il ransomware poiché le sue vittime perdono dati o denaro. Dal punto di vista dell'hacker, tuttavia, potrebbe in effetti essere considerato un dono di dio.

Si ritiene che il ransomware Ryuk sia gestito da un gruppo di criminali informatici russo noto come WIZARD SPIDER. UNC1878, un cybercriminale attivo nell'Europa orientale, è stato ricondotto ad alcuni attacchi specifici nel campo dell'assistenza sanitaria. La distribuzione di questo ransomware non è diretta, gli hacker scaricano prima altri malware su un computer.

Quando Ryuk infetta un sistema, prima arresta 180 servizi e 40 processi. Questi servizi e processi potrebbero impedire a Ryuk di svolgere il proprio lavoro o il loro arresto è necessario per facilitare l'attacco.

A quel punto, può avere luogo la cifratura dei dati. Ryuk crittografa file come foto, video, database e documenti, tutti i dati di interesse per gli utenti, utilizzando la crittografia AES-256. Le chiavi di crittografia simmetriche vengono quindi crittografate utilizzando RSA-4096 asimmetrico.

Ryuk è in grado di crittografare da remoto, comprese le condivisioni amministrative remote. Inoltre, può eseguire comandi di riattivazione della LAN, riattivando i computer per applicare la crittografia. Queste capacità contribuiscono all'efficacia e all'estensione delle sue attività di crittografia nonché al danno che può causare.

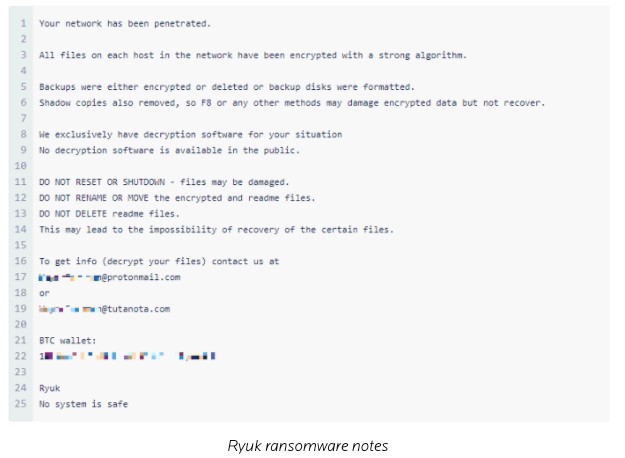

Gli hacker lasciano sul sistema richieste di riscatto sotto forma di file denominati RyukReadMe.txt e UNIQUE_ID_DO_NOT_REMOVE.txt il cui contenuto è simile a quello rappresentato nella schermata seguente.

Fonte: Malwarebytes

Vettore di attacco Ryuk

Ryuk può utilizzare il meccanismo del Download as a Service (DaaS) per infettare i sistemi presi di mira. DaaS è un servizio che un hacker offre a un altro. Se un hacker sviluppa ransomware ma non sa come distribuirlo, altri hacker con queste capacità aiutano a distribuirlo.

Spesso, gli utenti inconsapevoli cadono preda di attacchi di phishing che facilitano l'infezione iniziale. AdvIntel segnala che il 91% degli attacchi inizia con email di phishing. È estremamente importante addestrare gli utenti a individuare le email di phishing. L'addestramento riduce drasticamente la possibilità di infezione. Consulta Approfondimenti sul phishing.

Ryuk è uno dei programmi Ransomware as a Service (RaaS) più noti e conosciuti in termini di portata dell'infezione. Ransomware as a service (RaaS) è un modello in cui gli sviluppatori di ransomware offrono il loro prodotto per l'utilizzo da parte di altri hacker. Lo sviluppatore riceve una percentuale dei pagamenti di riscatto andati a buon fine. RaaS è un adattamento del modello SaaS (Software as a Service).

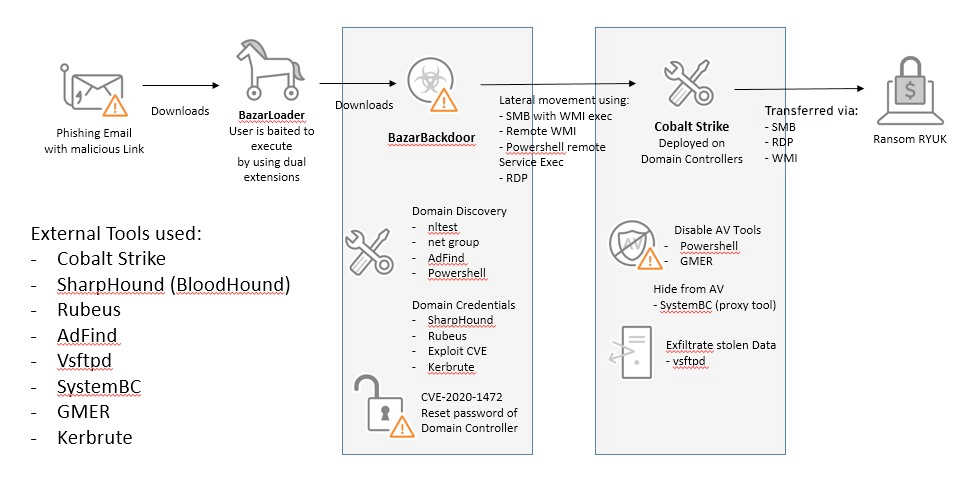

Una volta che l'utente clicca sull'email di phishing, Ryuk scarica ulteriori elementi malware chiamati dropper. Il malware aggiuntivo include Trickbot, Zloader, BazarBackdoor e altri. Questi dropper potrebbero installare Ryuk direttamente.

Potrebbero anche installare un altro malware come Cobalt Strike Beacon per comunicare con una rete di comando e controllo (C2). Ryuk si scarica una volta installato il malware. Ryuk ha anche sfruttato exploit come vulnerabilità ZeroLogon nei server Windows.

Il diagramma seguente mostra il percorso di infezione di Ryuk o la procedura d'attacco.

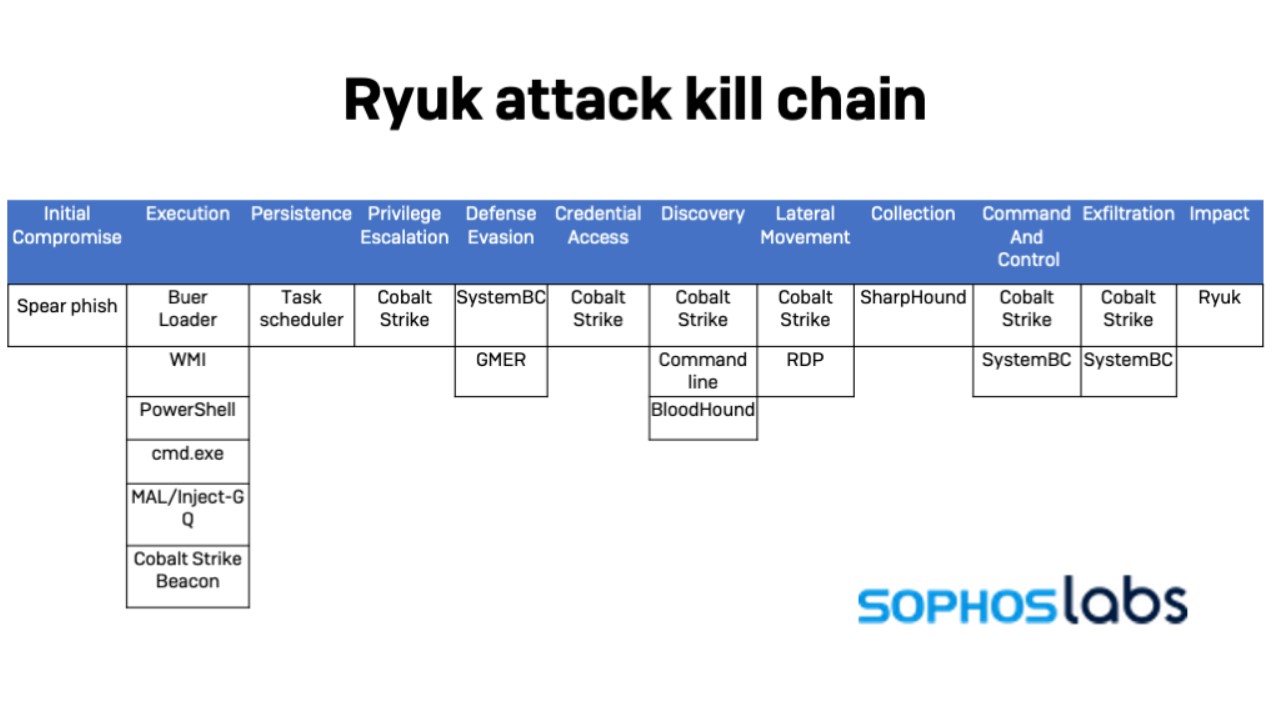

Sophos Group, una società di sicurezza britannica, ha identificato il flusso di un attacco Ryuk, noto anche come procedura d'attacco. Guarda il diagramma seguente.

Fonte: Sophos

Trickbot

Trickbot è comparso nel 2016 e si ritiene che sia gestito da WIZARD SPIDER, lo stesso gruppo di hacker che gestisce Ryuk. Questo malware è stato utilizzato come trojan bancario per rubare credenziali utente, informazioni di identificazione personale e bitcoin.

Trickbot è stato progettato da hacker esperti. Lo hanno progettato per essere utilizzato per scopi aggiuntivi, come la ricerca di file su un sistema infetto. Può anche spostarsi lateralmente da una macchina all'altra attraverso la rete. Le capacità di Trickbot ora includono raccolta di credenziali, mining di criptovalute e altro, ma la sua funzione più importante è distribuire il ransomware Ryuk.

Indicatori di compromissione di Ryuk

Le conseguenze devastanti causate del ransomware possono essere drammatiche, quindi è meglio prevenire un'infezione prima che si verifichi. Ciò non è sempre possibile, quindi il personale operativo deve stare attento per rilevare l'inizio di un attacco e agire immediatamente per prevenire ulteriori danni.

Poiché Ryuk può infettare un sistema attraverso molti vettori di attacco diversi, il lavoro necessario per rilevarlo è complicato. Esistono molti Indicatori di compromissione (IOC) che consentono agli amministratori di rete e ai responsabili della sicurezza di individuare i precursori di un'infezione Ryuk.

BazarLoader, un dropper, è un punto di ingresso comune per Ryuk. Un dropper, o DaaS, è un malware che scarica altro malware. Ecco alcuni IOC di BazarLoader a cui prestare attenzione:

- Viene visualizzata nel registro di Windows un'attività pianificata denominata "StartAd-Ad" con le voci di esecuzione automatica che vengono aggiunte successivamente

- File eseguibili a doppia estensione come Report.DOC.exe

Come prima menzionato, TrickBot è un altro punto d'ingresso comune per Ryuk. Il suo IOC è un file eseguibile il cui nome è composto da 12 caratteri generati in modo casuale. Una volta che TrickBot ha creato il file, ad esempio mnfjdieks.exe, si troverà in una di queste directory:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Utenti\[NomeUtente]\AppData\Roaming

Per un elenco completo degli IOC di TrickBot, consultare l'avviso sul sito web della Cybersecurity & Infrastructure Security Agency (CISA) degli Stati Uniti.

Molte volte, il primo IOC che un'azienda rileva è la seguente schermata. Questa schermata indica che Ryuk ha infettato l'azienda e ha crittografato i dati sensibili. Il ripristino è molto più veloce se l'azienda si fa trovare pronta con buoni team e procedure di risposta agli incidenti e ha eseguito il backup dei dati offline.

Fonte: 2SPYWARE

Attacchi ransomware Ryuk 2020

Poiché Ryuk è usato nel campo BGH, è stato utilizzato per attaccare governi, aziende tecnologiche e sistemi scolastici. Sopra Steria, un'azienda francese di servizi IT con un marchio di cybersecurity, ha subito un'infezione da Ryuk nel 2020. Hanno ipotizzato che ci sarebbero volute settimane per riprendersi completamente.

Ryuk è una delle maggiori minacce contro l'assistenza sanitaria e sembra che il Covid-19 sia stato un fattore determinante negli attacco ai sistemi di assistenza sanitaria in generale. Universal Health Services (UHS) è un'azienda che si occupa di assistenza sanitaria inclusa nell'elenco Fortune 500 con ospedali negli Stati Uniti e nel Regno Unito. Questa azienda ha subito un attacco ransomware Ryuk il 27 settembre 2020.

BleepingComputer ha riferito che il punto di infezione più probabile per UHS è stato un'email di phishing. L'email di phishing avrebbe contenuto Emotet, un trojan. Emotet avrebbe installato Trickbot, che avrebbe quindi consentito al gruppo di hacker, WIZARD SPIDER, di installare manualmente Ryuk tramite una shell inversa.

Nell'ottobre 2020, gli hacker hanno infettato altri due centri medici con Ryuk. Uno era in Oregon, lo Sky Lakes Medical Center, e l'altro a New York, il Lawrence Health System. Gli attacchi hanno mandato offline i sistemi informatici, rendendo indisponibili le cartelle cliniche elettroniche. Gli ospedali erano già sotto stress a causa della cura dei pazienti COVID-19 e l'attacco ha solo peggiorato le cose. La maggior parte di questi attacchi alle aziende ospedaliere è durata per settimane.

Best practice contro il ransomware

Ci sono molte cose che aziende e individui possono fare per proteggersi dal malware e dal ransomware in particolare. Ecco qui di seguito alcuni esempi:

- Assicurarsi che le patch di sistemi operativi, software e firmware siano applicate

- Usare l'autenticazione a più fattori ovunque possibile, con fattori secondari robusti. Un esempio è 2FA. Il National Institute of Standards and Technology (NIST) degli Stati Uniti consiglia di non utilizzare gli SMS come secondo fattore

- Controllare frequentemente account, accessi, log e qualsiasi altro elemento disponibile per verificare configurazioni e attività

- Creare regolarmente backup dei dati e archiviarli offline, soprattutto per i sistemi critici

- Educare gli utenti, in particolare sul tema delle email di phishing. Gli utenti si trovano in prima linea nelle operazioni di ricezione, lettura e risposta alle email

Trend Micro Cyber Risk Report - 2025

Il ransomware è una forma di estorsione informatica in cui gli aggressori criptano dati critici e richiedono un pagamento per il loro rilascio. Come evidenziato nel Trend Micro Cyber Risk Report 2025, il ransomware rimane una delle minacce più evidenti e dannose dal punto di vista finanziario per le organizzazioni di tutto il mondo.

Gli operatori di ransomware non si affidano più esclusivamente a punti di ingresso tradizionali come email di phishing o porte RDP esposte. Al contrario, sfruttano vulnerabilità trascurate ed emergenti all’interno dell’ecosistema digitale di un’organizzazione – ciò che gli esperti di cybersicurezza definiscono superficie di attacco.

Scopri come stanno evolvendo le minacce ransomware e quali strategie proattive possono aiutare a mitigare i rischi nel Trend Micro Cyber Risk Report 2025.

Come Trend Micro ti aiuta a stare un passo avanti alle minacce ransomware

Poiché il ransomware continua a rappresentare una delle minacce più dirompenti per le organizzazioni, la necessità di una difesa unificata e intelligente non è mai stata così urgente. Trend Vision One™ offre una soluzione potente che va oltre gli strumenti di sicurezza tradizionali, fornendo rilevamento e risposta estesi (XDR), gestione del rischio della superficie di attacco e mitigazione automatizzata delle minacce in un’unica piattaforma integrata.

Con Trend Vision One™, i team di sicurezza ottengono una visibilità centralizzata su endpoint, email, cloud e livelli di rete, consentendo una rilevazione e una risposta più rapide alle attività ransomware. Supportata da decenni di intelligence sulle minacce e alimentata dall’intelligenza artificiale di Trend Micro, la piattaforma aiuta le organizzazioni a identificare proattivamente le vulnerabilità, ridurre l’esposizione e fermare il ransomware prima che possa causare danni.