Gli autori di attacchi ransomware escogitano dei sistemi per aggirare le misure di cybersecurity, ma tu puoi proteggere la tua azienda. Alcune delle tattiche per ridurre il rischio di infezione includono i backup, la formazione degli utenti, la messa in quarantena delle email sospette e il filtraggio dei contenuti.

Table of Contents

Bisogna pagare il riscatto?

I ricercatori di cybersecurity non sono d'accordo sul fatto che si debba pagare. L'FBI si oppone al pagamento del riscatto. Alcune vittime pagano il riscatto e ottengono l'accesso ai loro file, altre pagano senza ricevere mai una chiave. Nel caso di Petya, gli sviluppatori hanno creato il software senza alcun metodo per decifrare i dati.

In generale, gli esperti suggeriscono di ridurre le perdite e non pagare il riscatto. Eppure la perdita di dati può avere un impatto enorme sulla tua organizzazione, e l'importo del riscatto richiesto dagli hacker è in aumento. Gli sviluppatori di Petya chiedevano originariamente 300 dollari in Bitcoin. Le versioni più recenti del ransomware chiedono centinaia di migliaia di dollari in criptovaluta. Il modello di business del ransomware esiste solo perché i malintenzionati che ne approfittano continuano a essere pagati. Se il pagamento non fosse più un'opzione, il modello di business del ransomware crollerebbe.

Pagare il riscatto non garantisce di ottenere la chiave privata necessaria per ripristinare i dati. Proteggi invece i tuoi file usando misure di sicurezza nelle attività quotidiane. In caso di attacco, potrai riportare i file al loro stato originale. Questo è il motivo per cui i backup sono fondamentali per il recupero dopo un attacco.

Misure di protezione

- Backup

- Formazione degli utenti

- Mettere in quarantena le email sospette

- Filtro del contenuto

Addestrare gli utenti a rilevare il ransomware

La formazione degli utenti riduce notevolmente il rischio di infezione. Un attacco ransomware di solito inizia con un'email pericolosa. Gli utenti possono essere addestrati a identificare le minacce cyber tra cui ransomware, phishing e ingegneria sociale. Gli utenti addestrati a identificare i messaggi pericolosi sono meno propensi ad aprire un allegato infetto.

Gli hacker a volte usano, nei loro attacchi, l'ingegneria sociale. L'ingegneria sociale prevede che un malintenzionato prenda di mira specifici utenti della rete che possiedono privilegi più elevati. Gli aggressori scommettono sul fatto che questi utenti abbiano una maggiore quantità di dati critici sulla memoria locale o abbiano accesso a sistemi e infrastrutture aziendali critiche. Questo aumenta la possibilità che l'azienda paghi il riscatto.

Mantenere il software aggiornato

Assicurati che firmware, applicazioni anti-malware, sistemi operativi e software di terze parti abbiano l'ultima patch installata. Escono regolarmente nuove versioni di ransomware e gli aggiornamenti del software assicurano che il sistema anti-malware riconosca le nuove minacce.

WannaCry è un esempio di minaccia al sistema operativo. Ha incorporato EternalBlue, un exploit sviluppato dalla National Security Agency (NSA) degli Stati Uniti. Ha sfruttato una debolezza nel protocollo SMB (Server Message Block) del sistema operativo Windows. Microsoft ha pubblicato le patch per fermare WannaCry 30 giorni prima delle infezioni. Senza le patch, i sistemi operativi Windows sono vulnerabili.

Più recentemente abbiamo visto ZeroLogon essere usato in attacchi ransomware.

Mantieni sempre dei backup

Il modo migliore per riprendersi da un attacco ransomware è ripristinare i dati da un backup. I backup aggirano la richiesta di riscatto ripristinando i dati da una fonte diversa dai file criptati. Gli hacker lo sanno, quindi sviluppano ransomware che scansionano la rete alla ricerca di file di backup. Dopo il ripristino da un backup, è comunque necessario rimuovere il ransomware dalla rete.

Un modo efficace per impedire al malware di criptare i file di backup è quello di tenere una copia dei backup fuori sede. I backup nel cloud sono la scelta tipica per le aziende che hanno bisogno di una soluzione di backup fuori sede. Utilizzando i backup in cloud, si mantiene una copia dei file al sicuro dal ransomware e da altre minacce alla cybersecurity.

Rilevamento dei ransomware

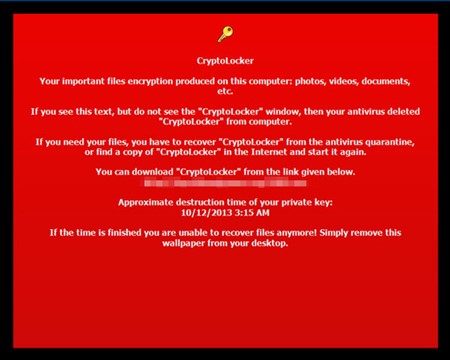

Un attacco ransomware proviene tipicamente da un file eseguibile o da uno script che scarica il file eseguibile e lo esegue. Non tutti gli attacchi ransomware sono immediati. Alcuni ransomware rimangono dormienti fino a una data specifica. Per esempio, un tipo di ransomware chiamato Locker, un emulatore di CryptoLocker, è rimasto silente fino alla mezzanotte del 25 maggio 2015, quando ha eseguito il suo codice.

Gli amministratori di rete rilevano i ransomware con applicazioni che monitorano il traffico di rete sospetto. Le applicazioni inviano notifiche quando il malware rinomina un gran numero di file. Il software anti-malware protegge contro migliaia di tipi di ransomware. Contiene firme digitali che identificano il ransomware prima che possa essere eseguito. Non sempre rileva gli attacchi zero-day, quelli che prendono di mira le vulnerabilità che gli sviluppatori non conoscono ancora.

Le attuali soluzioni anti-malware includono tecniche di intelligenza artificiale (IA), machine learning e monitoraggio del comportamento. Queste soluzioni confrontano lo stato attuale dei file con le modifiche e le richieste di accesso. Avvisano gli amministratori di attività sospette in modo che un attacco possa essere risolto in anticipo e sia possibile prevenire la crittografia dei file e la distruzione dei dati.

Il rilevamento precoce aiuta la prevenzione

Un'efficace prevenzione del ransomware richiede una combinazione di buone applicazioni di monitoraggio, frequenti backup dei file, software anti-malware e formazione degli utenti. Anche se nessuna difesa informatica annulla completamente il rischio, è possibile limitare notevolmente la possibilità che gli aggressori abbiano successo.

Trend Micro Cyber Risk Report – 2025

Il ransomware è una forma di estorsione informatica in cui gli aggressori criptano dati critici e richiedono un pagamento per il loro rilascio. Come evidenziato nel Trend Micro Cyber Risk Report 2025, il ransomware rimane una delle minacce più evidenti e dannose dal punto di vista finanziario per le organizzazioni di tutto il mondo.

Gli operatori di ransomware non si affidano più esclusivamente a punti di ingresso tradizionali come email di phishing o porte RDP esposte. Al contrario, sfruttano vulnerabilità trascurate ed emergenti all’interno dell’ecosistema digitale di un’organizzazione – ciò che gli esperti di cybersicurezza definiscono superficie di attacco.

Scopri come stanno evolvendo le minacce ransomware e quali strategie proattive possono aiutare a mitigare i rischi nel Trend Micro Cyber Risk Report 2025.

Come Trend Micro ti aiuta a stare un passo avanti alle minacce ransomware

Poiché il ransomware continua a rappresentare una delle minacce più dirompenti per le organizzazioni, la necessità di una difesa unificata e intelligente non è mai stata così urgente. Trend Vision One™ offre una soluzione potente che va oltre gli strumenti di sicurezza tradizionali, fornendo rilevamento e risposta estesi (XDR), gestione del rischio della superficie di attacco e mitigazione automatizzata delle minacce in un’unica piattaforma integrata.

Con Trend Vision One™, i team di sicurezza ottengono una visibilità centralizzata su endpoint, email, cloud e livelli di rete, consentendo una rilevazione e una risposta più rapide alle attività ransomware. Supportata da decenni di intelligence sulle minacce e alimentata dall’intelligenza artificiale di Trend Micro, la piattaforma aiuta le organizzazioni a identificare proattivamente le vulnerabilità, ridurre l’esposizione e fermare il ransomware prima che possa causare danni.