Ransom.Win32.SODINOKIBI.A

Trojan:Win32/Skeeyah.A!bit(Microsoft); Trojan.Win32.DelShad.cu(Kaspersky)

Windows

Threat Type: Ransomware

Destructiveness: No

Encrypted: Yes

In the wild: Yes

OVERVIEW

This Ransomware arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

It encrypts files with specific file extensions.

TECHNICAL DETAILS

Arrival Details

This Ransomware arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

This Ransomware drops the following files:

- %User Temp%\n00529zzqmw3.bmp

(Note: %User Temp% is the current user's Temp folder, which is usually C:\Documents and Settings\{user name}\Local Settings\Temp on Windows 2000, XP, and Server 2003, or C:\Users\{user name}\AppData\Local\Temp on Windows Vista, 7, and 8.)

It adds the following processes:

- vssadmin.exe Delete Shadows /All /Quiet

- bcdedit /set {default} recoveryenabled No

- bcdedit /set {default} bootstatuspolicy ignoreallfailures

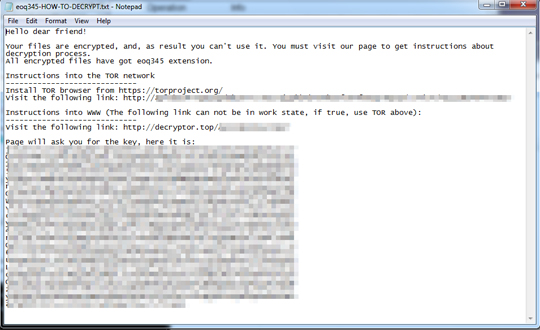

It leaves text files that serve as ransom notes containing the following:

- {random characters}-HOW-TO-DECRYPT.txt

Other System Modifications

This Ransomware adds the following registry keys:

HKEY_CURRENT_USER\Software\recfg

pk_key = {hex value}

HKEY_CURRENT_USER\Software\recfg

sk_key = {hex value}

HKEY_CURRENT_USER\Software\recfg

0_key = {hex value}

HKEY_CURRENT_USER\Software\recfg

rnd_ext = {random characters}

HKEY_CURRENT_USER\Software\recfg

stat = {hex value}

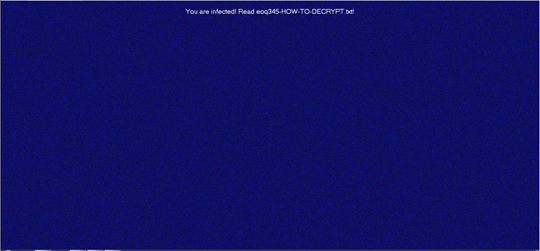

It changes the desktop wallpaper by modifying the following registry entries:

HKEY_CURRENT_USER\Control Panel\Desktop

Wallpaper = %User temp%\n00529zzqmw3.bmp

It sets the system's desktop wallpaper to the following image:

Ransomware Routine

This Ransomware encrypts files with the following extensions:

- .jpg

- .jpeg

- .raw

- .tif

- .gif

- .png

- .bmp

- .3dm

- .max

- .accdb

- .db

- .dbf

- .mdb

- .pdb

- .sql

- .dwg

- .dxf

- .cpp

- .cs

- .h

- .php

- .asp

- .rb

- .java

- .jar

- .class

- .py

- .js

- .aaf

- .aep

- .aepx

- .plb

- .prel

- .prproj

- .aet

- .ppj

- .psd

- .indd

- .indl

- .indt

- .indb

- .inx

- .idml

- .pmd

- .xqx

- .xqx

- .ai

- .eps

- .ps

- .svg

- .swf

- .fla

- .as3

- .as

- .txt

- .doc

- .dot

- .docx

- .docm

- .dotx

- .dotm

- .docb

- .rtf

- .wpd

- .wps

- .msg

- .xls

- .xlt

- .xlm

- .xlsx

- .xlsm

- .xltx

- .xltm

- .xlsb

- .xla

- .xlam

- .xll

- .xlw

- .ppt

- .pot

- .pps

- .pptx

- .pptm

- .potx

- .potm

- .ppam

- .ppsx

- .ppsm

- .sldx

- .sldm

- .wav

- .mp3

- .aif

- .iff

- .m3u

- .m4u

- .mid

- .mpa

- .wma

- .ra

- .avi

- .mov

- .mp4

- .3gp

- .mpeg

- .3g2

- .asf

- .asx

- .flv

- .mpg

- .wmv

- .vob

- .m3u8

- .dat

- .csv

- .efx

- .sdf

- .vcf

- .xml

- .ses

- .qbw

- .qbb

- .qbm

- .qbi

- .qbr

- .cnt

- .des

- .v30

- .qbo

- .ini

- .lgb

- .qwc

- .qbp

- .aif

- .qba

- .tlg

- .qbx

- .qby

- .1pa

- .qpd

- .txt

- .set

- .iif

- .nd

- .rtp

- .tlg

- .wav

- .qsm

- .qss

- .qst

- .fx0

- .fx1

- .mx0

- .fpx

- .fxr

- .fim

- .ptb

- .ai

- .pfb

- .cgn

- .vsd

- .cdr

- .cmx

- .cpt

- .csl

- .cur

- .des

- .dsf

- .ds4

- .drw

- .eps

- .ps

- .prn

- .gif

- .pcd

- .pct

- .pcx

- .plt

- .rif

- .svg

- .swf

- .tga

- .tiff

- .psp

- .ttf

- .wpd

- .wpg

- .wi

- .raw

- .wmf

- .txt

- .cal

- .cpx

- .shw

- .clk

- .cdx

- .cdt

- .fpx

- .fmv

- .img

- .gem

- .xcf

- .pic

- .mac

- .met

- .pp4

- .pp5

- .ppf

- .nap

- .pat

- .ps

- .prn

- .sct

- .vsd

- .wk3

- .wk4

- .xpm

- .zip

- .rar

It appends the following extension to the file name of the encrypted files:

- .{random characters}

SOLUTION

Step 1

Before doing any scans, Windows 7, Windows 8, Windows 8.1, and Windows 10 users must disable System Restore to allow full scanning of their computers.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Restart in Safe Mode

Step 4

Delete this registry key

Important: Editing the Windows Registry incorrectly can lead to irreversible system malfunction. Please do this step only if you know how or you can ask assistance from your system administrator. Else, check this Microsoft article first before modifying your computer's registry.

- HKEY_CURRENT_USER\Software\recfg

Step 5

Search and delete this file

- %User Temp%\n00529zzqmw3.bmp

- {random characters}-HOW-TO-DECRYPT.txt

Step 6

Reset your Desktop properties

Step 7

Restart in normal mode and scan your computer with your Trend Micro product for files detected as Ransom.Win32.SODINOKIBI.A. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check this Knowledge Base page for more information.

Step 8

Restore encrypted files from backup.

Step 9

Scan your computer with your Trend Micro product to delete files detected as Ransom.Win32.SODINOKIBI.A. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check the following Trend Micro Support pages for more information:

Did this description help? Tell us how we did.