Il ransomware provoca un numero maggiore di attacchi a livello mondiale, nonostante l'esigua quantità di attori

Nel 2016, il numero di nuove famiglie di ransomware è aumentato del 32% arrivando a 327, a dimostrazione del fatto che vi erano ancora sviluppatori di ransomware attivi che cercavano di trarre vantaggio dalla tendenza alla stasi. Tuttavia, le minacce legate al ransomware che sono state rilevate dall'infrastruttura di sicurezza Trend Micro™ Smart Protection Network™ sono andate nella direzione opposta e sono diminuite del 41%. A quanto risulta, nel 2017 solo un numero ristretto di queste nuove famiglie ha effettivamente avuto un impatto.

Nel 2017 sono emerse altre famiglie di ransomware: Confronto del numero totale delle nuove famiglie di ransomware rilevate

247

Nuove famiglie nel 2016

327

Nuove famiglie nel 2017

Meno attori importanti, nonostante l'aumento delle nuove famiglie di ransomware: Confronto del numero totale delle minacce legate al ransomware rilevate

1,078,091,703

Minacce legate al ransomware del 2016

631,128,278

Minacce legate al ransomware del 2017

Ma gli eventi di ransomware che hanno colpito gli utenti erano considerevolmente più grandi. Questi attacchi diffusi hanno colpito diversi paesi e pare abbiano provocato danni di miliardi di dollari statunitensi. Oltre ai due più noti, WannaCry e Petya, c'è stato il caso più recente di Bad Rabbit, a ottobre il ransomware ha colpito numerose aziende tra Russia, Europa dell'Est e Stati Uniti.

La differenza è stata netta rispetto al 2016, anno in cui sono stati registrati più incidenti di ransomware, ma l'entità dei danni in genere era circoscritta agli uffici locali e il riscatto richiesto era solo di decine di migliaia di dollari.

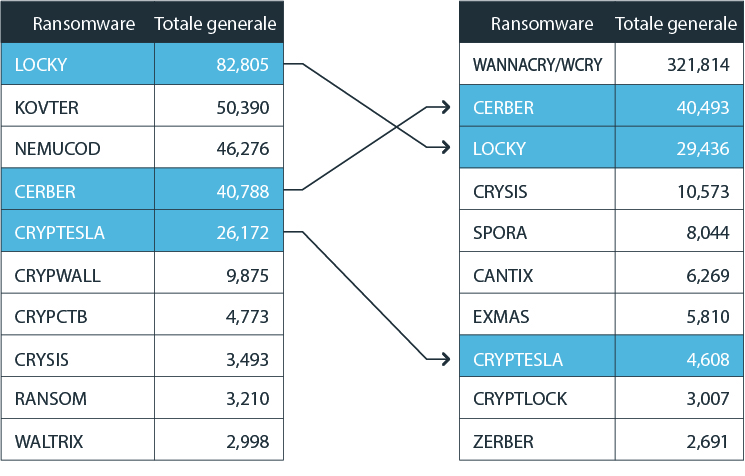

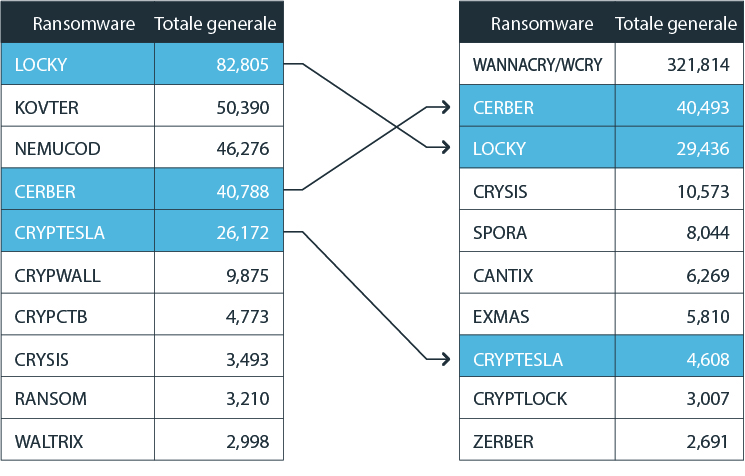

Famiglie di ransomware predominanti: Principali famiglie di ransomware del 2017 ancora attive dal 2016

Il ransomware rimane una minaccia evidente e costante, poiché molte vecchie famiglie colpiscono ancora gli utenti di tutto il mondo. Nel contempo, i recenti attacchi dimostrano che le nuove famiglie stanno diventando sempre più sofisticate e stanno raggiungendo obiettivi più consistenti. Gli sviluppatori sono in fase di costante sperimentazione e cercano di trovare strategie efficaci. Nel 2017, hanno utilizzato vari metodi nuovi; ad esempio, molti hanno utilizzato l'infezione senza file e delle tecniche aggiuntive di evasione del machine learning di pre-esecuzione per sfruttare le vecchie vulnerabilità.

Un ransomware efficace di solito viola le tecniche e gli exploit conosciuti. Le aziende dovrebbero quindi essere scrupolose e adottare politiche di patch adeguate, proteggendo al contempo i propri sistemi con soluzioni multilivello.

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026

The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026 Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One