Una continua incertidumbre: Informe anual de ciberseguridad 2020 de Trend Micro

2020 fue el año que desafío a las organizaciones y las puso a prueba llevándolas al límite. Los incidentes con gran impacto, los cambios a estructuras de trabajo remoto y otros cambios significativos desde lo familiar y conocido impulsaron una renovación de la consciencia y una reevaluación en las organizaciones. Los desafíos a los que se enfrentaron prepararon el camino hacia soluciones alternativas y adaptativas que tenían en cuenta tanto las perspectivas tecnológicas como las humanas.

Sin embargo, para los cibercriminales, el año supuso un hervidero de nuevas oportunidades para las actividades maliciosas. Aprovecharon importantes eventos en sus sistemas para convertirlos en beneficios ilícitos. Mediante el uso de nuevas y viejas técnicas aprovecharon vulnerabilidades, configuraciones erróneas y otras brechas en seguridad a la vez que empresas y particulares avanzaban a contrarreloj para adoptar tecnologías con el fin de adaptarse a los nuevos desafíos.

Echando la vista atrás a un año completamente sin precedentes, nuestro informe anual de ciberseguridad indaga en las preocupaciones de seguridad más importantes y cruciales que emergieron y persistieron en 2020, a la vez que proporciona a usuarios y organizaciones información sobre cómo pueden abordar un panorama de amenazas en drástica evolución.

Ataques dirigidos

Ransomware

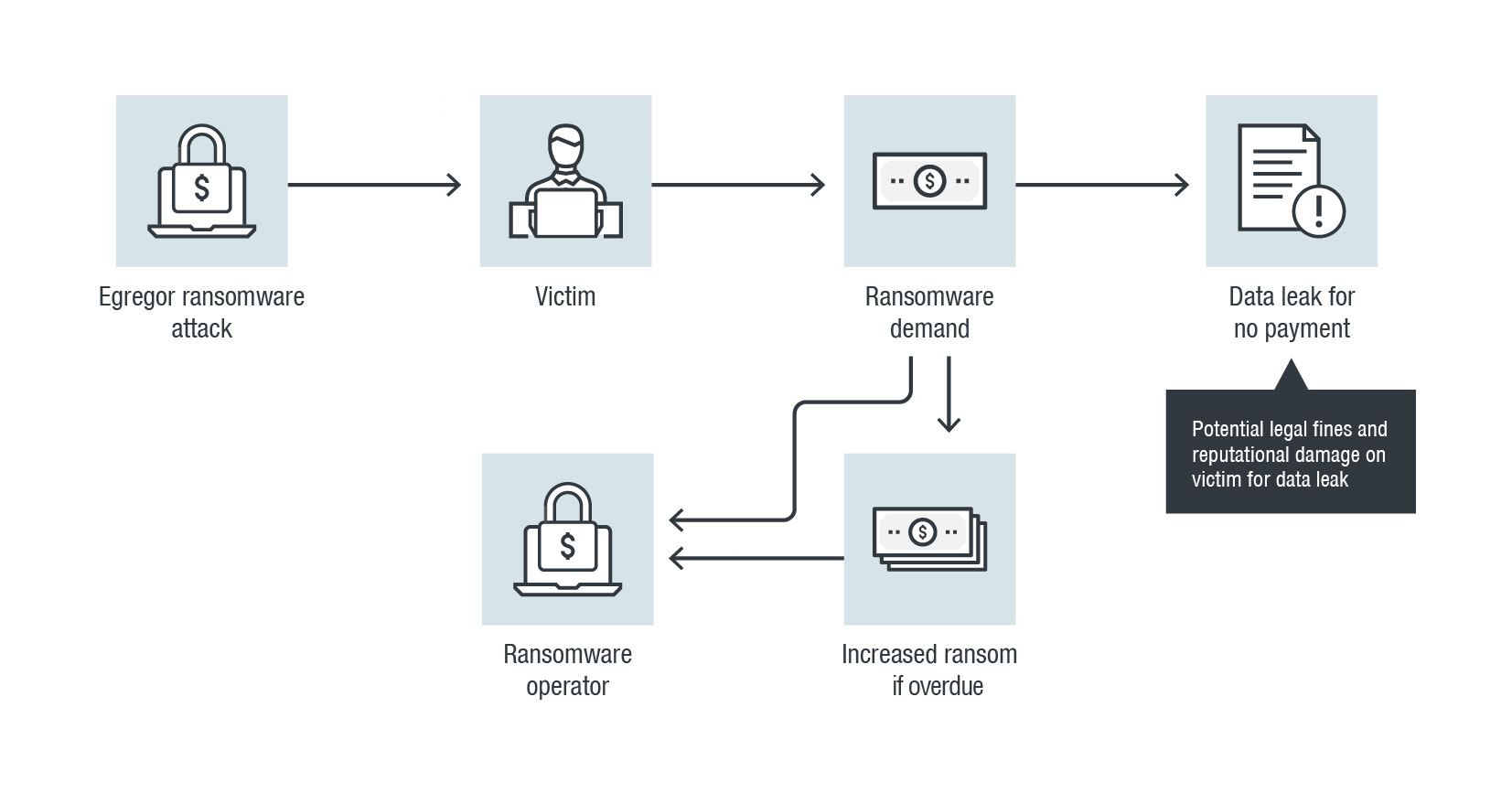

Los operadores de ransomware aumentaron sus beneficios gracias a un doble impacto. Además de exigir dinero para la restauración del acceso de sus víctimas a los datos cifrados (e incluso aumentando la cuantía del rescate cuando vencía el plazo dado), amenazaron con filtrar información sensible si las víctimas no desembolsaban el dinero. Dado el riesgo de exposición pública, las organizaciones víctimas se enfrentaban a la posibilidad de daño a su reputación así como a la pérdida de datos. La esencialidad de las funciones de los objetivos frecuentes de los ataques de ransomware, incluidas agencias y compañías gubernamentales, banca, empresas de fabricación y sector sanitario, solo incrementó la urgencia de ceder ante las exigencias de los operadores de ransomware.

Comparación del número total de nuevas familias de ransomware en 2019 y 2020

Los 10 principales sectores atacados con ransomware en 2020

El reciente Egregor, el cual destacó en los últimos meses del año, empleó especialmente la técnica de doble extorsión dado que atacó objetivos de perfil alto, incluidas grandes organizaciones de venta minorista, juego y recursos humanos.

Ataques a la cadena de suministro

Si bien es posible que las organizaciones hayan mejorado su seguridad, los agentes maliciosos siguen encontrando maneras de colarse en sus sistemas comprometiendo sus partners localizados en su cadena de suministro. Al provecharse de relaciones estables y de confianza entre la organización atacada y sus partners, los atacantes de la cadena de suministro podían hacerse un hueco en los sistemas de la organización.

Uno de los ataques a la cadena de suministro más difundidos recientemente apareció en diciembre bajo la forma del ataque que implicaba a Orion, un software de sistema de gestión de red ampliamente utilizado y desarrollado por SolarWinds. Los agentes maliciosos detrás del ataque insertaron una vulnerabilidad en determinadas compilaciones de Orion que permitían a los atacantes comprometer los servidores que ejecutaban el software. Una vez que la actualización pertinente pasó a los clientes, los atacantes pudieron implementar puertas traseras que les dieron total acceso a las redes afectadas y les permitieron realizar numerosas actividades maliciosas. Dada la naturaleza de algunos de los objetivos, incluidas las principales agencias gubernamentales de EE. UU., el ataque podría haber tenido graves consecuencias.

Amenazas surgidas de la pandemia

Estafas de COVID-19

Mientras la COVID-19 sigue cobrándose la vida de personas de todo el mundo, los agentes maliciosos aprovechan la inquietud y la incertidumbre surgidas como consecuencia de la pandemia para ampliar métodos ilegales. La gran mayoría de nuestras detecciones de amenazas relacionadas a la COVID-19 procedieron de emails de spam maliciosos, incluidas aquellos destinadas a hacerse con información financiera y personal, y la mayoría de ellas procedieron de EE. UU., Alemania y Francia, los cuales también están entre los países más golpeados por la pandemia. Los estafadores detrás de estas amenazas les otorgaron un sentido de urgencia y actualidad personalizándolas con referencias a cuestiones importantes como paquetes de estímulos frente a la COVID-19 y lanzamiento de vacunas. Los estafadores mediante ataques Business email compromise (BEC) también contaron con la pandemia: los asuntos de la mayor parte de las muestras de BEC que detectamos mencionaron la COVID-19.

TOTAL: 16,393,564

Distribución de detecciones de amenazas relacionadas con la COVID-19 en 2020 según el tipo.

TOTAL: 16,393,564

Distribución de detecciones de amenazas relacionadas con la COVID-19 en 2020 según el país.

Desafíos del trabajo remoto

A medida que las organizaciones implementaban estructuras de trabajo remoto como respuesta a la pandemia, las redes privadas virtuales (VPN) se convirtieron en valiosas herramientas en la protección de conexiones de red frente a amenazas externas. No obstante, como ocurre con cualquier software, las soluciones de VPN también pueden albergar vulnerabilidades, las cuales, si se aprovechan, podrían permitir a los atacantes robar información patentada y llevar a cabo una vigilancia de los sistemas de sus objetivos. Una vulnerabilidad de VPN, CVE-2019-11510, contabilizó casi 800 000 detecciones en 2020 solo y participó en ataques en 2020 donde se utilizó para enviar ransomware. Los agentes maliciosos también encontraron otras formas de incorporar la VPN en sus ataques: en septiembre, descubrimos una instancia donde un atacante empaquetó un instalador de VPN con una puerta trasera a Bladabindi, el cual se podía utilizar para recopilar información procedentes de los equipos infectados.

El auge del trabajo remoto también se tradujo en un aumento del uso de herramientas de comunicación como Zoom, Slack y Discord. A cambio, esto produjo un incremento de los ataques que aprovechaban estas aplicaciones: desde las bromas de «Zoombombing» e instaladores maliciosos de Zoom hasta una variante de ransomware que utilizaba webhooks de Slack y una campaña de email de spam que utilizaba Discord para entregar malware.

Recuento de detecciones de vulnerabilidades importantes de VPN en 2020.

Riesgos del IoT y de la nube

Amenazas en la nube

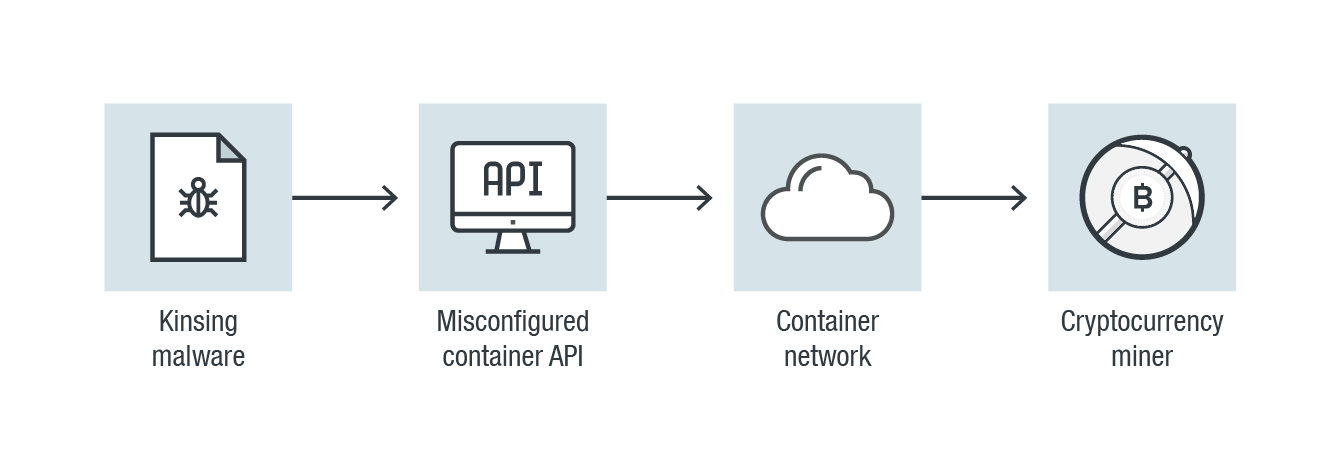

En 2020, la nube se convirtió en un componente incluso más integral de las operaciones de numerosas organizaciones. No obstante, la correcta configuración de los servicios y activos en la nube siguen siendo todo un desafío. En abril, por ejemplo, se tuvo conocimiento que atacantes habían introducido mineros de criptomoneda en los puertos API de daemon de Docker mediante el malware Kinsing. En octubre, se notificó un ataque en API de Docker expuestas que implicaron el uso de shellcode de Metasploit Framework (MSF) como carga, la primera vez que observamos el uso de esta técnica.

En 2020, también publicamos nuestros hallazgos sobre cómo los agentes maliciosos aprovechan la infraestructura de nube clandestina. En la clandestinidad, los cibercriminales realizan transacciones e interactúan regularmente entre ellos. En ocasiones, delegan tareas para los trabajos frecuentes, mercantilizando los servicios clandestinos. Algunos participantes clandestinos también venden acceso a colecciones de datos robados publicitados como «nubes de registros».

Ataques de IoT

Los cibercriminales también tomaron nota del aumento de la resiliencia de organizaciones y empleados sobre el internet de las cosas (IoT). Este podría ser una gran preocupación dado que los atacantes podrían utilizar las redes y dispositivos domésticos para obtener acceso a redes corporativas a las que están conectados. Los routers son especialmente vulnerables, sobre todo porque la seguridad en el hogar del empleado no es tan sólida como lo es en un espacio de trabajo empresarial.

En 2020, observamos un repunte en el número total de eventos de ataques entrantes, el cual fue más del triple del registro en 2019, y en el número total de eventos de ataques salientes, el cual se duplicó respecto a 2019.

Comparación del recuento de detecciones de posibles ataques entrantes en 2019 y 2020.

Comparación del recuento de detecciones de posibles ataques salientes en 2019 y 2020.

El panorama de las amenazas

57,262,610,930

25,825,951,753

31,436,659,177

Amenazas por email bloqueadas

3,698,445,871

1,028,006,974

2,670,438,897

Archivos maliciosos bloqueados

1,676,675,194

969,254,232

707,420,962

Direcciones URL maliciosas bloqueadas

79,743,156,637

36,271,603,944

43,471,552,693

Consultas de reputación de email

1,523,957,334,514

708,757,638,233

815,199,696,281

Consultas de reputación de archivos

2,338,754,688,044

1,006,547,423,405

1,332,207,264,639

Consultas de reputación de URL

Comparación del número total de amenazas por email, archivos y URL bloqueadas y de consultas de reputación URL, archivo e email en la segunda mitad de 2020.

Comparación del número total de aplicaciones para Android maliciosas bloqueadas en 2019 y 2020.

Comparación del número total de intentos de ataque BEC detectados en 2019 y 2020.

Descargue nuestro informe completo para obtener más información sobre los problemas de ciberseguridad más importantes de 2020 y sobre las estrategias más efectivas frente a amenazas actuales y emergentes.

Descargue Una continua incertidumbre: Informe anual de ciberseguridad 2020 de Trend Micro

Descargue Una continua incertidumbre: Informe anual de ciberseguridad 2020 de Trend Micro

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

- The Devil Reviews Xanthorox: A Criminal-Focused Analysis of the Latest Malicious LLM Offering

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One