Seguridad de la GenAI simplificada

Incorpore herramientas de IA generativa con total confianza para desbloquear el valor empresarial. Controle el uso de IA, evite filtraciones de datos, mitigue riesgos de manipulación y proteja el viaje de acceso del usuario con evaluación continua del riesgo.

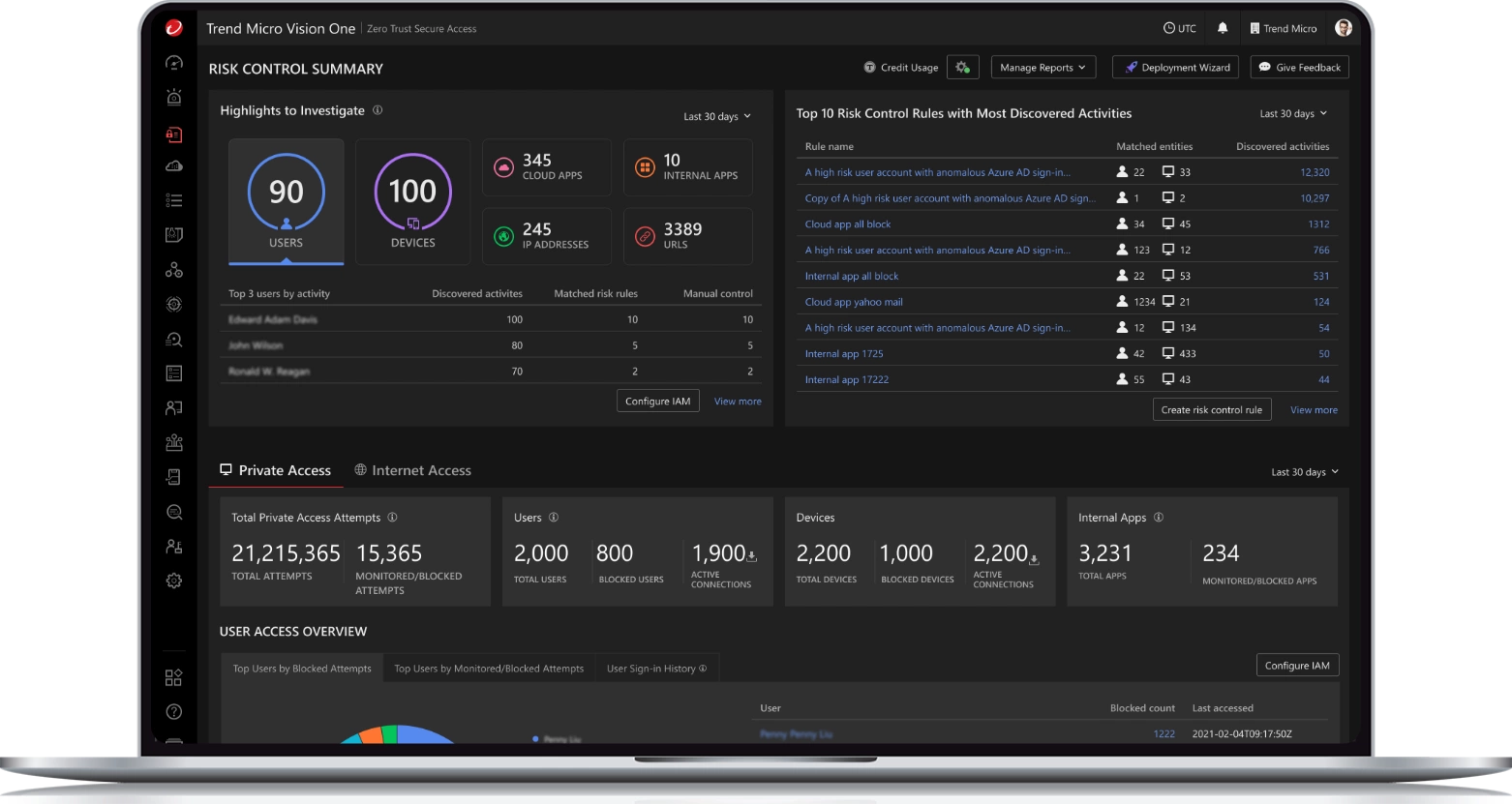

Reforzar el control de acceso

Las empresas ejecutan aplicaciones SaaS accesibles por internet. Obtenga información en tiempo real, identifique riesgos e implemente controles de acceso de menor privilegio tanto para aplicaciones autorizadas como no autorizadas para proteger los datos sensibles.

Proteja el trabajo remoto

Adáptese al modelo de trabajo remoto conectando de forma segura las fuerzas laborales virtuales con aplicaciones privadas. Reemplace las VPN heredadas con control de acceso a tiempo y de menor privilegio para gestionar eficientemente los recursos corporativos.

Protegiendo su viaje de confianza cero fortaleciendo el control de acceso a:

Servicios de GenAI

Las organizaciones necesitan adoptar la IA generativa con total confianza para desbloquear el valor empresarial.

- Obtenga visibilidad y aplique continuas reglas basadas en riesgo para controlar el uso del servicio de IA.

- Inspeccione las respuestas y los avisos de los servicios de GenAI para evitar posibles filtraciones de datos y respuestas no previstas.

- Ejecute detecciones de inyección de avisos avanzados para mitigar el riesgo de posibles manipulaciones de los servicios de GenAI

Aplicaciones de internet

Ahora más que nunca, las empresas ejecutan aplicaciones SaaS accesibles por internet.

- Obtenga información en tiempo real de los datos confidenciales procesados y almacenados en aplicaciones SaaS

- Identifique los riesgos y aplique el control de acceso para aplicaciones autorizadas y no autorizadas

- Implemente control de acceso de menor privilegio con base en la confianza y en todo internet

Aplicaciones en la nube

La transformación digital incluye aplicaciones que migran a entornos de nubes públicas.

- Reduzca el riesgo de accesos no autorizados a los datos y a la información crítica

- Proporcione acceso seguro a aplicaciones SaaS, mientras analiza las posibles infracciones de política y los riesgos de seguridad

- Supervise la actividad de las aplicaciones y permanezca protegido con una evaluación continua del riesgo

Recursos empresariales críticos

El movimiento de trabajo desde cualquier lugar se ha vuelto una realidad para muchas organizaciones.

- Conecte de forma segura su fuerza laboral virtual a las aplicaciones privadas y a los recursos corporativos

- Retire VPN heredadas y grandes soluciones de escritorio virtual

- Incorpore control de acceso, a tiempo y de menor privilegio

Obtenga información. Refuerce el control. Reduzca el riesgo.

Plataforma nativa en la nube

Integre la gestión de exposición al ciberriesgo (CREM), la detección y respuesta extendidas (XDR) y el acceso seguro (ZTSA) en una plataforma nativa en la nube. Enriquezca la evaluación de confianza y riesgo adaptativo continuamente para impulsar arquitecturas de confianza cero que respalden los objetivos empresariales. Elimine la confianza inherente anteriormente en manos de dispositivos y usuarios sin verificar.

Obtenga visibilidad de los comportamientos de todos los dispositivos y usuarios.

Evaluación continua del riesgo

La evaluación del riesgo de un activo en un solo punto proporciona una falsa sensación de seguridad. Analice los factores de amenaza de identidad, dispositivos y aplicaciones implementando una evaluación continua de riesgos impulsada por CREM. Cambie el acceso a recursos específicos con base en aumentos o disminuciones del riesgo. Recopile y correlacione datos de telemetría para automatizar decisiones aprovechando la información e investigación de amenazas de Trend.

Capacidades completas de Secure Access

Habilite las capacidades de control de acceso, datos en tiempo real y protección frente a amenazas en su red, web, nube, aplicaciones privadas, dispositivos y usuarios, todo desde su plataforma de Trend Vision One™. Utilice las capacidades avanzadas de Secure Access, incluido Trend Vision One™– Zero Trust Secure Access – Private Access, Internet Access y AI Service Access.

Parte nativa de su estrategia de confianza cero

Como parte de la plataforma Trend Vision One™ , aproveche nuestra integración nativa para alimentar con telemetría y contexto sus operaciones de XDR. Descubra y priorice riesgos para una mejor toma de decisiones con nuestro Trend Micro™ Zero Trust Risk Insights.

Proteja el viaje hacia la IA

- Obtenga visibilidad y controle el uso de las aplicaciones de IA

- Aplique de forma continua la regla de acceso con base en el riesgo

- Detecte inmediatamente ataques de inyección para proteger el viaje de acceso del usuario

- Inspeccione las respuestas y los avisos de los servicios de GenAI para evitar posibles filtraciones de datos

Aproveche la evaluación continua del riesgo

- Implemente microsegmentación a recursos específicos

- Responda rápidamente a las amenazas con control de acceso dinámico impulsado por evaluaciones continuas del riesgo

- Aplique acceso de menor privilegio

- Permita el trabajo desde cualquier lugar

Una parte nativa de su estrategia de XDR

Proporcionado como parte de la plataforma Trend Micro Vision One™, esta integración nativa proporciona telemetría y contexto a las operaciones de XDR, revelando y priorizando los riesgos para una mejor toma de decisiones con información sobre riesgos de confianza cero.

ÚNASE A MÁS DE 500 000 CLIENTES GLOBALES

Póngase en marcha con Secure Access