Comprenda sus datos. Actúe con intención.

La primera SIEM de Agentic que piensa en lenguaje, no solo en registros

con tecnología

SIEM de agente

Diseñado para ingerir datos ilimitados y ofrecer detección en tiempo real, retención de cumplimiento normativo y respuesta más inteligente.

XDR

Unifique la telemetría nativa y de terceros en una sola consola, impulsada por la cobertura de sensores más amplia del sector desde el endpoint hasta la identidad y más allá.

SOAR de agente

Reduzca el esfuerzo manual e impulse acciones más rápidas e inteligentes con flujos de trabajo de SOC inteligentes y guiados por IA.

En una carrera contra amenazas, su SOC gana.

Logre SecOps sin problemas

Nuestras capacidades de SecOps forman parte de Trend Vision One™, la única plataforma de ciberseguridad empresarial diseñada para reducir el estrés y reavivar la pasión de los equipos de seguridad. Aproveche la cobertura de sensores nativa más amplia para ofrecer información procesable, visibilidad centralizada, contexto más rico y respuesta más rápida. Integre Agentic SIEM y SOAR sin problemas con su stack existente.

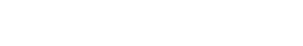

Convierta los silos de datos en información procesable

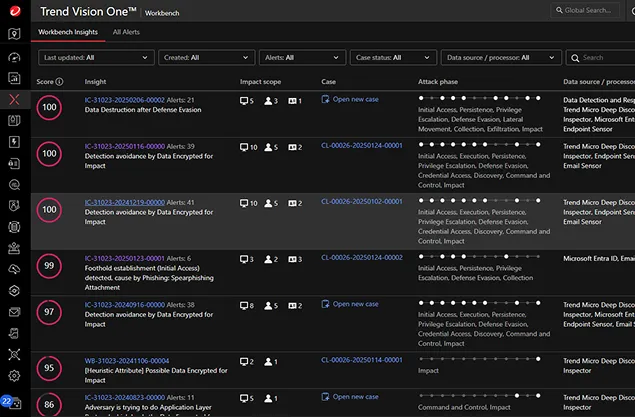

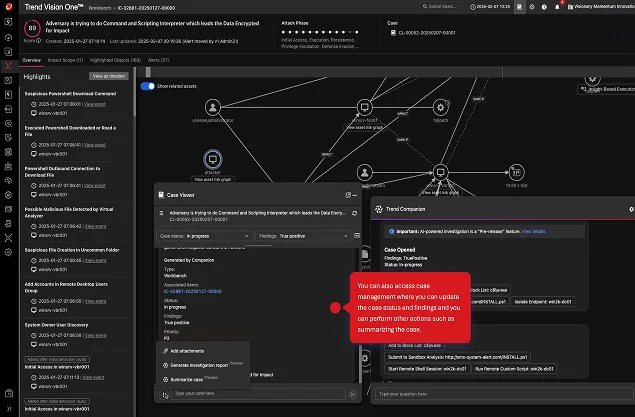

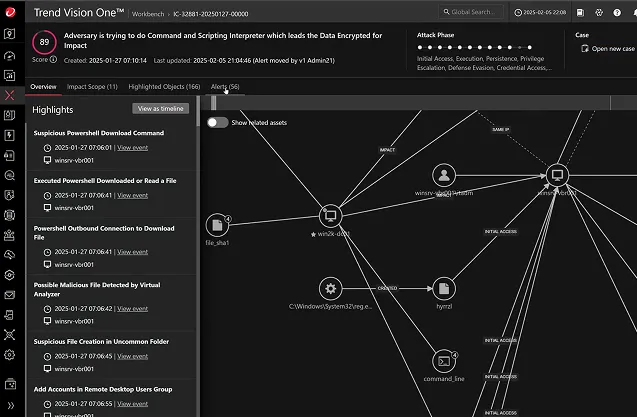

Obtenga una visión completa con visibilidad de extremo a extremo en toda la cadena de ataque: descubra la causa raíz, evalúe el impacto y anticípese a lo que viene. Correlacione alertas y eventos de baja confianza para detectar ataques complejos de varias capas más rápido. Actúe con precisión utilizando información priorizada y procesable basada en la gravedad, el impacto y la fase de ataque.

Automatice y acelere la respuesta del SOC

Responda desde cualquier lugar de la plataforma, sin necesidad de cambiar entre herramientas. Los manuales integrados con tecnología de IA automatizan la respuesta para reducir el trabajo manual y acelerar la acción. Limite la efectividad de las amenazas y empodere a su equipo para mantenerse a la vanguardia.

Claridad en el cumplimiento normativo, proporcionada automáticamente.

Facilite el cumplimiento normativo con la compatibilidad integrada para la conservación de registros, la auditoría y la presentación de informes reglamentarios. Genere informes de cumplimiento listos para la junta directiva y los auditores directamente a partir de los datos ya introducidos en Trend Vision One con una única consola.

Vea todo. Comprenda más. Realice movimientos más inteligentes con la IA.

El poder de las SecOps proactivas

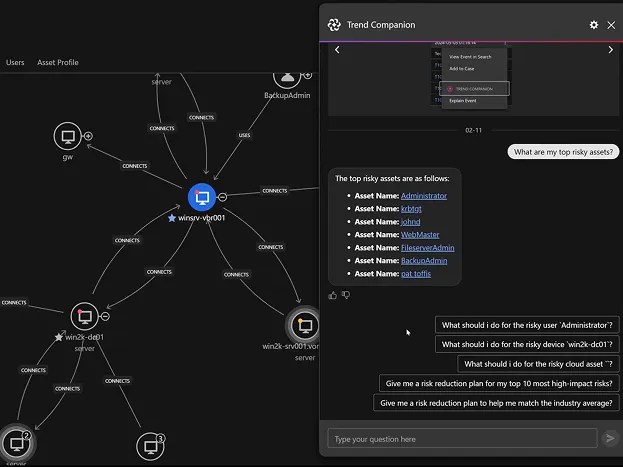

Deje de reaccionar. Empiece a prevenir. Al integrarse con Cyber Risk Exposure Management (CREM), SecOps elimina el ruido de las alertas y prioriza lo que más importa. Las puntuaciones de riesgo de vulnerabilidad y activos de CREM eliminan las conjeturas para permitir que los equipos se centren en las amenazas reales. Experimente una base contextual que ningún otro proveedor puede igualar hoy.

Creado sobre una base XDR inigualable

La única SIEM de Agentic con tecnología XDR nativa galardonada. Construido sobre la cobertura de sensores nativa más amplia del sector y una arquitectura moderna y agente, cierra las brechas que dejan las SIEM heredadas. Las investigaciones se mueven más rápido, las detecciones se vuelven más nítidas y las operaciones están listas para lo que viene, todo en una sola consola.

SecOps con tecnología de IA

Nuestro AI Companion piensa como un analista, guiando investigaciones, sugiriendo los siguientes pasos y creando automatizaciones para reducir el trabajo manual. En combinación con la automatización avanzada de SOC y las estrechas integraciones de terceros, empodere a su equipo para que se mueva más rápido, identifique las amenazas con mayor precisión y se mantenga centrado en lo que importa.

Un hogar para su telemetría de seguridad

Rompa los silos correlacionando datos nativos y de terceros para potenciar XDR con información precisa y de alta fidelidad, todo en una única vista unificada. Los incidentes, las rutas de ataque, las vulnerabilidades y las amenazas se unen perfectamente. Flujos de trabajo optimizados e informes de investigación claros aceleran la detección y respuesta, lo que potencia la eficiencia del SOC.

Potente cobertura nativa frente a amenazas en cada capa

EDR

XDR para endpoints (EDR)

Proporciona una profunda visibilidad y prevención de amenazas para endpoints y servidores correlacionando automáticamente los datos en varias capas de seguridad para una detección más rápida, una mejor investigación y un menor tiempo de respuesta.

NDR

XDR para redes (NDR)

A los atacantes les encanta los activos no gestionados porque son un lugar perfecto para esconderse. Desde enrutadores y ordenadores hasta termostatos inteligentes, todo está conectado a su red. Encuentre y proteja todos los dispositivos con NDR.

ITDR

XDR para identidad (ITDR)

Con el beneficio añadido de la detección y respuesta frente a amenazas de identidad (ITDR), sabe con certeza cuáles son sus usuarios con mayor privilegio y cuáles son los que están en mayor riesgo. Una vez hábilmente ocultadas, las identidades comprometidas se convierten en balizas que le alertan sobre actividad de amenazas.

EmDR

XDR para correo electrónico (EmDR)

Amplíe la detección y respuesta más allá de las cuentas de emails analizando el email del usuario, los registros de amenazas y el comportamiento del usuario para obtener una mayor visibilidad de las actividades sospechosas.

CDR

XDR para la nube (CDR)

El EDR heredado solo le muestra parte de la historia de su nube. ¿Quién está viendo sus workloads, contenedores, clústers de K8s y MV? Usted, con CDR.

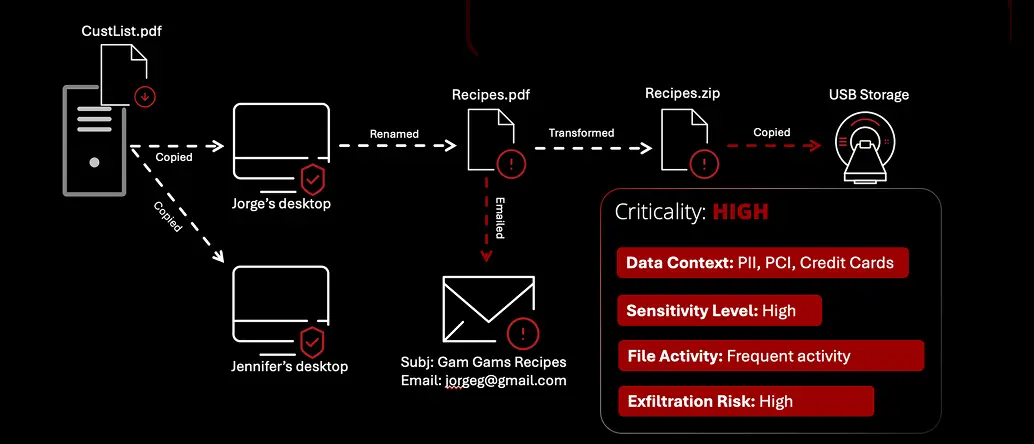

DDR

XDR para datos (DDR)

Obtenga visibilidad, contexto y respuesta a los datos confidenciales a medida que se mueven por el entorno.

Incluso si los datos se ven comprometidos de alguna manera, proporcione al SOC las herramientas necesarias para averiguar cómo se filtraron y cuál era su contenido anterior.

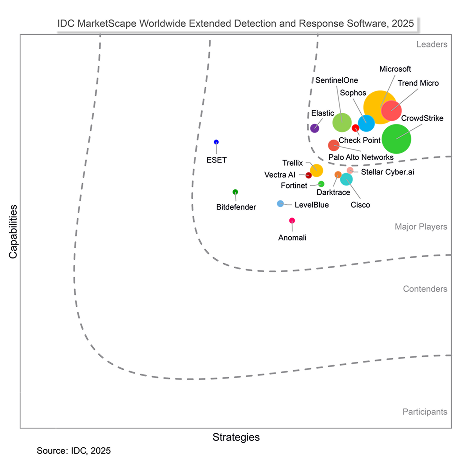

Rendimiento líder en el mercado