El ransomware desata epidemias globales de mayor magnitud pese a la menor cantidad de actores influyentes

El número de nuevas familias de ransomware creció un 32 %, hasta 327, con respecto a 2016, lo que demuestra que aún quedan desarrolladores de ransomware activos que intentan aprovechar una tendencia amesetada. No obstante, las amenazas relacionadas con el ransomware que detectó la infraestructura de seguridad de Trend Micro™ Smart Protection Network™ avanzó en sentido contrario y cayó en un 41 %. Aparentemente, muy pocas de estas nuevas familias de ransomware tuvieron impacto en 2017.

En 2017 surgieron nuevas familias de ransomware: Comparación del número total de nuevas familias de ransomware observadas

247

Nuevas familias en 2016

327

Nuevas familias en 2017

Hay menos actores influyentes pese a la mayor cantidad de familias nuevas de ransomware: Comparación del número total de amenazas relacionadas con ransomware detectadas

1 078 091 703

Amenazas relacionadas con el ransomware en 2016

631 128 278

Amenazas relacionadas con el ransomware en 2017

Pero los eventos de ransomware que sí afectaron a los usuarios tuvieron un impacto mucho mayor. Estos ataques masivos golpearon a varios países y, supuestamente, causaron daños valuados en miles de millones de dólares estadounidenses. Además de WannaCry y Petya, los dos casos más sonados, hubo un caso más reciente, el de Bad Rabbit: en octubre, el ransomware golpeó a una serie de empresas en Rusia, Europa Oriental y los EE. UU.

La diferencia con respecto a 2016 fue muy grande. Ese año se comunicaron más incidentes de ransomware, pero la magnitud de los daños se limitó a las oficinas locales y la recompensa exigida apenas ascendió a decenas de miles de dólares.

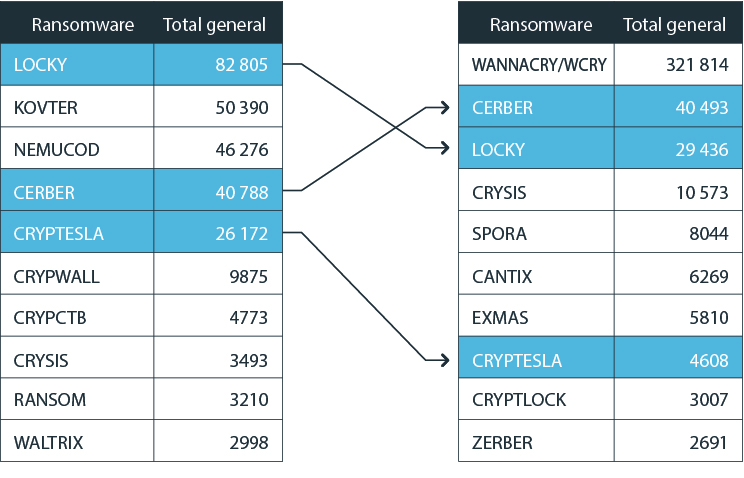

Las principales familias de ransomware: Las principales familias de ransomware de 2017 que quedan de 2016

El ransomware sigue constituyendo a todas luces una firme amenaza, ya que muchas de las antiguas familias siguen afectando a usuarios en todo el mundo. Mientras tanto, las epidemias virulentas más recientes demuestran que las nuevas familias de ransomware se han vuelto más sofisticadas y apuntan a blancos más importantes. Los desarrollares están en constante experimentación, a la búsqueda de estrategias rentables. En 2017, utilizaron diversos métodos nuevos. Por ejemplo, hubo más casos de técnicas de infección sin archivos y de evasión de machine learning previa a la ejecución, además de las vulnerabilidades tradicionales.

Por lo general, un ransomware eficaz aprovecha los exploits y las técnicas conocidos. Por esa razón, las empresas deben actuar con diligencia y aplicar políticas de parches adecuadas, además de proteger sus sistemas con soluciones multicapa.

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One