Sıfır Güven Mimarisi Nedir?

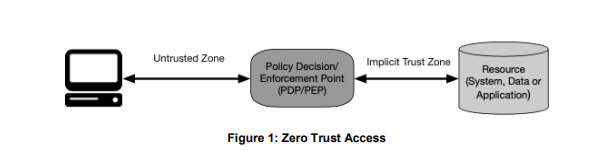

Sıfır güven mimarisi yaklaşımı, doğrulanana kadar hiçbir bağlantının, kullanıcının veya varlığın güvenilir olmadığını varsayar. Buna karşılık, geleneksel çevre güvenlik paradigması, kimlikleri doğrulandıktan sonra bağlantılara güvenir ve tüm ağa erişim izni vererek kurumsal varlıkları potansiyel olarak siber suçlulara açık hale getirir. Dönüştürücü ve yoğun zaman alan sıfır güven projeleri, mevcut mimariyi temel alır ve yeniden işler.

Sıfır güven mimarisi

Sıfır güven mimarisi, şu anda hiçbir sertifikaya veya pratik standartlara sahip olmayan gelişen bir kavramdır. Birçok işletme, Uluslararası Standardizasyon Örgütü (ISO) uyumluluğu gibi sertifikalara güvenir ve sıfır güven durumunda iyi tanımlanmış parametrelerin olmaması bir karışıklık ölçüsü yaratır.

Karışıklığa ek olarak, bazı satıcılar, sıfır güvenin mevcut ve yeni ürün ve hizmetleri kullanan ancak belirli bir ürün veya hizmet kümesinde yer almayan bir yaklaşım olduğu şeklindeki temel önermeyi göz ardı ederek, bir ürünü veya hizmeti eksiksiz bir sıfır güven çözümü olarak etiketlemektedir. Daha da kötüsü, çoğu kişi bu "sıfır güven" uygulamasını eksik temel özelliklere rağmen eski ürünlere uygulayacak.

Sıfır güven çerçeveleri

Çeşitli sıfır güven çerçeveleri ve yaklaşımları mevcuttur. Sıfır güven bir kavramdır, ancak bir sıfır güven çerçevesinin temelleri Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) ve Gartner, Forrester, IDC ve ESG gibi analist firmalar tarafından tanımlanmıştır.

- Zero Trust Architecture, özel yayınında NIST, ABD hükümetinin ZT stratejilerini nasıl kullandığını tartışıyor. 50 sayfalık belge, ideal bir sıfır güven uygulamasının temellerini tanımlar ve federal hükümet dağıtım senaryoları ve kullanım senaryoları sunar. Gartner, Forrester, IDC, ESG ve diğer analist firmaları “sıfır güven” terimi ve birçok tanım, yaklaşım ve çerçeve konusunda NIST ile anlaşmaya varırken, bu firmalar aynı kavramların çoğu için terminoloji açısından farklılık göstermektedir.

- Örneğin Gartner, Bulut Erişimi Güvenlik Aracısı (CASB), güvenli web ağ geçidi (SWG) ve gelişmiş sanal özel ağ (VPN) kombinasyonunu tanımlamak için Güvenli Erişim Hizmeti Kenarı (SASE) terimini kullanırken Forrester buna Sıfır Güven Kenarı adını verir ( ZTE).

Analist firmalar, değerli rehberlikle birlikte yol haritaları sunmaya başlıyor ve kuruluşlar, sıfır güven yolculuğuna başlamak için bu kaynaklardan mükemmel bilgiler bulabiliyor.

Sıfır güven temel ilkeleri

Sıfır güven, her işletmenin kendi iş ve güvenlik ihtiyaçlarına göre uyguladığı bir dizi ilkeyle yola çıkar.

- Tüm verileri ve hizmetleri kaynak olarak kabul edin, birçok farklı cihaz ve hizmet sınıfı günümüzün ağlarını oluşturuyor. Kurumsal kaynaklara erişen SaaS, bulut hizmetleri ve kişisel cihazlar gibi hizmetler, sıfır güven çatısı altına dahil edilmeye adaydır.

- Ağ konumuna veya kimliğine güvenmeyin, yalnızca geleneksel çevre güvenliği, kullanıcıların kurumsal kaynaklara erişmesi için tek bir kapıyla çalışır. Kimliği doğrulandıktan sonra, bir kullanıcı kuruluşa ait varlıklara geniş erişim sağlar. Bu uygulama kötü niyetli aktörlere de kapı aralıyor. Erişim elde ettiklerinde, ağ boyunca yanal olarak hareket edebilir, ilerledikçe kötü amaçlı yazılım ve fidye yazılımı yükleyebilirler.

- Bir kaynağa yalnızca bir oturum için erişim verin, erişim vermeden önce güven oluşturun ve görevi tamamlamak için en düşük düzeyde ayrıcalıklar verin.

- Erişimi dinamik bir politikaya göre belirleyin. Politika, bir konuya, varlığa veya uygulamaya atanan bir dizi erişim kuralıdır. İşletmenizin ihtiyaçlarına ve kabul edebileceğiniz risk miktarına göre politika oluşturun. Dinamik bir politika, kullanıcıların, cihazların ve gözlemlenen kullanım kalıpları gibi davranışsal özniteliklerin sürekli olarak izlenen risk düzeylerini içerebilir. Ayrıca ağ konumu, zaman ve etkin saldırılar gibi çevresel özellikleri de içerebilir.

- Hiçbir varlığın doğası gereği güvenilir olmadığını varsayın, sürekli bir izleme sistemi kullanarak bir kaynak talebi sırasında varlığın güvenlik durumunu değerlendirin. Bu cihazların sahip olacağı erişim düzeyini seçerek kişisel cihazları da dahil edin. Bu, göründüğü kadar radikal değildir, çünkü güvenlik açığı açıklamaları veya açık kaynak kitaplığı dahil etme gibi küçük bir bileşendeki bir değişiklik yoluyla kanıtlanmış güvenli sunuculardan ne kadar hızlı yararlanılabilir.

- Güveni sürekli olarak doğrulayın – güven sabit bir durum değildir. Kullanıcı veya cihaz riski artarsa, bağlantıları sonlandırarak veya hesapları sıfırlayarak hemen önlem alın.

- Kimlik doğrulama ve yetkilendirmeyi kesinlikle uygulayın – iletişim sırasında sürekli olarak taramak, tehditleri değerlendirmek, uyarlamak ve güveni yeniden değerlendirmek için dinamik ilkeleri kullanın. Geçerli kaynaklar için çok faktörlü kimlik doğrulama (MFA) dahil bir kimlik, kimlik bilgisi ve erişim yönetim sistemi (ICAM) oluşturun. Örneğin, politika yeniden değerlendirmesini zamanında, beklenmeyen etkinlikte veya yeni bir kaynak için bir istekte temel alın.

- Mümkün olduğu kadar çok bilgi toplayın, varlık güvenlik durumu, ağ trafiği ve erişim talepleri hakkındaki bilgiler son derece değerlidir. Güvenlik ilkelerini ve yaptırımı iyileştirmek için fikir edinmek için bunları kullanın.

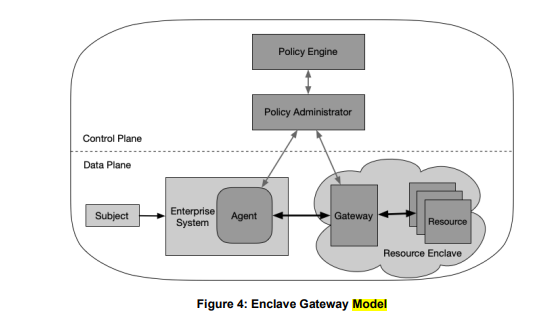

Sıfır güven modeli bileşenleri

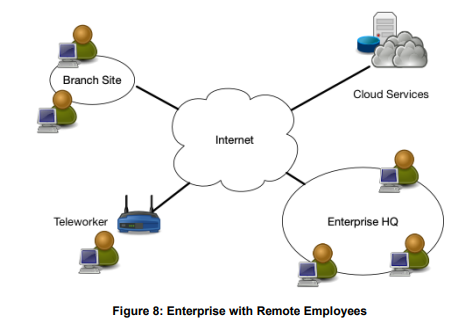

Bir sıfır güven dağıtımı, farklı bileşenlerden oluşur. Bazıları şirket içi hizmetler olabilir ve diğerleri bulut tabanlı olabilir. Uyguladığınız herhangi bir ZT mimarisinin zaman içinde kullanıma sunulacağını kabul edin. Bu dönemde, paydaşları tüm hareketli parçalar hakkında eğitmek ve sıfır güvenin açıkça tanımlanmış başlangıç ve bitiş olmadan devam eden bir çaba olduğunu iletmek çok önemlidir. BT ve iş gereksinimlerinizdeki değişiklikler ilerlemenizi bozduğundan, mimarinizi sürekli olarak yeniden değerlendirerek sıfır güven yaklaşımınızın etkisini en üst düzeye çıkarabileceğinizi unutmayın.

Uzmanlar, herkese uyan tek bir sıfır güven altyapısı olmadığını vurguluyor. Her kuruluş ve dolayısıyla her sıfır güven dağıtımı farklı olacaktır. Ek olarak, sıfır güven altyapısı tipik olarak zaman içinde bir dizi daha küçük altyapı modernizasyon projesinde uygulanır. İdeal sıfır güven modeli nadiren var olur.

Sıfır güven modelinin özelliklerinden biri dinamik doğasıdır, bu nedenle bugünün ideal ZT modeli yarın ideal olmayabilir.

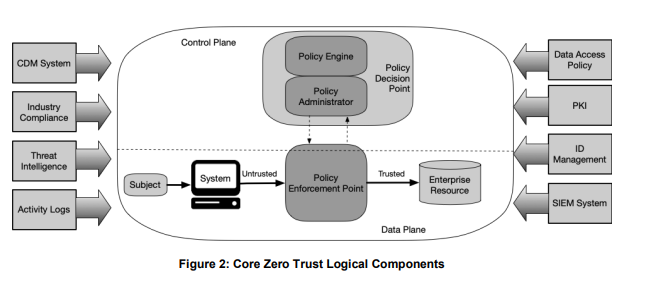

NIST belgesinden örnek şema, sayfa 18. Sıfır güven modeli bileşenleri

- Politika motoru (PE) – PE, politikaya ve CDM sistemlerinden ve tehdit istihbarat servislerinden gelen girdilere dayalı olarak erişim izni verilip verilmeyeceğine dair kararlar alır.

- Politika yöneticisi (PA) – PA, PE'nin kararlarına dayalı olarak bir iletişim oluşturur veya kapatır.

- Politika uygulama noktası (PEP) – PEP, bağlantıları onaylar, izler ve sonlandırır.

Bir dizi veri kaynağı, erişim kararları vermede politika motoruna yardımcı olmak için girdi sağlar.

- Sürekli tanılama ve azaltma (CDM) sistemi – bir CDM sistemi, erişim isteyen bir kurumsal veya kurumsal olmayan varlığın doğru işletim sistemine (OS), yazılım bileşenlerinin bütünlüğüne veya bilinen herhangi bir güvenlik açığına sahip olup olmadığı konusunda politika motorunu bilgilendirir.

- Endüstri uyumluluk sistemi (ICM) – çoğu işletmenin uyması gereken bir dizi uyumluluk yönetmeliği vardır: örneğin sağlık hizmetleri. ICM, politika kurallarını içerir ve uyumluluğu izler.

- Tehdit istihbaratı beslemeleri - bunlar, PE'ye yeni güvenlik açıkları, yazılım kusurları ve kötü amaçlı yazılımlar hakkında bilgi sağlayan ve daha sonra erişimin reddedilip reddedilmeyeceğine karar veren dahili veya harici kaynaklardır.

- Ağ ve sistem etkinliği günlükleri, bunlar, varlıklar, trafik, erişim eylemleri ve diğer olaylar hakkında gerçek zamanlı geri bildirim sağlar. Son faaliyetleri değerlendirmenize ve ilgili politika kararları vermenize olanak tanırlar.

- Veri erişim politikaları veri erişim ilkeleri, erişim ayrıcalıklarının nasıl verildiğini tanımlayan kurallardır. Kuruluşun misyonuna, rollerine ve ihtiyaçlarına dayanırlar.

- Kurumsal ortak anahtar altyapısı (PKI) – bu sistem kaynaklar, konular, hizmetler ve uygulamalar için sertifikalar oluşturur ve bunları günlüğe kaydeder.

- Kimlik yönetim sistemi – bu sistem, ad, e-posta adresi ve sertifikalar dahil olmak üzere kullanıcı bilgilerini oluşturur, depolar ve yönetir. Bu sistem, kuruluşla işbirliği yapıyor olabilecek kurumsal olmayan çalışanlar için kullanıcı bilgilerini yönetir.

- Güvenlik bilgi ve olay yönetimi (SIEM) sistemi – SIEM, politika oluşturmaya katkıda bulunabilecek ve saldırılara karşı uyarıda bulunabilecek güvenlik bilgilerini toplar.

Sıfır güven mimarisi diyagramı

Diğer kritik başarı faktörleri

Diğer kritik hususlar, mevcut mimarinizdeki eski ve önemli bir etkisi olan bileşenlerin önceliklendirilmesini içerir. Diğer bir önemli faktör, erken sıfır güven projelerinde en sık ihmal edilen yönlerden birine odaklanmaktır: görünürlük. Sıfır güveni ilk benimseyenlerin neredeyse genel olarak belirttiği gibi, yalnızca gördüklerinize güvenebilirsiniz.

Mikro-segmentasyon uygulanabilir bir tekniktir, ancak güçlü bir sıfır güven kimlik bileşeni olmadan, segmentasyona yapılan ekstra yatırım, sıfır güven getirilerini azaltır.

İlgili Araştırmalar

İlgili Makaleler