12 types d'attaques d'ingénierie sociale

12 types d'attaques d'ingénierie sociale

Les attaques d'ingénierie sociale exploitent la psychologie humaine plutôt que les vulnérabilités techniques. Ces tactiques de manipulation sont conçues pour inciter les individus à révéler des informations confidentielles ou à effectuer des actions qui compromettent la sécurité, souvent sans s’en rendre compte. Alors que les cybercriminels continuent à affiner leurs techniques, il est essentiel que les individus et les organisations comprennent les différentes formes que ces attaques peuvent prendre.

Vous trouverez ci-dessous douze des types d'attaques d'ingénierie sociale les plus courants, expliqués avec une nouvelle perspective et un contexte pratique.

Phishing

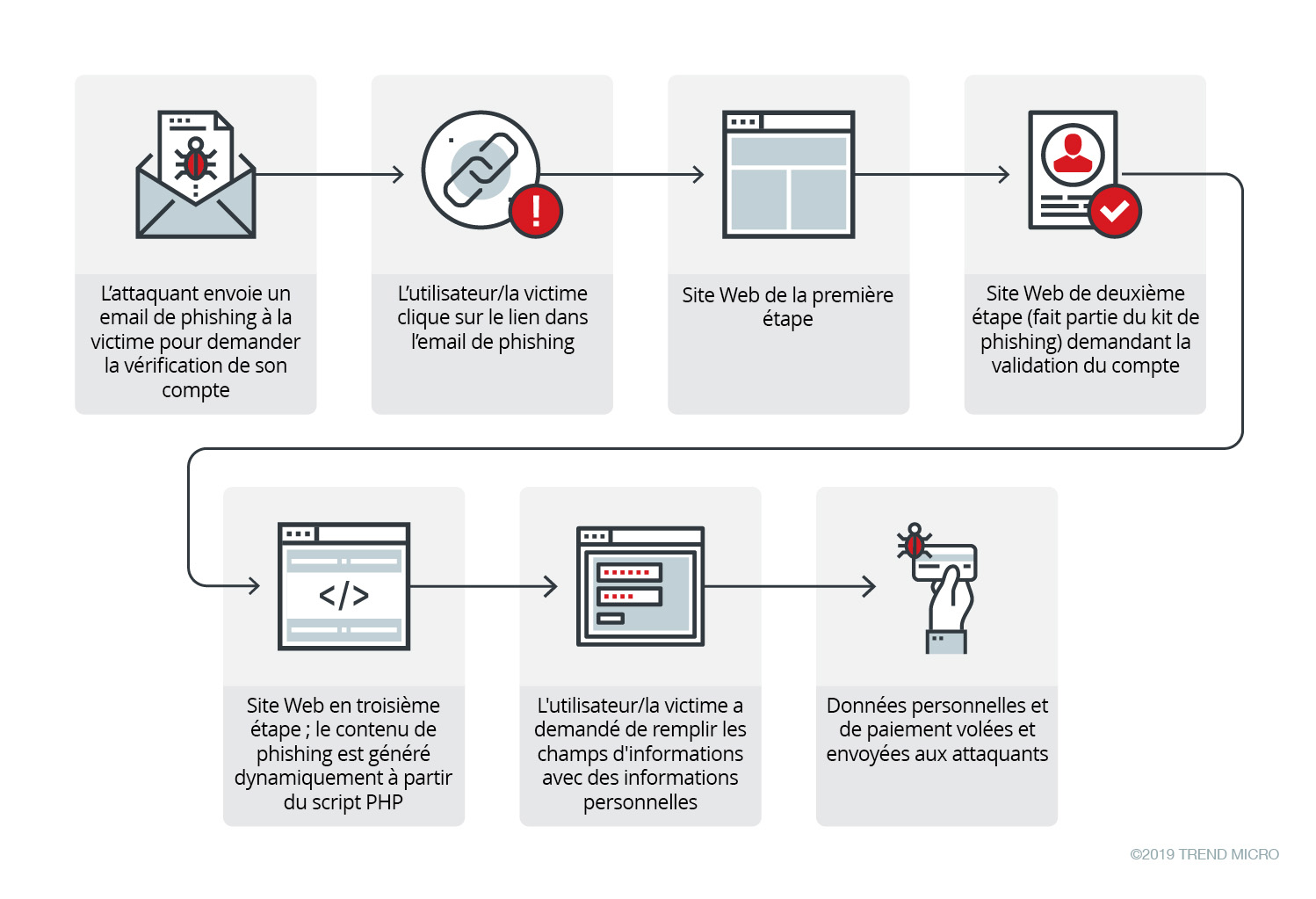

Le phishing est un type de cyberattaque dans lequel les attaquants se font passer pour des entités de confiance, telles que des banques ou des fournisseurs de services, pour envoyer des messages frauduleux, généralement par e-mail. L'objectif est d'inciter les victimes à cliquer sur des liens nuisibles ou à télécharger des pièces jointes malveillantes, ce qui entraîne le vol de données ou l'infection par des malware.

Les attaquants conçoivent ces messages pour manipuler des émotions telles que la peur ou la curiosité afin de pousser leurs victimes à cliquer sur un lien ou à fournir des informations sensibles. Par exemple, un message peut vous avertir que votre compte sera suspendu, à moins que vous ne vérifiiez immédiatement vos informations personnelles.

Spear Phishing

Le spear phishing va plus loin en adaptant les messages à une personne ou à une organisation spécifique. Les attaquants mènent des recherches approfondies pour personnaliser le contenu, comme le fait de référencer les noms de collègues ou les projets actuels, ce qui donne l’impression que l’email est crédible et pertinent.

Contrairement au phishing générique, le spear phishing est plus difficile à détecter, car il imite la communication interne ou la correspondance commerciale fiable. C'est souvent la passerelle vers des intrusions réseau plus profondes.

Baiting

L'appâtage consiste à attirer une cible avec quelque chose d'attirant, comme un téléchargement gratuit ou une clé USB perdue étiquetée « Confidentiel ». Une fois qu'il a interagi avec, l'appât fournit un malware ou octroie à l'attaquant l'accès au système.

Ce qui rend l’appâtage particulièrement dangereux, c’est qu’il arme la curiosité ou la cupidité, des éléments qui peuvent surpasser la sensibilisation à la sécurité sur le moment.

Whaling

Whaling cible les dirigeants ou décideurs de haut rang au sein d'une organisation. Ces attaques se déguisent souvent en communications commerciales légitimes, telles que des avis juridiques urgents ou des factures de fournisseurs.

Comme les cadres dirigeants ont souvent accès à des données et systèmes financiers sensibles, compromettre leurs comptes peut entraîner une fraude à grande échelle ou des violations de données.

Tailgating

Le tailgating, également connu sous le nom de « piggybacking », est une tactique d’ingénierie sociale physique. Il se produit lorsqu'une personne non autorisée accède à un bâtiment sécurisé en suivant de près une personne avec des identifiants valides.

Cette technique exploite les normes sociales comme la politesse, comme le fait de garder la porte ouverte, ce qui en fait un risque important pour les organisations sans protocoles de sécurité physique solides.

Smishing

Le smishing, ou phishing par SMS, implique des messages texte qui semblent provenir de sources réputées, comme votre banque ou vos services de livraison. Ces messages comprennent des liens ou des invites qui conduisent les victimes vers des sites Web malveillants ou qui incitent au téléchargement de malwares.

Le smishing exploite l’immédiateté et la fiabilité perçue des SMS, ce qui rend les utilisateurs plus susceptibles de cliquer sans vérifier.

Escroqueries basées sur l’IA

Face à l’essor de l’IA générative, les attaquants utilisent désormais l’intelligence artificielle pour automatiser et personnaliser leurs campagnes d’ingénierie sociale. Ces escroqueries comprennent :

- Des textes générés par l’IA qui imitent l’écriture humaine pour créer des messages de phishing convaincants.

- Des usurpations d’identité audio et vidéo approfondies qui reproduisent la voix ou l’apparence de personnes réelles.

- Les fausses images sont utilisées pour manipuler ou fabriquer des preuves de réclamations frauduleuses.

L’IA permet aux attaques de se développer à grande échelle tout en offrant une touche personnelle, ce qui améliore leur efficacité.

Vishing

Le vishing, qui est l’abréviation de « voice phishing », est une tactique qui utilise les appels téléphoniques pour manipuler les victimes afin qu’elles divulguent des informations sensibles. Les escrocs se font souvent passer pour des représentants bancaires, un support informatique ou même des forces de l'ordre pour établir leur crédibilité et créer un sentiment d'urgence.

Contrairement au phishing par e-mail, le vishing crée une pression directe via la conversation, attirant souvent les victimes hors de la garde avec un dialogue persuasif ou un langage menaçant.

Scareware

Les escarmouches bombardent les utilisateurs de messages alarmants, généralement des publicités contextuelles, qui prétendent que le système est infecté. Les victimes sont invitées à installer un « correctif de sécurité », qui est souvent un malware.

En créant de la panique, les effrayants remplacent la prise de décision rationnelle. Ces tactiques sont couramment utilisées dans les fausses campagnes antivirus ou les arnaques de support technique.

Pretexting

Le prétexte implique de créer un scénario pour gagner la confiance et extraire des informations. Un attaquant peut se faire passer pour un collègue, un fournisseur ou une personnalité d’autorité, en créant une histoire crédible pour persuader la cible de révéler des identifiants ou de transférer des fonds.

Contrairement au phishing, qui utilise souvent la peur, le prétexte repose sur la relation et la confiance, ce qui le rend particulièrement dangereux dans les environnements d’entreprise.

Quishing

Le quishing est une méthode de phishing basée sur un code QR. Il remplace les codes QR légitimes par des codes malveillants, sur des affiches, des e-mails ou des emplacements physiques. Lorsqu'il est scanné, le code redirige vers de faux sites Web ou déclenche des téléchargements de malware.

Les codes QR masquant leurs URL de destination, les utilisateurs scannent souvent sans soupçon, ce qui rend cette attaque subtile mais puissante.

Compromission des emails professionnels (BEC)

BEC est une arnaque sophistiquée ciblant des entreprises avec des fournisseurs internationaux ou des virements fréquents. Les attaquants usurpent ou piratent des comptes de messagerie de cadres pour émettre de fausses factures ou des demandes de transfert de fonds.

Les attaques BEC sont financièrement dévastatrices et contournent souvent les défenses techniques en exploitant la confiance humaine et les processus de vérification médiocres.

Comment prévenir les attaques d'ingénierie sociale

La prévention des attaques d'ingénierie sociale commence par la sensibilisation. Ces menaces n'exploitent pas les logiciels, elles exploitent les personnes. Plus vous connaissez les tactiques de manipulation, mieux vous êtes équipé pour les repérer.

Que la menace se produise par e-mail, SMS, appel téléphonique ou même code QR, les ingénieurs sociaux comptent sur la distraction, l'urgence ou la confiance égarée pour réussir. Les organisations et les individus doivent prendre des mesures proactives pour renforcer leur couche de défense humaine.

Meilleures pratiques pour réduire les risques :

- Tenez les systèmes à jour : Mettez régulièrement à jour votre système d’exploitation, vos applications et vos outils de cybersécurité pour vous protéger contre les vulnérabilités connues.

- Activer l'authentification multifacteur (MFA) : La MFA ajoute une couche de vérification supplémentaire, ce qui rend plus difficile pour les attaquants d'utiliser à mauvais escient les informations d'identification volées.

- Utilisez un gestionnaire de mots de passe : Des mots de passe forts et uniques pour chaque compte réduisent les dommages qu'une information d'identification compromise peut causer.

- Soyez prudent avec les e-mails ou pièces jointes inconnus : Ne cliquez pas sur les liens et ne téléchargez pas de fichiers, sauf si vous pouvez vérifier la source.

- Configurer les filtres de messagerie : Configurez des filtres anti-spam pour détecter et bloquer le contenu suspect avant qu'il n'atteigne votre boîte de réception.

- Restez calme et vigilant : Si vous recevez un message ou un appel qui crée un sentiment de pression ou d’urgence, prenez un moment pour faire une pause et vérifier les informations avant de répondre.

- Rechercher des contacts suspects : Vérifiez les sites Web, les e-mails ou les numéros de téléphone de manière indépendante avant de prendre des mesures.

- Limitez l’exposition aux réseaux sociaux : Évitez le partage excessif d’informations personnelles et consultez régulièrement vos paramètres de confidentialité.

- Connaître les politiques de votre organisation : Les employés doivent connaître les protocoles internes de traitement des données, d’authentification et de réponse aux incidents.

Solution Vision One Platform de Trend Micro

Trend Vision Oneð est une plateforme de cybersécurité qui simplifie la sécurité et aide les entreprises à détecter et à neutraliser les menaces plus rapidement en consolidant plusieurs fonctionnalités de sécurité, en permettant un meilleur contrôle de la surface d'attaque de l'entreprise et en fournissant une visibilité complète sur sa posture de cyber-risque.

La plateforme basée sur le cloud exploite l'IA et la veille sur les menaces de 250 millions de capteurs et de 16 centres de recherche sur les menaces dans le monde entier pour fournir des informations complètes sur les risques, une détection précoce des menaces et des options automatisées de réponse aux risques et aux menaces dans une seule solution.