La sécurité des technologies opérationnelles (OT) est la pratique de protection des systèmes et des technologies qui surveillent et contrôlent les processus physiques dans les environnements industriels et opérationnels.

Table des matières

Son objectif est de garantir la fiabilité, la sécurité et la résilience des systèmes qui affectent directement le monde physique.

Les technologies opérationnelles (OT) se réfèrent aux technologies qui interagissent avec le monde physique. La sécurité OT signifie protéger les systèmes de contrôle et les dispositifs utilisés pour surveiller et exploiter des environnements tels que l'automatisation des usines et les opérations des installations, les installations de production d'énergie, les opérations de raffinage de l'acier, le contrôle de décharge des barrages, la manutention des conteneurs dans les ports et les équipements médicaux des hôpitaux.

Le terme « OT » est couramment utilisé en contraste avec la sécurité des technologies de l'information (IT), qui se concentre sur la protection des informations et des systèmes dans le cyberespace.

Qu'est-ce que la Technologie Opérationnelle (OT) ?

La technologie opérationnelle (OT) se réfère aux systèmes et dispositifs utilisés pour surveiller, contrôler et exploiter des processus physiques. Ces technologies ont longtemps soutenu les environnements industriels et d'infrastructure critique, même avant que le terme « OT » ne devienne largement utilisé.

Le terme sécurité OT a émergé principalement pour distinguer l'OT de la sécurité IT. Bien avant que « OT » ne devienne un terme courant, des technologies pour contrôler et exploiter des systèmes critiques qui soutiennent la société et l'infrastructure industrielle existaient déjà.

Deux exemples représentatifs de systèmes et dispositifs OT largement utilisés dans les industries manufacturière, énergétique, pétrolière et gazière sont :

- Les systèmes SCADA (Supervisory Control and Data Acquisition) pour la surveillance et le contrôle à distance

- Les automates programmables industriels (API) utilisés pour l'automatisation et le contrôle des processus

Ces systèmes surveillent les processus et événements physiques—comme la propulsion et l'exploitation des trains, ou le contrôle de la température dans la production d'acier—détectent les changements et exécutent des actions de contrôle en conséquence. Alors que la sécurité IT se concentre principalement sur le traitement des informations et des données, l'OT peut être définie comme une technologie qui interagit avec l'environnement physique.

Le terme OT fait souvent référence aux systèmes de contrôle industriels traditionnels (ICS), mais peut également inclure les systèmes IIoT (Internet des objets industriels) qui utilisent des technologies plus récentes telles que les services cloud et la 5G. La sécurité OT vise à protéger non seulement la fiabilité et la sécurité, mais aussi la résilience—la capacité de se rétablir rapidement et de revenir à des opérations normales après une perturbation.

Quels sont des Exemples de Systèmes OT ?

Les systèmes OT incluent une large gamme de technologies utilisées pour surveiller et contrôler les processus réels dans diverses industries. Ces systèmes se trouvent couramment dans les infrastructures critiques, la fabrication, les soins de santé et les environnements opérationnels.

Exemples de Systèmes OT :

Salle de surveillance et de contrôle d'une centrale électrique

Système de contrôle des installations

API sur un sol d'usine

Pompe à perfusion d'hôpital

Remarque : Un API (Automate Programmable Industriel) est un dispositif utilisé dans les systèmes de contrôle industriels (ICS) pour contrôler des machines. Les ICS se réfèrent aux systèmes qui contrôlent les installations de production et les opérations industrielles.

Pourquoi la Sécurité OT Attire-t-elle l'Attention ?

La sécurité OT attire l'attention car les risques cybernétiques ont désormais des conséquences physiques, opérationnelles et de sécurité directes. À mesure que les systèmes OT et IT deviennent de plus en plus interconnectés, les incidents cybernétiques peuvent perturber la production et affecter la société.

Ces dernières années, la sécurité OT est devenue un sujet majeur en raison de plusieurs facteurs convergents.

Convergence des Mondes Cyber et Physique dans la Société et l'Industrie

Par exemple, la vision de la Société 5.0 du Japon vise à stimuler le développement économique et à résoudre les défis sociaux en intégrant le cyberespace et le monde physique. Dans l'industrie, les systèmes OT et IT sont de plus en plus interconnectés dans le cadre de la transformation de la chaîne d'approvisionnement et des initiatives de transformation numérique (DX) plus larges.

En conséquence, les risques cybernétiques peuvent directement impacter les opérations physiques—et les incidents physiques peuvent également avoir des conséquences cybernétiques.

Adoption des Technologies Ouvertes

Traditionnellement, les systèmes OT étaient construits en utilisant des plateformes et protocoles spécifiques à l'OT—ou spécifiques au fournisseur. Aujourd'hui, les environnements OT adoptent de plus en plus les mêmes plateformes et protocoles ouverts utilisés dans l'IT, améliorant l'interopérabilité entre l'IT et l'OT.

Les environnements OT commencent déjà à utiliser des technologies telles que des serveurs et des points de terminaison basés sur Windows et Linux, Ethernet, Wi-Fi et réseaux cellulaires. Cela élargit la surface d'attaque : les menaces peuvent exploiter des vulnérabilités uniques aux conceptions OT héritées ainsi que des vulnérabilités courantes aux plateformes IT ouvertes—souvent avec des impacts opérationnels étendus.

Incidents à Fort Impact et Renforcement des Réglementations

Les incidents de sécurité OT ne se produisent pas nécessairement aussi fréquemment que les incidents IT. Cependant, lorsqu'ils se produisent, l'impact peut être sévère. Des exemples mondiaux ont montré que les arrêts de production dans les secteurs manufacturier et énergétique causent des perturbations sociétales significatives.

En réponse, les gouvernements et les organismes de l'industrie du monde entier ont publié des réglementations et des lignes directrices pour promouvoir et renforcer la sécurité OT. Dans les secteurs désignés comme infrastructures critiques, la responsabilité et la gouvernance au niveau exécutif sont de plus en plus attendues.

En fin de compte, la sécurité OT vise à protéger non seulement les systèmes et dispositifs OT traditionnels, mais aussi les systèmes IIoT et les dispositifs IoT, en garantissant la confiance et la sécurité dans les domaines cyber et physique.

Comment les Organisations Devraient-elles Structurer et Promouvoir la Sécurité OT ?

La sécurité OT nécessite une coordination à l'échelle de l'entreprise, couvrant la direction, les fonctions du siège et l'exécution au niveau des usines. Les programmes efficaces alignent la gouvernance, la mise en œuvre, la surveillance et la réponse aux incidents à travers l'organisation.

Structure Organisationnelle pour Promouvoir la Sécurité OT

La sécurité OT nécessite une coordination à l'échelle de l'entreprise—de la direction exécutive à l'exécution au niveau des usines. Bien que les structures varient selon les organisations, un modèle courant inclut :

- Direction exécutive (par exemple, CISO / CSO)

- Stratégie et planification (équipe de sécurité IT du siège)

- Exécution (responsables de la sécurité des sites / usines)

- Surveillance (OT-SOC)

- Rapport et coordination (OT-SIRT)

Dans cet article de type glossaire, les points clés sont expliqués en utilisant deux scénarios courants :

- L'équipe de sécurité IT du siège dirige la sécurité OT sur les sites des usines

- Les responsables de la sécurité OT des sites / usines dirigent la sécurité OT localement

Que Doivent Savoir les Équipes de Sécurité IT sur la Sécurité OT ?

Les équipes de sécurité IT doivent comprendre que les environnements OT fonctionnent sous des priorités et des contraintes différentes de celles des systèmes IT. Appliquer des approches de sécurité IT traditionnelles sans adaptation peut introduire des risques opérationnels et de sécurité.

Lorsqu'une équipe de sécurité IT du siège définit des politiques et déploie des contrôles sur les sites des usines, elle doit d'abord comprendre les réalités, les hypothèses et les contraintes spécifiques à l'OT. Une différence majeure par rapport à la sécurité IT traditionnelle est que l'OT interagit avec le monde physique.

Alors que la sécurité IT est généralement centrée sur la protection de la triade CIA—Confidentialité, Intégrité et Disponibilité—les environnements OT priorisent souvent la Disponibilité avant tout, car les temps d'arrêt peuvent perturber directement les opérations. La sécurité OT doit également prendre en compte les impacts sur la Santé, la Sécurité et l'Environnement (HSE).

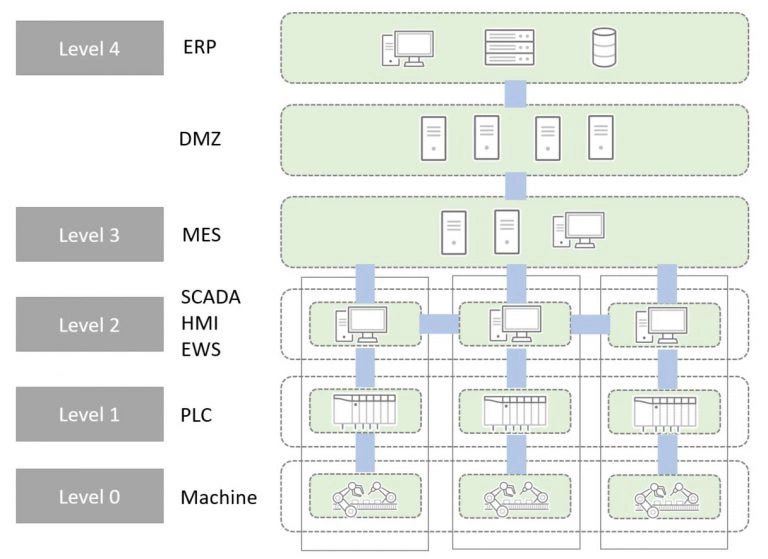

Qu'est-ce que le Modèle Purdue et Comment est-il Utilisé dans la Sécurité OT ?

Le modèle Purdue est un modèle architectural en couches utilisé pour comprendre et segmenter les systèmes OT et IT. Il aide les organisations à définir les exigences de sécurité en fonction de la fonction et de la connectivité du système.

Le modèle Purdue décrit une architecture en couches, incluant typiquement :

- Niveaux 4–5 : Systèmes IT tels que ERP

- Niveau 3.5 : Une couche frontière OT / IT telle qu'une DMZ

- Niveau 3 : Systèmes de gestion de l'exécution tels que MES

- Niveau 2 : Systèmes de contrôle tels que SCADA

- Niveaux 1–0 : Processus et dispositifs physiques

L'objectif est de regrouper les exigences de sécurité par niveau et de faciliter la définition des exigences de sécurité pour les connexions entre les niveaux. Cette architecture est référencée dans des normes internationales telles que IEC 62443 et NIST SP 800-82.

Quels Contrôles Techniques Sont Couramment Utilisés dans la Sécurité OT ?

Les contrôles de sécurité OT sont conçus pour réduire les risques cybernétiques tout en préservant la stabilité opérationnelle. Ils doivent tenir compte des systèmes hérités, des options de patching limitées et des contraintes de production.

Exemples de défis de sécurité OT courants et de contrôles associés :

- Ségrégation des réseaux IT et OT

- Protection des points de terminaison où le patching n'est pas réalisable

- Validation de la sécurité des points de terminaison hors ligne

- Détection des dispositifs non autorisés

- Protection des points de terminaison Windows dans les environnements OT

À mesure que la transformation numérique se poursuit, les équipes de sécurité IT doivent également envisager la cohérence de la gouvernance de la sécurité de l'entreprise et l'adaptation aux nouveaux systèmes au sein de l'OT, y compris la connectivité cloud et 5G privée.

Que Doivent Savoir les Équipes OT sur les Risques Cybernétiques ?

Les équipes OT doivent comprendre comment les risques cybernétiques affectent directement la fiabilité opérationnelle, la sécurité et la production. Les incidents cybernétiques dans les environnements OT peuvent perturber la production et créer des dangers physiques.

Les risques cybernétiques dans les environnements OT incluent des impacts sur :

- La confidentialité

- L'intégrité

- La disponibilité

- La santé, la sécurité et l'environnement (HSE)

Il est également important de reconnaître que les réponses de sécurité IT courantes—telles que l'isolement des points de terminaison ou le blocage du trafic suspect—peuvent parfois introduire des risques opérationnels affectant la disponibilité et la sécurité.

Les Systèmes « Air-Gapped » ne Sont pas Sans Risque

Même les environnements OT sans connexion directe à Internet sont toujours exposés aux risques cybernétiques. Les incidents de sécurité se produisent fréquemment par des voies hors ligne telles que les ordinateurs portables de maintenance, les supports amovibles et l'accès des sous-traitants.

Certains environnements OT sont considérés comme sûrs car ils ne sont pas connectés à Internet. Cependant, les incidents proviennent de plus en plus de connexions internes ou indirectes, et les organisations doivent être capables de distinguer entre les pannes d'équipement et les cyberattaques.

Quelles Normes et Cadres de Cybersécurité S'appliquent à la Sécurité OT ?

Les cadres de cybersécurité fournissent des orientations structurées pour la gestion des risques de sécurité OT. Ils aident les organisations à équilibrer la prévention, la détection, la réponse et la récupération.

L'un des cadres les plus largement utilisés est le NIST Cybersecurity Framework (CSF), qui définit cinq fonctions principales :

- Identifier

- Protéger

- Détecter

- Répondre

- Récupérer

Globalement, Identifier et Protéger réduisent la probabilité d'attaques réussies, tandis que Détecter, Répondre et Récupérer minimisent l'impact et restaurent les opérations.

Le Cycle de Vie Complet de la Sécurité OT

La sécurité OT nécessite des mesures organisationnelles et techniques coordonnées tout au long du cycle de vie de la sécurité. Les programmes efficaces abordent la prévention, la détection, la réponse et la récupération ensemble, plutôt que de se concentrer uniquement sur l'arrêt des attaques.

En utilisant le NIST CSF comme référence, les mesures de sécurité OT typiques couvrent la gestion des actifs, l'évaluation des risques, la sensibilisation et la formation, les technologies de protection, la surveillance, la réponse aux incidents et la récupération. La préparation organisationnelle et les contrôles techniques sont essentiels.

Où Puis-je Obtenir de l'Aide pour la Sécurité OT ?

Trend Vision One™ offre des capacités complètes pour aider les organisations à renforcer la sécurité OT et à réduire les risques opérationnels. Il combine une gestion avancée de la surface d'attaque, des insights sur les risques et une gestion des vulnérabilités avec des stratégies de protection conscientes de l'OT, permettant une visibilité et un contrôle à la fois sur les environnements IT et OT.

Avec Vision One™, vous pouvez identifier et prioriser les vulnérabilités OT, surveiller les menaces en temps réel et mettre en œuvre des contrôles compensatoires lorsque le patching n'est pas réalisable. Cette approche aide à protéger les infrastructures critiques et à maintenir la continuité opérationnelle sans compromettre la sécurité.

Trend Vision One™ peut vous aider à protéger les systèmes OT, à réduire les risques et à renforcer la résilience face aux menaces cybernétiques évolutives.

Foire aux questions (FAQ)

Qu'est-ce que la sécurité OT en cybersécurité ?

La sécurité OT protège les systèmes qui surveillent et contrôlent les processus physiques. Elle se concentre sur la protection des environnements industriels et opérationnels contre les menaces cybernétiques tout en maintenant la sécurité, la fiabilité et des opérations continues qui affectent directement les actifs physiques.

En quoi la sécurité OT est-elle différente de la sécurité IT ?

La sécurité OT diffère de la sécurité IT en priorisant la disponibilité et la sécurité. Alors que la sécurité IT protège les données et les systèmes d'information, la sécurité OT protège les systèmes qui interagissent avec le monde physique, où les temps d'arrêt ou les dysfonctionnements peuvent perturber les opérations ou causer des dommages.

Quels systèmes sont considérés comme des systèmes OT ?

Les systèmes OT incluent des technologies utilisées pour contrôler et surveiller les opérations physiques. Les exemples courants sont les systèmes SCADA, les API, les systèmes de contrôle industriels et les équipements connectés utilisés dans les environnements de fabrication, d'énergie, de transport et de soins de santé.

Pourquoi la sécurité OT est-elle importante ?

La sécurité OT est importante car les incidents cybernétiques peuvent impacter les opérations physiques et la sécurité. Les attaques contre les environnements OT peuvent causer des temps d'arrêt de la production, des dommages aux équipements ou des incidents de sécurité qui affectent les personnes et les infrastructures critiques.

Quels risques cybernétiques affectent les environnements OT ?

Les risques cybernétiques dans les environnements OT affectent la confidentialité, l'intégrité, la disponibilité et la sécurité. Cela inclut l'accès non autorisé, la manipulation des données de contrôle, les pannes de système et les incidents pouvant entraîner des blessures physiques ou des perturbations opérationnelles.