Comprenez vos données. Agissez avec intention.

Le premier SIEM agentique qui réfléchit dans un mode de langage courant, au lieu de produire des logs

optimisé par

SIEM agentique

Conçu pour ingérer un volume illimité de données et pour fournir une détection en temps réel, une rétention conforme des données et une réponse plus intelligente aux menaces.

XDR

Unifiez les indicateurs et la télémétrie native et provenant de tiers au sein d’une seule console, optimisée par un panel de capteurs le plus étendu du secteur, des endpoints aux identités et au-delà.

SOAR agentique

Réduisez les efforts manuels et réagissez plus rapidement et intelligemment grâce à des workflows SOC guidés par l'IA.

Dans la course contre les menaces, votre SOC prend un longueur d’avance.

Bénéficiez d’un SecOps fluide

Nos fonctionnalités SecOps font partie de Trend Vision One™, la seule plateforme de cybersécurité d'entreprise conçue pour réduire le stress parmi les équipes de sécurité et les remotiver. Tirez parti d’un large parc de capteurs natifs pour obtenir des informations décisionnelles, une visibilité centralisée, des éléments de contexte plus riches et une réponse plus rapide. Intégrez facilement le SIEM agentique et le SOAR dans votre pile existante.

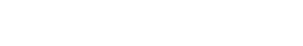

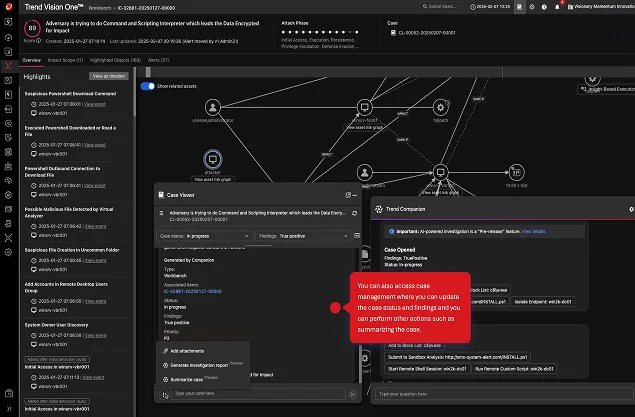

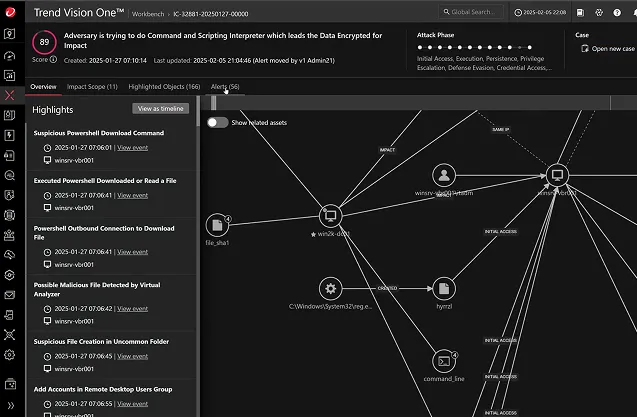

Transformez les données cloisonnées en des informations exploitables

Bénéficiez d’une perspective globale avec une visibilité de bout en bout sur toute la chaîne d'attaque : découvrez la cause racine, évaluez l'impact et anticipez la suite. Corrélez les alertes et les événements discrets pour détecter rapidement les attaques complexes et multicouches. Agissez avec précision grâce à des informations hiérarchisées et décisionnelles sur la gravité, l'impact et la phase d'attaque.

Automatisez et accélérez la réponse du SOC

Répondez aux menaces à partir de toutes les solutions intégrées de la plateforme : plus besoin de basculer entre ces solutions. Les playbooks intégrés et optimisés par l'IA automatisent la réponse pour réduire les tâches manuelles et favoriser une réactivité plus marquée. Déjouez les menaces et aidez votre équipe à garder une longueur d'avance sur elles.

Une mise conformité claire et automatisée.

Facilitez la conformité grâce à une assistance intégrée pour la rétention des logs, l'audit et le reporting réglementaires. Générez des rapports de conformité à l’intention de vos dirigeants et des auditeurs, directement à partir des données déjà intégrées dans Trend Vision One, et à partir d’une seule console.

Bénéficiez d'une visibilité complète. Améliorez votre compréhension. Agissez de manière plus intelligente avec l'IA.

La puissance d’un SecOps proactif

Ne vous contentez pas de réagir. Commencez à anticiper. Grâce à l'intégration avec le CREM (Cyber Risk Exposure Management), le SecOps affine la pertinence des alertes et donne la priorité à ce qui compte le plus. Les scores de risque attribués par le CREM aux vulnérabilités et aux ressources éliminent les approximations, pour s'assurer que les équipes se concentrent sur les menaces réelles. Bénéficiez d’éléments de contexte pertinents.

Un socle XDR optimisé

Le seul SIEM agentique optimisée par des capacités XDR native et primée. Un riche panel de capteurs et une architecture agentique moderne pallient les lacunes des SIEM traditionnels. Les enquêtes sont plus rapides, les détections sont plus précises et les opérations sont pérennes et pilotée à partir d’une seule console.

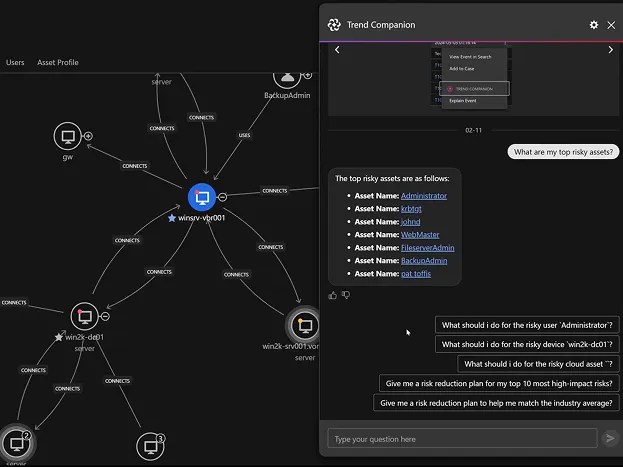

SecOps optimisé par l'IA

Notre AI Companion réfléchit comme un analyste : il dirige les enquêtes, suggère les étapes suivantes et favorise l’automatisation pour alléger les tâches manuelles. Grâce à une automatisation avancée du SOC et à des intégrations tierces étroites, aidez votre équipe à avancer plus rapidement, à détecter les menaces avec plus de précision et à rester concentré sur les éléments les plus importants.

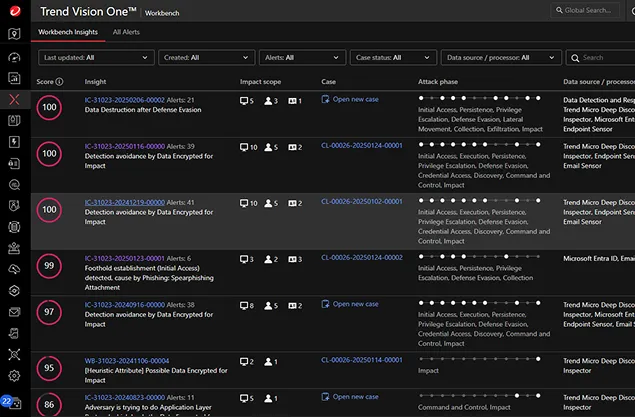

Un guichet unique pour accéder aux indicateurs de sécurité

Assurez des corrélations de données natives et tierces pour alimenter la capacité XDR avec des informations précises et fiables, à partir d’une perspective unique et unifiée. Les incidents, les chemins d'attaque, les vulnérabilités et les menaces s'assemblent en toute fluidité. Des workflows simplifiés et des rapports d'enquête clairs accélèrent la détection et la réponse, améliorant ainsi l'efficacité du SOC.

Prise en charge étendue des menaces, sur toutes les couches de sécurité

EDR

XDR for Endpoint (EDR)

Fournit une visibilité approfondie et une prévention des menaces pour les endpoints et les serveurs, en mettant automatiquement en corrélation les données sur plusieurs couches de sécurité, pour accélérer la détection, améliorer l'investigation et diminuer les temps de réponse.

NDR

XDR for Network (NDR)

Les assaillants apprécient les actifs non gérés, qui constituent une cachette idéale. Des routeurs aux ordinateurs portables, en passant par les thermostats connectés, tous ces éléments sont connectés à votre réseau. Trouvez et protégez chaque dispositif avec NDR.

ITDR

XDR for Identity (ITDR)

Grâce au bénéfice supplémentaire de la détection et de la réponse aux menaces d’identité (ITDR, identity threat detection and response), vous savez qui sont vos utilisateurs les plus risqués et ceux possédant le plus de privilèges. Les identités compromises ne sont plus un déguisement malin : elles sont désormais des balises qui vous alertent d’une activité malveillante.

EmDR

XDR for Email (EmDR)

Étendez la détection et la réponse aux comptes de messagerie en examinant les e-mails des utilisateurs, les logs des menaces et les comportements des utilisateurs, pour une visibilité supérieure sur les activités suspectes.

CDR

XDR for Cloud (CDR)

L’EDR existant ne raconte qu’une partie de l’histoire de votre cloud. Qui surveille vos instances, vos conteneurs, vos clusters K8s et vos VM ? Vous, avec CDR.

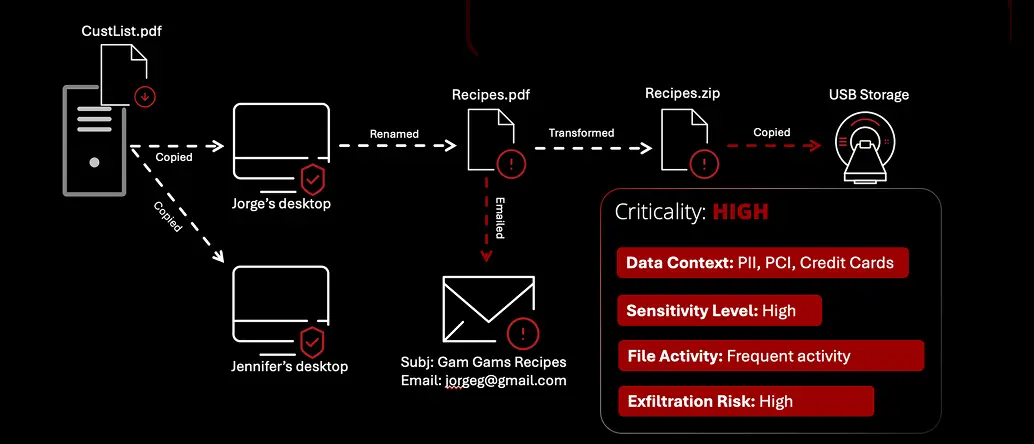

DDR

XDR for Data (DDR)

Bénéficiez d'une visibilité, d'une contexte et d'une réponse aux données sensibles lorsqu'elles évoluent dans l'environnement.

Même si les données sont compromises d'une certaine façon, donnez au SOC les outils nécessaires pour découvrir comment elles ont été exfiltrées et de quoi il s'agissait auparavant.

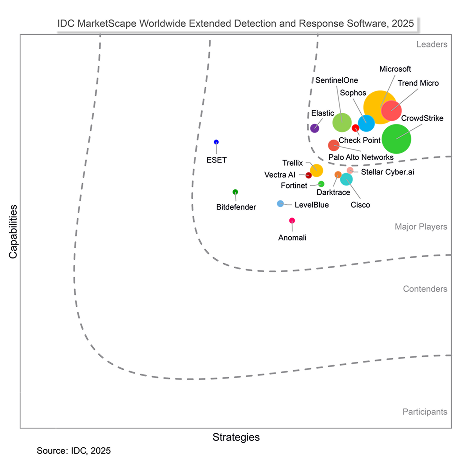

Performances leaders sur le marché