La complexité et l’échelle croissantes des surfaces d'attaques

Le paysage des menaces évolue constamment, mais les changements drastiques de ces dernières années ont engendré des pressions sans précédent sur les équipes de sécurité. La CT (communication technology, technologie des communications) est désormais une nouvelle surface d'attaque utilisée pour infiltrer et voler des données sensibles.

Malgré la sécurité inhérente et améliorée de la 5G sur les autres technologies de communication sans fil, elle reste toujours exposée aux vulnérabilités et aux attaques potentielles.

Optimiser les contrôles de sécurité proactifs et la gestion des cyber-risques pour la 5G et l’IoT en entreprise

Pour limiter les risques de sécurité imminents, les entreprises ont besoin d’une visibilité et d'un contrôle des risques pour leur réseau 5G privé, capables de coexister de manière fluide avec les actifs numériques existants.

Nos solutions fournissent une visibilité des actifs basée sur les risques et des contrôles de sécurité en unifiant la visibilité, l’analytique et le contrôle dans les couches de sécurité et les flux de travail, comblant le fossé entre les environnements IT (information technology, technologie des informations), OT (operation technology, technologie des opérations), et même IIoT (industrial internet of things, Internet des objets industriels). Il en résulte une sécurité plus efficace, un opérationnel plus productif, ainsi que de meilleures performances métier.

Alors que les déploiements de la 5G prennent de l’ampleur et que les entreprises commencent à évaluer les cas d’utilisation pour le déploiement de nouveaux réseaux, la sécurisation de ces derniers et de leurs appareils connectés ne doit pas être une réflexion après coup. Bien que la 5G ait été conçue dès le départ en mettant la sécurité au premier plan, elle n’est pas entièrement sécurisée..

À l’heure de la transition vers cette nouvelle réalité, la solution de cybersécurité idéale vise à répondre aux exigences de sécurité de bout en bout de l’ensemble des réseaux d’entreprise.

Faites le lien entre protection contre les menaces et gestion des cyber-risques

Arrêtez les adversaires et prenez le contrôle de votre sécurité avec une seule plateforme

Notre plateforme d'opérations de sécurité native du cloud, Trend Vision One™, traite les environnements cloud, hybrides et sur site, en associant les fonctions ASM et XDR dans une seule console pour gérer efficacement les cyber-risques dans votre organisation.

Cybersécurité CT personnalisée

Optimisé par CTOne, Trend Micro™ Mobile Network Security offre une approche clés en main de la sécurité de réseau mobile privé pour les entreprises. Bénéficiez d’une protection solide face aux cybermenaces diversifiées et en évolution sur les réseaux 4G/LTE et 5G.

Cas d’utilisation en entreprise

Fabrication

Aujourd'hui, nous assistons à l'intégration continue des réseaux IT et OT qui conduit à l'émergence de véritables usines intelligentes. Les réseaux mobiles 5G se développeront rapidement et évolueront à des niveaux sans précédent, créant ainsi de nouveaux risques de cybersécurité.

Centres commerciaux

À l'ère de la 5G, tout se connectera de manière fluide via les réseaux mobiles : voitures intelligentes, appareils de santé, services publics, usines, etc. Examinez de plus près la façon dont la sécurité informatique est mise en place dans un environnement de vente au détail commercial.

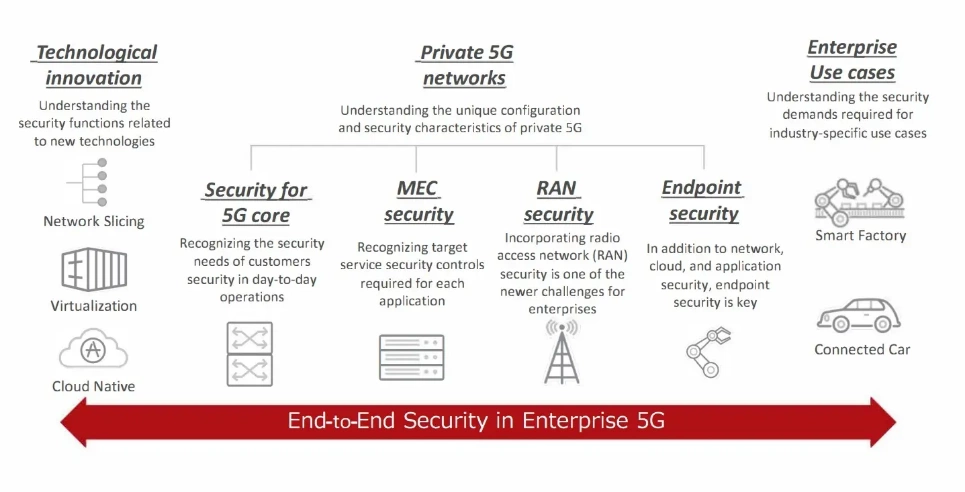

Innovation technologique dans les réseaux 5G privés

Pour tirer parti de la connectivité 5G privée, les entreprises ont besoin d’un processus d’intégration pour les innovations technologiques, telles que les applications natives du cloud, la virtualisation et les API ouvertes. Il est essentiel de comprendre les exigences de sécurité correspondant à ces innovations technologiques.

Trend Micro facilite la migration vers le cloud grâce à des services conçus pour les créateurs de clouds.

Cybersécurité hybride pour les réseaux 5G privés

En tant que réseau d’entreprise centré sur les données, la 5G devrait révolutionner l’IT et apporter des actifs de gestion inédits pour les entreprises dotées de l’IoT.

Notre plateforme de cybersécurité pour la sécurité 5G et IoT protège les utilisateurs finaux qui utilisent les nouvelles technologies et les partenaires qui les déploient, permettant un échange d’informations sécurisé dans un monde connecté.

Protégez vos réseaux mobiles privés, tels que 5G, 4G/LTE et NB-IoT, avec une sécurité de bout en bout, qui permet une posture Zero Trust pour l’entreprise et couvre les points suivants :

Endpoint Security

- Visibilité des dispositifs mobiles

- Protection zero-trust dans les dispositifs mobiles

- Contrôle d’accès au réseau radio

MEC Security

- Protection de l’application Edge

Protection de bout en bout

- Détection/protection des menaces sur les réseaux de données

- Atténuation des cyber-risques du service central 5G

Gestion de la sécurité 5G d’entreprise

- Défense commune du IT&CT

Découvrez les avantages de notre

REJOIGNEZ PLUS DE 500 000 CLIENTS DANS LE MONDE ENTIER

Commencer