Tome el control de su riesgo cibernético.

Cyber Risk Exposure Management (CREM), que forma parte de Trend Vision One™, proactivamente reduce el riesgo cibernético por medio del descubrimiento de todos los activos, la evaluación del riesgo en tiempo real y la automatización de la mitigación a través de cualquier ambiente. Cambie de una seguridad reactiva a una proactiva para crear una verdadera resiliencia ante los riesgos.

¿Por qué Cyber Risk Exposure Management?

Visualice todo, proteja todo

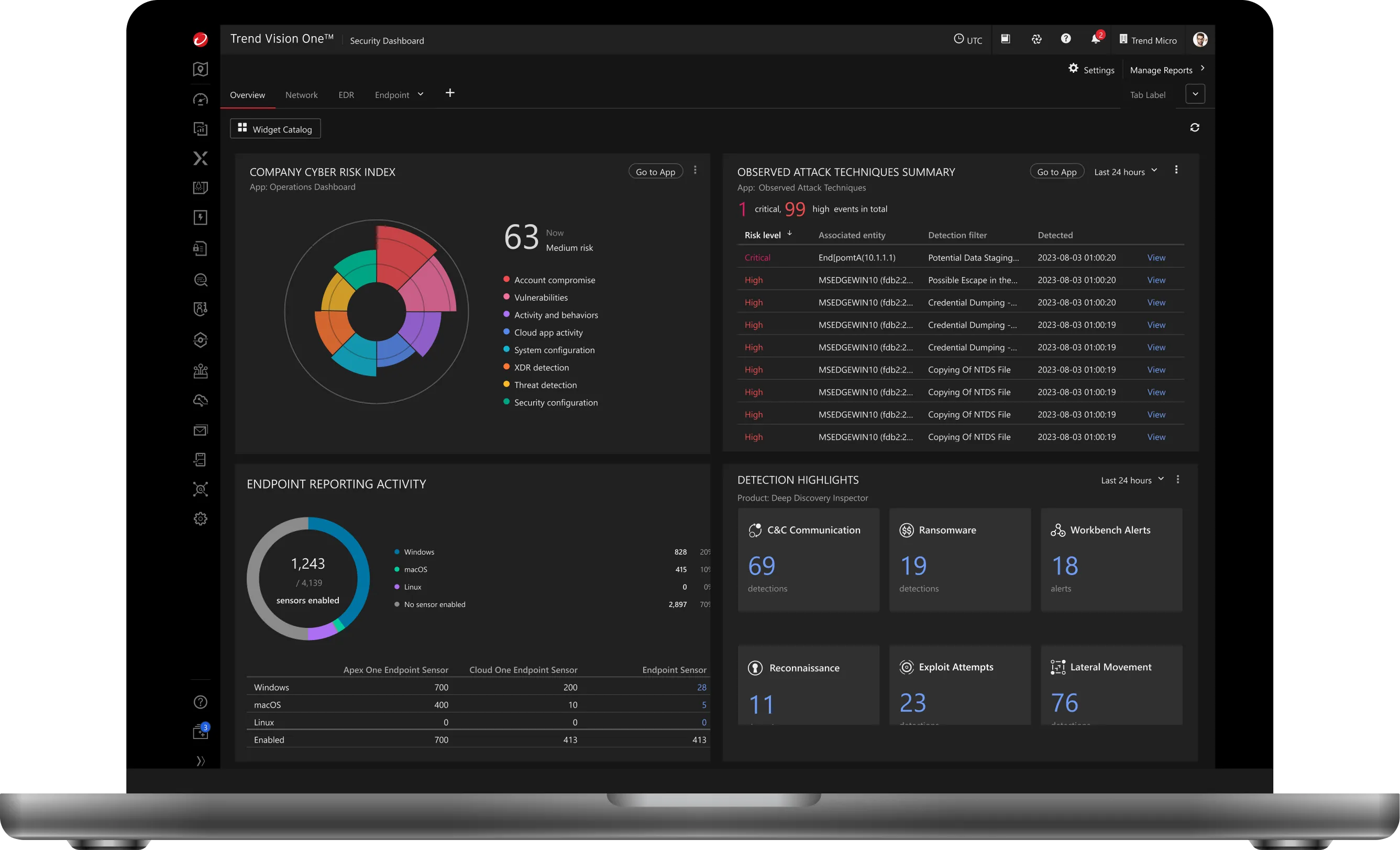

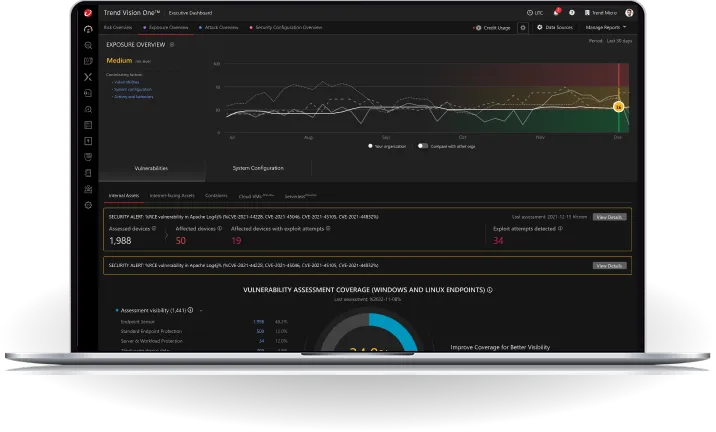

Logre visibilidad continua y en tiempo real de toda su superficie de ataque incluyendo activos desconocidos, no gestionados y de terceros. Elimine los puntos ciegos y mapee los puntos expuestos que impactarían al negocio para mejorar su toma de decisiones. Cree una línea base para la postura de seguridad y dashboards personalizados para todas las partes interesadas.

Arregle primero lo que más importa

Priorice los riesgos con una puntuación inteligente basada en su contexto particular que toma en cuenta la criticidad de los activos, las actividades de las amenazas y el impacto en los negocios. Prediga los movimientos de las amenazas con insights potenciados por IA y enfoque la remediación en las vulnerabilidades que representan un mayor riesgo.

Automatice para mantenerse un paso adelante

Acelere la respuesta ante las amenazas y la remediación con recomendaciones impulsadas por IA y playbooks automatizados de seguridad. Reduzca su tiempo promedio de respuesta (MTTR), liberando a sus equipos para enfocarse en sus iniciativas estratégicas.

Una solución, una postura de riesgo

Reduzca el costo, la complejidad y dispersión de las herramientas al consolidar disciplinas críticas de seguridad y de riesgo como External Attack Surface Management (EASM), Cloud Security Posture Management (CSPM), Vulnerability Risk Management (VRM), Identity Security Posture, Security Awareness y más en una sola solución de gestión para la exposición a riesgos cibernéticos. CREM simplifica las operaciones de seguridad para permitir una reducción de riesgos mucho más rápida y estratégica, al reemplazar las soluciones puntuales en tres dominios distintos.

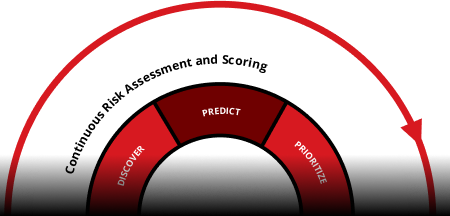

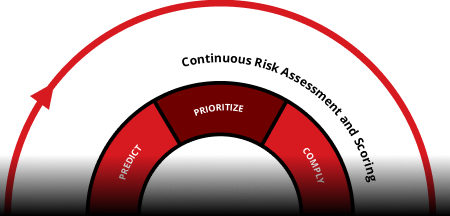

El ciclo de vida de CREM : convertir los insights de riesgo en reducción de riesgos

Logre una visibilidad continua, priorice los riesgos, obtenga insights predictivos, asegure el cumplimiento, cuantifique los impactos y proactivamente mitigue las amenazas mientras anticipa los movimientos de sus adversarios.

Descubra

Descubra cualquier activo en su ambiente, desde servicios en la nube hasta dispositivos y APIs. CREM usa descubrimiento en tiempo real y gestión de vulnerabilidades basadas en riesgos para eliminar los puntos ciegos. Con telemetría nativa e integraciones de terceros, crea perfiles para cada activo, descubriendo riesgos ocultos y asegurando una visibilidad completa y cobertura de seguridad.

Mapee su superficie de ataque completa para descubrir puntos expuestos de forma instantánea.

Use IA para pronosticar amenazas y simular posibles rutas de ataque

Prediga

Anticipe los ataques antes de que sucedan. Al mapear los riesgos descubiertos respecto a los activos críticos y visualizar las cadenas de ataque, CREM destaca los cuellos de botella y las oportunidades potenciales de ataque. La inteligencia avanzada de amenazas ayuda a predecir dónde atacarán los adversarios para ayudar a los equipos a proactivamente cerrar y prevenir brechas.

Priorice

Enfóquese en lo que más importa, ahora. Las puntuaciones de riesgo contextualizadas van más allá de calificaciones básicas de severidad, tomando en cuenta el valor de los activos, la criticidad para el negocio y las actividades de las amenazas. Los indicadores tempranos alertan a los equipos sobre riesgos emergentes, y una asesoría impulsada por IA ayuda a dirigir los recursos hacia donde tendrán mayor impacto primero, reduciendo el tiempo de latencia y fortaleciendo su postura de seguridad.

Identifique riesgos de alto impacto y priorice la remediación de acuerdo con el contexto del negocio

Haga cumplir con los controles de seguridad y demuestre el apego a regulaciones en todos sus ambientes

Cumpla

Cumplimiento proactivo y sin mayor esfuerzo. Mapee sus acciones de seguridad de acuerdo con estándares globales como NIST, FedRAMP y GDPR. Genere reportes listos para auditar, automatice procesos rutinarios de cumplimiento y comunique claramente su postura de riesgo a los líderes y a las partes interesadas para reducir la responsabilidad y demostrar cumplimiento.

Cuantifique

Traduzca el riesgo cibernético a términos de negocio con la cuantificación integrada de riesgos cibernéticos. Comunique claramente su postura de riesgo a las partes interesadas y a la mesa directiva, permitiendo que se tomen decisiones estratégicas informadas y se puedan justificar las inversiones.

Traduzca los riesgos cibernéticos a términos financieros para informar la toma de decisiones.

Acelere la respuesta con acciones guiadas para contener y neutralizar las amenazas

Mitigue

Remedie con precisión, velocidad y previsión. Ajústese automáticamente a los cambios en la postura de riesgo usando playbooks guiados por IA y acciones orquestadas de remediación. Ya sea a través de la nube, endpoints o redes, Trend Vision One empodera a los equipos para reducir proactivamente el riesgo a escala, ahorrando tiempo y permitiendo que el enfoque sean las iniciativas estratégicas de seguridad.

Gestione su exposición a riesgos cibernéticos desde cada ángulo posible

Security Awareness

Empodere a sus empleados para reconocer y detener a las amenazas antes de que se propaguen. Brinde una capacitación interactiva que construya un poderoso firewall humano.

Cloud Risk Management

Obtenga visibilidad completa de sus activos en la nube, los riesgos y el cumplimiento. Identifique y priorice proactivamente las amenazas para mantener seguros y resilientes sus ambientes en la nube.

Risk-Based Vulnerability Management

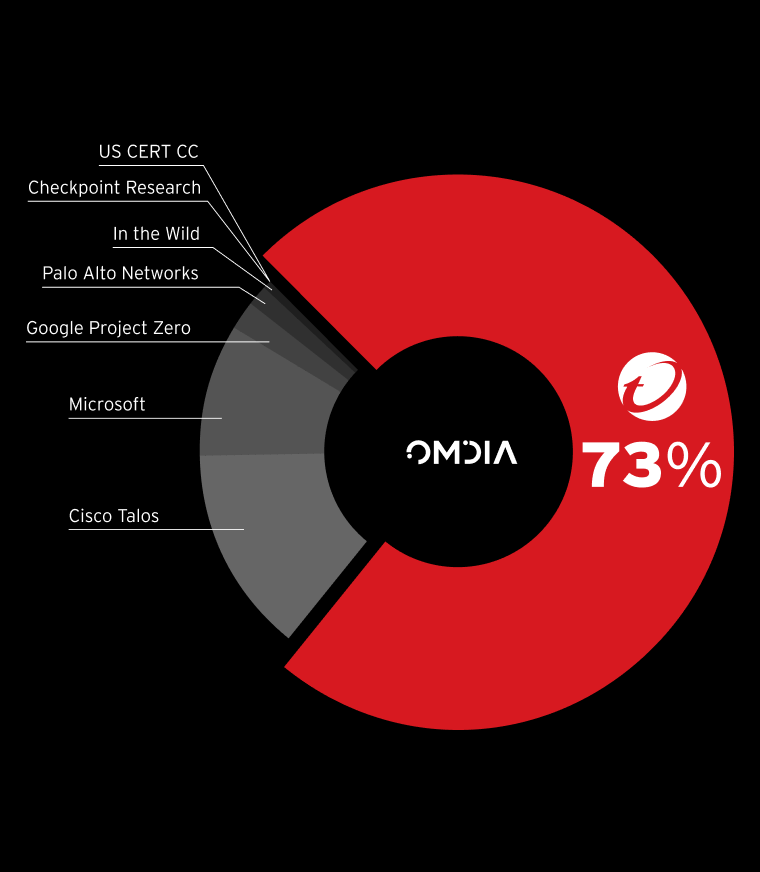

Aproveche una protección contra amenazas más rápida e inteligente con visibilidad en tiempo real, tiempos rápidos de respuesta y la mejor inteligencia de amenazas del mundo.

Compliance Management

Automatice el cumplimiento, ahorre tiempo, mitigue los riesgos.

Innovación de Digital Twins

Fortalezca la preparación ante los riesgos usando gemelos digitales y Agentic AI para una mejor planeación y mayor resiliencia.

Vea de primera mano Cyber Risk Exposure Management

Detenga ataques, evalúe riesgos en tiempo real y priorice acciones de mitigación, disminuyendo la exposición de la organización al riesgo. Permítanos mostrárselo en vivo