El ransomware es devastador para una empresa porque causa daños en los datos críticos. Durante un ataque, el ransomware analiza los archivos importantes, los cifra con un cifrado de alta seguridad que no se puede deshacer y paraliza a una organización más rápido que otras aplicaciones maliciosas.

Índice

Cómo comienza una amenaza de ransomware

La mayoría de los ataques de ransomware comienzan con un email malicioso. El email normalmente contiene un enlace a un sitio web controlado por el atacante en el que el usuario descarga el malware. También podría contener un archivo adjunto malicioso con un código que descargue el ransomware después de que el usuario abra el archivo.

Los atacantes normalmente utilizan documentos de Microsoft Office como archivos adjuntos. Office tiene una interfaz de Visual Basic para Aplicaciones (VBA) que los atacantes usan para programar scripts. Las últimas versiones de Office han deshabilitado la función que ejecuta el script con una macro al abrir el archivo. El malware solicita al usuario que ejecute el script y muchos usuarios acceden a ello. Ese es el motivo por el que las macros maliciosas siguen siendo peligrosas.

La macro de Office descarga el ransomware desde un servidor del atacante y el malware se ejecuta en el dispositivo local. El ransomware analiza la red y el almacenamiento local de archivos importantes y cifra lo que encuentra. El cifrado normalmente consiste en una criptografía simétrica del Estándar de cifrado avanzado (AES) de 128 o 256 bits. Esto hace que el proceso resista ataques de fuerza bruta. Algún ransomware también utiliza una criptografía de clave privada/pública como Rivest-Shamir-Adleman (RSA).

Cómo recuperar los datos y eliminar el ransomware

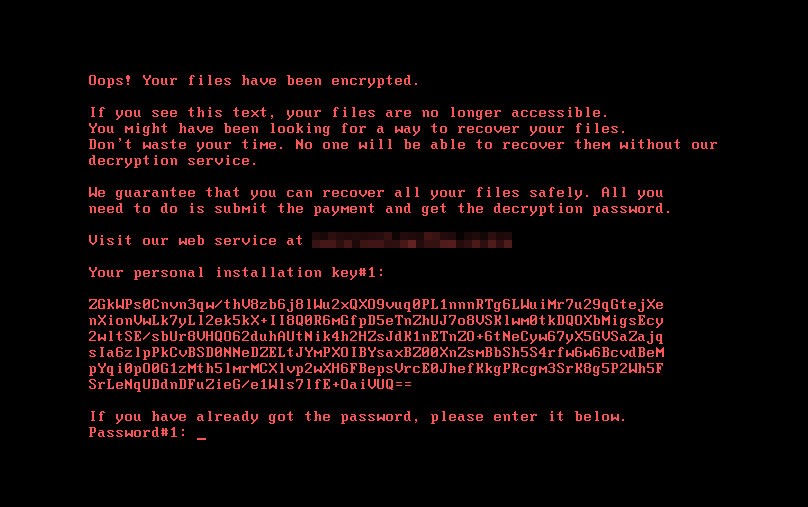

Los desarrolladores de ransomware incluyen una funcionalidad que bloquea la opción de los usuarios de eliminar la aplicación a no ser que primero paguen el rescate. Algunos hackers utilizan bloqueadores de pantalla para que los usuarios no puedan acceder al escritorio de Windows. Debido a que las librerías criptográficas que se han utilizado para cifrar los archivos son seguras, al eliminar el malware los datos siguen estando cifrados e inaccesibles.

El FBI recomienda que las empresas afectadas no paguen el rescate. Otros expertos dicen que con el pago del rescate se ha conseguido descifrar los archivos. En ocasiones, los atacantes no proporcionan la clave de descifrado ni siquiera después de que se haya pagado el rescate. De esta forma, la empresa a la que iba dirigido el ataque se queda sin archivos y sin dinero. Puede eliminar el ransomware, pero es poco probable que consiga recuperar los archivos sin pagar el rescate a menos que tenga una copia de seguridad.

La mayoría de los proveedores tienen parches y soluciones que se pueden descargar y que eliminan el ransomware. Después de eliminar el malware, puede restablecer los archivos desde una copia de seguridad. También puede restaurar la configuración de fábrica del equipo. Mediante esta última solución el equipo vuelve al mismo estado en el que estaba cuando usted lo compró. Necesitará reinstalar cualquier software de terceros.

Protección contra el ransomware

Puede proteger dispositivos y datos contra el ransomware de diferentes formas. Como la infección normalmente comienza con un mensaje de email malicioso, empiece con una ciberseguridad anti-malware que analice los mensajes entrantes en busca de enlaces o archivos adjuntos sospechosos. Si los encuentra, ponga en cuarentena los mensajes para evitar que lleguen a la bandeja de entrada del usuario.

El filtrado de contenido de la red también es efectivo. Evita que los usuarios accedan a los sitios web controlados por los atacantes. Si lo combina con los filtros de email, el filtrado de contenido es una manera efectiva de evitar que el ransomware y la mayoría del malware acceda a su red interna.

El software anti-malware debería ejecutarse en todos los dispositivos de la red, incluyendo los smartphones. El anti-malware evita que el ransomware cifre los archivos y los elimine del sistema antes de que envíe la carga. Si la organización tiene una política de «trae tu propio dispositivo» (BYOD, por sus siglas en inglés), es importante ejecutar una aplicación anti-malware aprobada en los dispositivos de los usuarios.

El entrenamiento de los usuarios es una manera proactiva de protegerse contra el ransomware. Ya que el ransomware suele comenzar con el phishing y la ingeniería social, es conveniente tener usuarios formados para identificar los ataques, además de otras medidas anti-malware. Al combinar la formación con los sistemas anti-malware, el riesgo de ciberseguridad se reduce de forma importante. Si los sistemas anti.malware no funcionan, los usuarios formados para identificar un ataque no van a caer en la trampa de ejecutar archivos maliciosos.

Ejemplos de ransomware

Muchos tipos de ransomware siguen afectando a las empresas a pesar de que la amenaza global del malware se eliminó de forma general. Existen con el objetivo de extorsionar a personas o empresas que no tienen la protección efectiva necesaria.

Una de las primeras aplicaciones de ransomware conocidas que tuvo un impacto global fue CryptoLocker. CryptoLocker puso como objetivo los equipos de Windows y se extendió en 2014. La infección suele comenzar con un email y un archivo adjunto malicioso. El software cifraba archivos importantes con un cifrado asimétrico de clave privada/pública (RSA).

RansomHub

RansomHub es un grupo de ransomware como servicio (RaaS) detectado por primera vez en febrero de 2024 y ha ganado notoriedad rápidamente por su estrategia de caza mayor, al dirigirse a grandes empresas más propensas a pagar rescates sustanciales. RansomHub, rastreado por Trend Micro como Water Bakunawa, ha sido observado explotando vulnerabilidades en copias de seguridad de almacenamiento en la nube e instancias de Amazon S3 mal configuradas, aprovechando la confianza entre proveedores y clientes para mejorar sus tácticas de extorsión.

Rhysida

Rhysida es un grupo de ransomware que salió a la luz a principios de 2023, que emplea tácticas de extorsión doble tanto cifrando los datos de las víctimas como amenazando con publicarlos a menos que se pague un rescate en Bitcoin. Se enmascaran como un equipo de ciberseguridad que ofrece ayuda a sus víctimas destacando las debilidades de seguridad en sus redes y sistemas. Utilizarán ataques de phishing para obtener el acceso inicial y realizarán un seguimiento con balizas Cobalt Strike para el movimiento lateral en las máquinas comprometidas antes de desplegar su ransomware.

2024 Principales Conjuntos de Intrusión de Ransomware

Los datos de Trend Micro de 2024 sobre el mundo cibercriminal rastrean la información publicada en los sitios de filtraciones de grupos de ransomware.

En la tabla de “Principales Conjuntos de Intrusión de Ransomware”, las “violaciones” se refieren a ataques exitosos de ransomware contra empresas que decidieron no pagar el rescate. Esto significa que el número real de ataques exitosos podría ser mayor, ya que algunas empresas podrían haber pagado.

El monitoreo de sitios de filtraciones por parte de Trend Micro muestra que los grupos de ransomware tienen más víctimas empresariales en América del Norte, con 369 violaciones exitosas en empresas que no pagaron rescate en esa región. También se publicaron 104 violaciones exitosas de empresas en Europa y 47 en Asia. Las empresas del sector minorista, mayorista y distribución representan la mayoría de las violaciones publicadas (13,9 %), seguidas por las de productos y servicios industriales (9,4 %).

Los grupos de ransomware también informaron tener víctimas en las industrias de transporte, tecnología de la información y tecnología, que conforman las cinco principales industrias afectadas. Las clasificaciones por región e industria probablemente reflejan más la resiliencia de las empresas frente a los ataques de ransomware que el comportamiento de los grupos, ya que no apuntan específicamente a regiones o sectores. Las empresas pueden aumentar su resiliencia haciendo que los sensores de endpoints trabajen a su favor.

Países con más ataques de ransomware – 2024

Este mapa de calor presenta las regiones y países donde la telemetría de Trend Micro detectó mayor actividad de amenazas de ransomware. Las cifras en el mapa representan amenazas de ransomware que han sido detectadas y bloqueadas por nuestros sensores. Es importante destacar que los ciberdelincuentes no apuntan específicamente a ningún país o región. Sin embargo, estos datos indican áreas que deben tomar precauciones adicionales para fortalecer la resiliencia de sus sistemas empresariales frente a ataques de ransomware.

Cómo evitar el ransomware

Los ejemplos anteriores solo son unas pocas versiones de ransomware que aún asolan a las organizaciones. Los desarrolladores de ransomware continúan creando nuevas formas de tomar archivos como rehenes para conseguir un rescate. Si entiende la forma en la que funciona el ransomware, puede implementar las defensas adecuadas. Puede evitar el ransomware con una solución anti-malware efectiva, con formación de usuarios y filtros de email para bloquear los mensajes maliciosos.

Informe de Riesgos Cibernéticos de Trend Micro – 2025

El ransomware es una forma de extorsión cibernética en la que los atacantes cifran datos críticos y exigen un pago para liberarlos. Tal como se destaca en el Informe de Riesgos Cibernéticos 2025 de Trend Micro, el ransomware sigue siendo una de las amenazas más visibles y perjudiciales económicamente para las organizaciones en todo el mundo.

Los operadores de ransomware ya no dependen únicamente de puntos de entrada tradicionales como correos electrónicos de phishing o puertos RDP expuestos. En su lugar, explotan vulnerabilidades pasadas por alto y emergentes en el ecosistema digital de las organizaciones, lo que los expertos en ciberseguridad denominan superficie de ataque.

Descubra cómo evolucionan las amenazas de ransomware y qué estrategias proactivas pueden ayudar a mitigar los riesgos en el Informe de Riesgos Cibernéticos 2025 de Trend Micro.

Cómo Trend Micro le ayuda a adelantarse a las amenazas de ransomware

Dado que el ransomware sigue siendo una de las amenazas más disruptivas para las organizaciones, la necesidad de una defensa unificada e inteligente nunca ha sido mayor. Trend Vision One™ ofrece una solución potente que va más allá de las herramientas de seguridad tradicionales, proporcionando detección y respuesta extendidas (XDR), gestión del riesgo de superficie de ataque y mitigación automatizada de amenazas en una única plataforma integrada.

Con Trend Vision One™, los equipos de seguridad obtienen visibilidad centralizada en endpoints, correo electrónico, nube y capas de red, lo que permite una detección y respuesta más rápidas ante actividades de ransomware. Respaldada por décadas de inteligencia sobre amenazas y potenciada por la IA de ciberseguridad de Trend Micro, la plataforma ayuda a las organizaciones a identificar vulnerabilidades de forma proactiva, reducir la exposición y detener el ransomware antes de que cause daños.

Preguntas Frecuentes (FAQ)

¿Qué hace un ataque de ransomware?

Un ataque ransomware cifra archivos, bloquea acceso al sistema y exige pago, generando interrupciones operativas, pérdida de datos y graves riesgos de ciberseguridad.

¿Cuál es la causa principal del ransomware?

El ransomware se propaga mediante correos phishing, descargas maliciosas y vulnerabilidades explotadas, afectando especialmente organizaciones con defensas digitales insuficientes.

¿Cómo sé si tengo ransomware?

Puede sospecharse ransomware cuando archivos aparecen cifrados, el acceso falla y surge un mensaje extraño exigiendo pago para recuperar información.

¿Se puede recuperar después de un ataque ransomware?

Es posible recuperarse con copias de seguridad seguras, herramientas especializadas y procedimientos adecuados, restaurando sistemas sin pagar a los atacantes responsables.