Che cos'è il phishing?

Trend Micro Email Security: la protezione avanzata per proteggere la tua email da attacchi e truffe!

Definizione di Phishing

Il phishing è un tipo di attacco informatico che prevede l'invio di e-mail generiche da parte di criminali informatici che fingono di essere legittimi. Queste e-mail contengono link fraudolenti per rubare le informazioni private degli utenti. Gli attacchi di phishing sono più efficaci quando gli utenti non ne sono consapevoli.

Il phishing o spray phishing è un metodo di attacco in circolazione dalla metà degli anni '90 ed è nato quando un gruppo di giovani ha modificato la funzione di chat room di AOL per impersonare gli amministratori di AOL. Questi volevano assicurarsi di godere di un accesso gratuito illimitato ad AOL, quindi avevano bisogno di numeri di carte di credito.

La "nuova chatroom degli iscritti” di AOL era progettata per offrire agli utenti assistenza sull'accesso al sito. Gli hacker crearono quelli che sembravano essere nomi di amministratori AOL legittimi come "ContabilitàFatturazione" e informavano l'utente della presenza di un problema con il loro account.

All'utente veniva chiesto di fornire un numero di carta per risolvere i problemi. I criminali usavano poi i numeri di queste carte per pagare i propri conti. Anche se il termine "phishing" è stato coniato per descrivere questo tipo attacco e altri simili, al giorno d'oggi è associato principalmente alle truffe via email. Le truffe di phishing continuano ancora oggi a essere frequenti. Secondo il Verizon 2021 Data Breach Investigations Report (DBIR), il 36% delle violazioni ha incluso una forma di phishing.

Poiché il phishing si basa principalmente sull'ingegneria sociale, è fondamentale che tutti gli utenti comprendano come operano gli aggressori per approfittare della natura umana. In primo luogo, l'ingegneria sociale è un inganno che gli hacker usano per convincere gli utenti a fare qualcosa che normalmente non avrebbero mai fatto.

L'ingegneria sociale potrebbe essere tanto semplice quanto qualcuno con le mani occupate che chiede di aprire una porta. In modo analogo, un attacco di ingegneria sociale può iniziare con qualcuno che lascia cadere delle chiavette USB etichettate come "foto di famiglia" in un parcheggio. Queste chiavette USB possono contenere un malware che viene installato sul computer compromettendo in qualche modo la sicurezza. Questa pratica è nota come offerta dell'esca.

Il termine phishing è usato principalmente in riferimento a generici attacchi tramite email. Si tratta dei casi in cui un aggressore invia email a più indirizzi possibili, facendo riferimento a servizi comuni come PayPal o Bank of America.

L'email afferma che l'account è compromesso e invita il destinatario a cliccare su un collegamento per verificare che l'account sia legittimo. Il collegamento fa solitamente una delle due seguenti cose, o entrambe:

- Può condurre l'utente a un sito web malevolo che sembra simile al sito autentico, per esempio "www.PayPals.com" invece di "www.PayPal.com". Nota la "s" aggiuntiva sul primo URL. Una volta raggiunto il sito web dannoso, l'hacker può acquisire l'ID e la password dell'utente quando questi prova ad accedere.

L'hacker ora ha accesso al conto corrente bancario e può trasferire denaro ovunque. C'è però un secondo possibile vantaggio. L'hacker potrebbe ora disporre di una password che può essere utilizzata per altri account dell'utente, tra cui quelli di Amazon o eBay. - Può infettare il computer dell'utente con un software malevolo scaricato, chiamato malware. Una volta installato, il software può essere utilizzato per attacchi futuri. Il malware potrebbe essere un keystroke logger che cattura i login o i numeri delle carte di credito o potrebbe essere un ransomware che cripta il contenuto del disco al fine di richiedere un riscatto, di solito sotto forma di Bitcoin.

A questo punto è possibile che l'hacker usi il computer infetto per estrarre Bitcoin. Questa attività potrebbe essere eseguita quando l'utente non è al computer oppure il malware potrebbe impegnare parte della capacità della CPU in modo continuativo. L'hacker può ora estrarre con successo Bitcoin e il computer dell'utente mostra generalmente dei rallentamenti.

Il phishing si è evoluto nel corso degli anni per includere attacchi che riguardano diversi tipi di dati. Oltre al denaro, gli attacchi possono anche prendere di mira dati sensibili o foto.

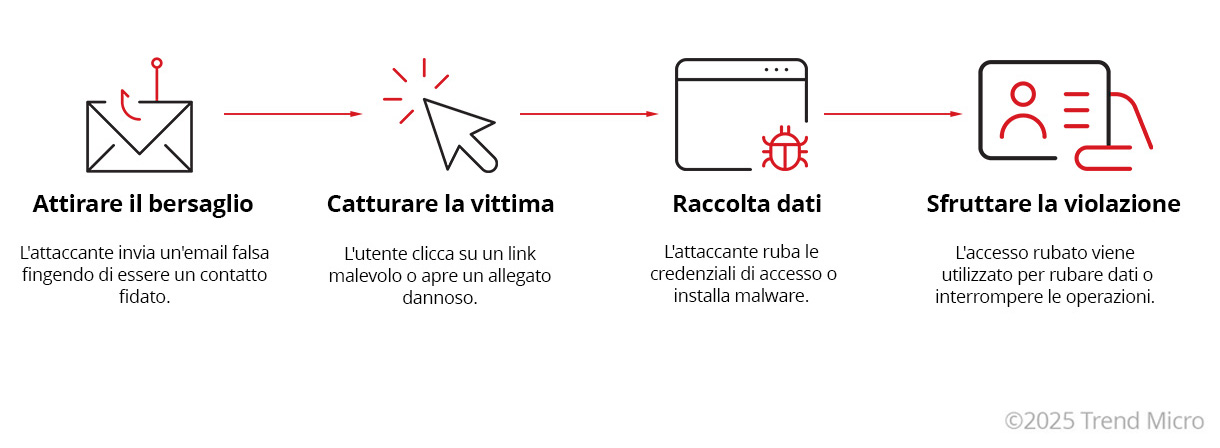

Attacchi di phishing

Un attacco di phishing è l'azione o l'insieme di azioni che un hacker intraprende per approfittare dell'utente. Gli schemi di phishing tramite email sono spesso facili da individuare a causa di errori grammaticali e/o di ortografia contenuti nei messaggi. Tuttavia gli aggressori stanno diventando tecnicamente sofisticati e i nuovi attacchi si concentrano sullo sfruttamento delle emozioni umane, tra cui paura, indignazione e curiosità, per indurre le vittime a sentirsi coinvolte.

L'attacco contro RSA nel 2011 era rivolto a sole quattro persone all'interno dell'azienda. L'email non era particolarmente sofisticata ma ha avuto successo per il fatto di aver preso di mira le giuste persone. L'email, intitolata "2011 Recruitment plan.xls" è stata progettata per suscitare l'interesse di questi individui mentre non sarebbe probabilmente stata di interesse per altri componenti dell'organizzazione.

Tipologie di phishing

Esistono molti tipi diversi di attacchi di phishing. Questi includono il classico attacco tramite email, gli attacchi sui social media e gli attacchi dai nomi strani come smishing e vishing.

Phishing

Phishing coinvolge gli hacker che inviano email di massa che sembrano provenire da fonti legittime, come banche o servizi online. L'obiettivo è indurre i destinatari a cliccare su link che portano a siti web falsi in cui viene loro chiesto di inserire informazioni personali come password o numeri di carte di credito.

Spear Phishing

Spear Phishing è una forma mirata di phishing rivolta a individui o organizzazioni specifiche. Gli hacker personalizzeranno i messaggi utilizzando informazioni sull'obiettivo per aumentare la credibilità, rendendo più probabile che la vittima si impegni e fornisca dati sensibili.

Whaling

Whaling si rivolge a dirigenti o decisori di alto livello all'interno di organizzazioni, come CEO o CFO. Questi attacchi spesso coinvolgono messaggi personalizzati che sembrano essere correlati alle operazioni aziendali, con l'obiettivo di ottenere l'accesso a dati aziendali sensibili o informazioni finanziarie.

Phishing interno

Phishing interno si verifica quando gli hacker compromettono l'account email di un dipendente e lo utilizzano per inviare messaggi di phishing all'interno dell'organizzazione. Queste email sembrano affidabili poiché provengono da una fonte interna nota, rendendo più facile indurre i destinatari a rivelare informazioni riservate.

Vishing

Vishing, o phishing vocale, coinvolge gli aggressori che impersonano entità affidabili al telefono. I truffatori possono affermare di provenire da una banca o da un'agenzia governativa, tentando di indurre la vittima a rivelare informazioni sensibili come i numeri di previdenza sociale o i dettagli del conto.

Smishing

Smishing utilizza messaggi di testo (SMS) per ingannare le vittime. Gli aggressori possono inviare falsi avvisi da banche, società di consegna o agenzie governative, invitando i destinatari a cliccare su un link o a rispondere con informazioni personali.

Phishing sui social media

Nel phishing sui social media, gli hacker creeranno profili falsi o comprometteranno account legittimi per raggiungere le vittime. Inviano messaggi o pubblicano link che portano a siti di phishing o chiedono informazioni personali sotto forma di amicizia o interesse aziendale.

Pharming

Pharming reindirizza gli utenti da siti Web legittimi a siti fraudolenti a loro insaputa. Corruggendo le impostazioni DNS o infettando i dispositivi, gli hacker possono reindirizzare silenziosamente gli utenti a siti di phishing che raccolgono credenziali di accesso e altre informazioni personali.

Esempi di phishing

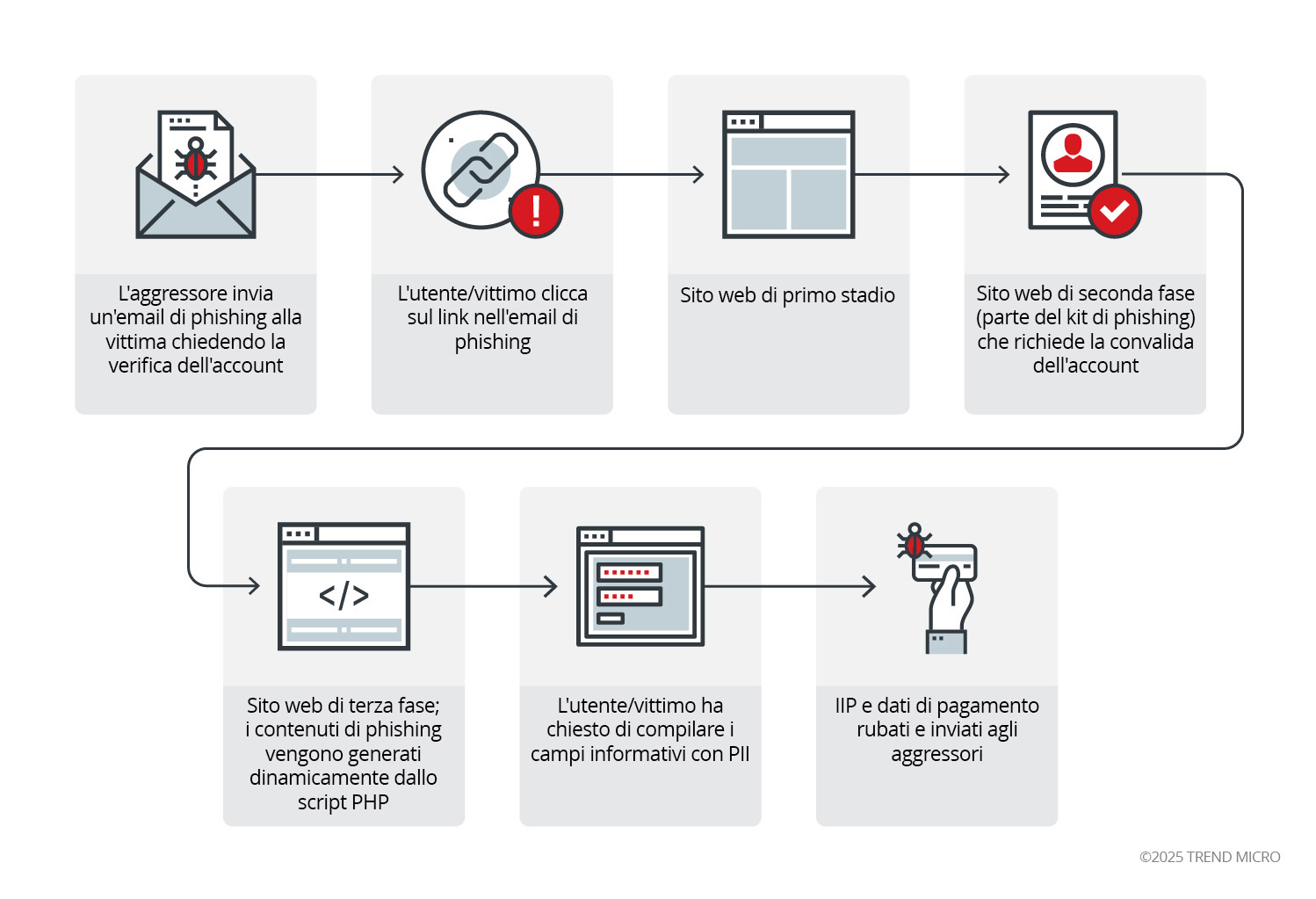

Abbiamo osservato una campagna di phishing soprannominata Heatstroke, basata su una variabile trovata nel loro codice del kit di phishing. Dimostra quanto si siano evolute le tecniche di phishing con il suo utilizzo di tecniche più sofisticate come la steganografia.

Il modo in cui gli operatori di Heatstroke fanno ricerche sulle loro potenziali vittime è notevole. Mirano agli indirizzi e-mail privati della vittima, che molto probabilmente hanno raccolto dall'elenco degli indirizzi della vittima, che include anche manager e dipendenti del settore tecnologico. È più probabile che gli indirizzi email privati vengano ospitati su servizi email gratuiti con sicurezza lax e filtro antispam. Questi account email gratuiti potrebbero quindi servire come punti di partenza migliori per gli aggressori per ricognire e raccogliere informazioni sui loro obiettivi rispetto alle email aziendali, che sono tipicamente più sicure.

Le credenziali rubate vengono inviate a un indirizzo email utilizzando la steganografia (nascondere o incorporare i dati in un'immagine). Nel corso della nostra ricerca, siamo stati in grado di acquisire due kit di phishing simili: uno per gli utenti Amazon e il secondo per il furto delle credenziali PayPal.

Le tattiche e le tecniche dei due kit erano simili, dal sito web che ospita il kit di phishing e il tipo di informazioni che hanno rubato alle tecniche di mascheramento utilizzate. Entrambi i kit sembrano terminare anche nella stessa fase di verifica dell'utente. Queste somiglianze potrebbero significare che hanno la stessa origine. La somiglianza potrebbe anche essere sostenuta dalla tempistica e dall'ambito degli attacchi che hanno utilizzato questi kit, poiché sono stati consegnati alla stessa vittima.

Figura 1. Catena di infezione dell’attacco di phishing di Heatstroke; notare che la catena di infezione potrebbe cambiare a seconda delle proprietà dell’utente/del comportamento

Fai clic qui per saperne di più su questo attacco di phishing multifase

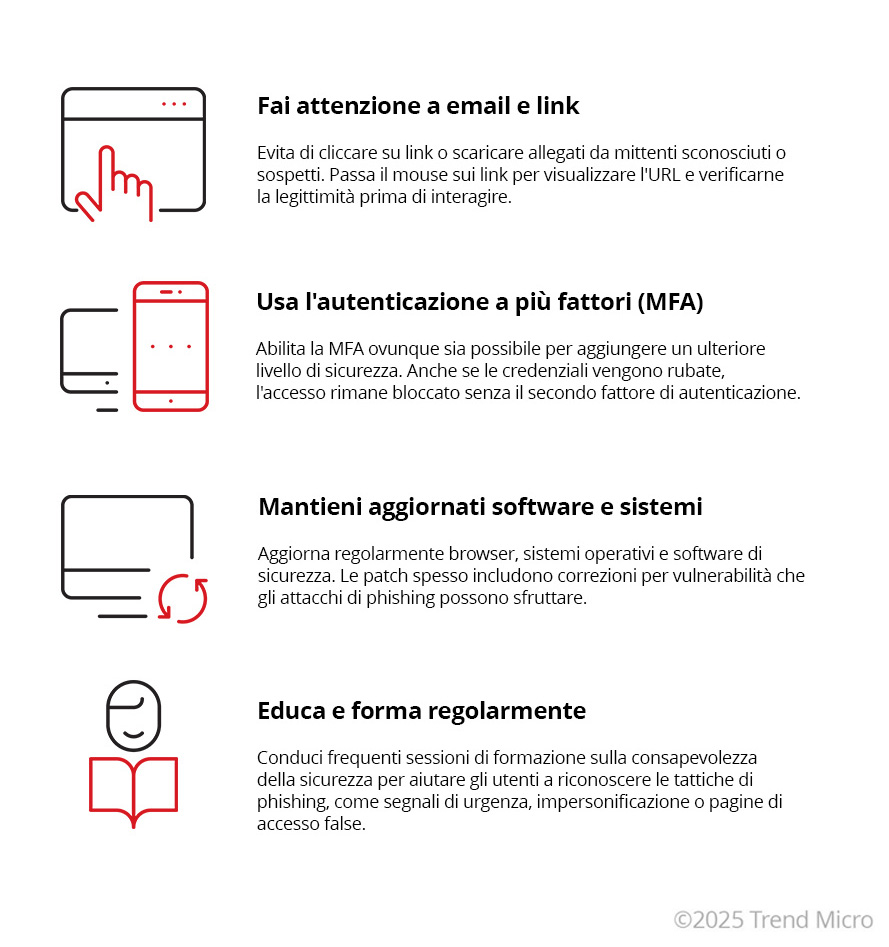

Come si previene il phishing?

Ci sono alcune cose molto specifiche che è possibile fare come individui per proteggersi:

- Abilitare l'autenticazione a due fattori (2FA) su ogni account idoneo

- Usare programmi anti-malware

- Usare i firewall

- Diffidare di pop-up e pop-under

- Diffidare degli allegati di email provenienti da fonti note e sconosciute

- Diffidare di messaggi di testo o IM provenienti da fonti note e sconosciute che desiderano che l'utente clicchi su una destinazione o che contengono una richiesta di informazioni personali

- Non fornire informazioni personali.

Le aziende, oltre alle raccomandazioni di cui sopra, dovrebbero:

- Applicare filtri per le email di phishing e traffico web malevolo a livello di gateway

- Autenticare i mittenti delle email usando un sistema DMARC (Domain-Based Message Authentication, Reporting, and Conformance)

- Filtrare le email di phishing in base al mittente e al contenuto e analizzare URL e allegati alla ricerca di attributi dannosi utilizzando tecniche statiche e dinamiche

- Adottare tecniche di filtraggio avanzate che utilizzano l'intelligenza artificiale (IA) per individuare gli attacchi Business Email Compromise (BEC) e gli attacchi che mirano al furto di credenziali.

- Prevenire gli attacchi interni di phishing con una soluzione di sicurezza integrata nel servizio per la piattaforma di email in cloud o in locale tramite API. Tali soluzioni sono disponibili per i server Microsoft Office 365, Google G Suite, Microsoft Exchange Server e IBM Domino

Soluzione Email Security di Trend Micro

Trend Vision One™ Email and Collaboration Security offre una protezione leader del settore contro le minacce avanzate che prendono di mira le piattaforme di email e collaborazione. Blocca phishing, compromissione delle email aziendali (BEC), ransomware e altri attacchi mirati con il rilevamento delle minacce basato sull'intelligenza artificiale e l'analisi dinamica in sandbox.

Convalidando l'identità del mittente, scansionando URL e allegati in tempo reale e sfruttando tecniche intergenerazionali di difesa dalle minacce, offre visibilità e controllo completi sui canali di comunicazione basati sul cloud.

Informazioni correlate su Pharming

Statistiche ed esempi di phishing via e-mail nel mondo nel 2023

Esplorate la necessità di andare oltre la sicurezza integrata di Microsoft 365 e Google Workspace™ sulla base delle minacce e-mail rilevate nel 2023.

Migliori pratiche di sicurezza e-mail per la prevenzione del phishing

Scoprite le ultime tendenze del phishing e le best practice per la sicurezza delle e-mail per migliorare la vostra sicurezza e-mail e ridurre il rischio informatico.

Articoli correlati

Ricerche correlate