工業控制系統(Industrial Control System,ICS)的導入,讓許多產業的營運變得更有效率。這類系統的效益來自於 IT (資訊技術) 與 OT (營運技術) 之間的彼此連結,進而提昇營運的效率和速度。只可惜,這樣的連結卻也意外地讓 ICS 暴露於網路攻擊的威脅。

保護 ICS 系統對企業來說至關重要,而其中一項需要妥善保護的就是 ICS 端點裝置。在這份「2020 年 ICS 端點威脅報告」(2020 Report on Threats Affecting ICS Endpoints) 當中,我們整理了各種 2020 年 ICS 端點感染最多的威脅種類,希望能協助產業保護這些系統並防範當前及未來的資安問題。

勒索病毒

ICS 勒索病毒 Ransomware 可能造成企業無法控制或查看其生產流程,因為這類攻擊會將各種檔案加密,其中包括這類系統用來產生操作介面的影像與組態設定檔。這將使得企業營運中斷,造成營業損失。此外,受害企業還可能因為遭到勒索而蒙受財務損失,因為越來越多的勒索病毒集團會威脅要公開他們偷到的企業資料。

2020 年,我們偵測到最多的 ICS 勒索病毒變種為:Nefilim、Ryuk、 LockBit 與 Sodinokibi,絕大多數都是來自 9 月至 12 月增加的攻擊案例。

- RYUK – 19.8%

- NEFILIM – 14.6%

- SODINOKIBI – 13.5%

- LOCKBIT – 10.4%

- CRYPTESLA – 7.3%

- BITPAYMER – 5.2%

- EGREGOR – 4.2%

- LOCKY – 4.2%

- MEDUSALOCKER – 3.1%

- BLOCKER – 2.1%

- CRYPCRYPMOD – 2.1%

- CRYPTWALL – 2.1%

- DOPPELPAYMER – 2.1%

- LEDIF – 2.1%

- NETWALKER – 2.1%

- COLDLOCK – 1%

- CONTI – 1%

- EXX – 1%

- WANNACRYPT – 1%

- ZEPPELIN – 1%

圖 1:2020 年攻擊 ICS 的勒索病毒。

資料來源:趨勢科技 Smart Protection Network™ 全球威脅情報網。

挖礦程式

挖礦程式在挖礦時會占用大量的 CPU 資源,嚴重影響 ICS 端點的運作效率,使得 ICS 變得很慢,甚至毫無反應,連帶讓企業無法控制或檢視生產流程。尤其若被感染的電腦 CPU 效能原本就不強,或是使用老舊的作業系統,情況就更加嚴重,而這類電腦在工業環境其實相當普遍。

2020 年,我們在 ICS 上偵測到最多的挖礦程式是因駭客入侵而被植入的 MALXMR。此程式通常透過無檔案方式安裝,不過我們自 2019 年起便開始發現有 MALXMR 會透過 EternalBlue(永恆之藍) 來散布。

- MALXMR – 51.9%

- WORM_COINMINER – 15.4%

- TOOLXMR – 15.4%

- CRYPTONIGHT – 4.8%

- ETHEREUM – 3.8%

- COINHIVE – 2.9%

- BITMINER – 1.0%

- BTCMINER – 1.0%

- OTHERS – 4.0%

圖 2:2020 年攻擊 ICS 的挖礦程式。

資料來源:趨勢科技 Smart Protection Network™ 全球威脅情報網。

CONFICKER

最早在 2008 年出現的 Conficker 至今已有超過十年的歷史,但仍是一項持續存在的威脅,我們仍經常可以偵測到。由於蠕蟲感染的擴散速度相當快,因此不易控制,尤其是像 Conficker 這種具備多重散布途徑的蠕蟲,包括:網路漏洞攻擊、隨身碟及暴力破解登入密碼。

Conficker 最早已知是經由 Windows 的 MS08-067 漏洞來大量散布。不過 Windows 10 和 Windows 7 作業系統並未受到 MS08-067 漏洞影響,但我們 2020 年的偵測資料卻顯示絕大多數感染 Conficker 的電腦都使用這兩種作業系統。這表示那些 ICS 上偵測到的案例是經由隨身碟或是透過字典攻擊方式暴力登入系統共用資料夾 (ADMIN$) 所導致。

- Windows 10 (10.0) – 55.0%

- Windows 7 Ultimate Professional Service Pack 1 (6.1) – 39.7%

- Microsoft Windows XP Professional Service Pack 3 (5.1) – 2.7%

- Microsoft Windows Server 2008 Server 4.0, Enterprise Edition Service Pack 1 (6.1) – 1.3%

- Microsoft Windows Server 2008 Server 4.0 Service Pack 1 (6.1) – 0.3%

- Microsoft Windows Server 2012 Server 4.0 (6.3) – 0.3%

- Microsoft Windows XP Professional Service Pack 3, v.6419 (5.1) – 0.3%

- Windows 8 Professional (6.3) – 0.3%

圖 3:偵測到 Conficker 的 ICS 端點裝置作業系統。

資料來源:趨勢科技 Smart Protection Network™ 全球威脅情報網。

老舊惡意程式

老舊惡意程式和 Conficker 一樣都歷史久遠,但仍經常出現在 ICS 系統上。這類老舊的蠕蟲會因為企業使用 USB 隨身碟在不相連的網路之間傳輸檔案和資料而有機會散播。另一個可能的原因是企業使用未經過掃描的隨身碟來製作系統備份或待機電腦映像。

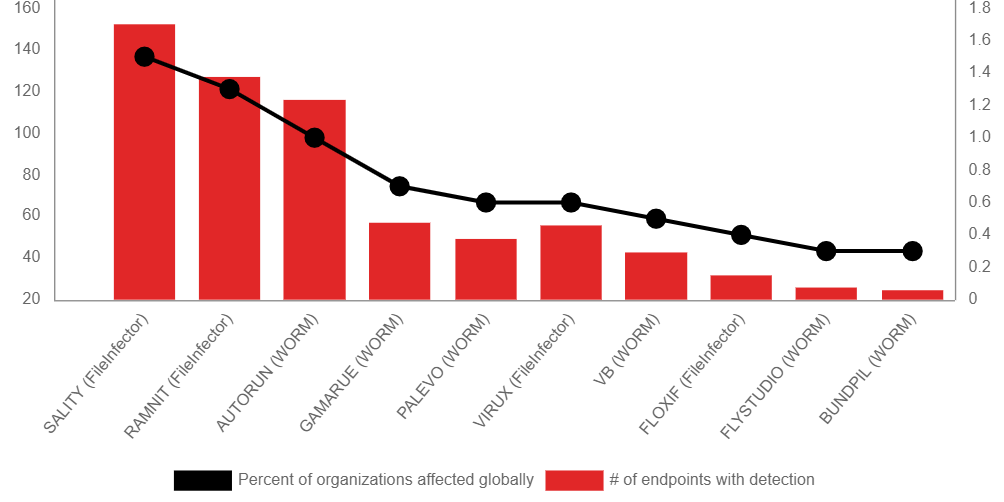

2020 年,我們偵測到最多的老舊惡意程式變種為:Sality、Ramnit 和 Autorun。儘管它們的背後或許並非一些知名駭客集團,但當工業網路出現這類蠕蟲,代表企業在資料備份與隨身碟管理的安全上出了狀況。

ICS 端點裝置正面臨新、舊威脅的雙重夾擊,如需更多有關這類威脅的研究發現以及我們的防範建議,請參閱我們的「2020 年 ICS 端點威脅報告」(2020 Report on Threats Affecting ICS Endpoints)。

◼原文出處:2020 REPORT: ICS ENDPOINTS AS STARTING POINTS FOR THREATS