The Sprawling Reach of Complex Threats - Rapporto sulla sicurezza

Minacce complesse e persistenti hanno contraddistinto il panorama della cybersecurity nel 2019. Gli attacchi ransomware hanno trovato un target negli obiettivi di alto profilo, mentre le truffe di phishing hanno escogitato nuovi sotterfugi. Le vulnerabilità in un protocollo software ampiamente utilizzato sono state messe in forte rilievo, mentre le minacce ai servizi e agli strumenti di terze parti hanno evidenziato l'importanza della sicurezza in tutti i nodi di una supply chain.

Il nostro rapporto annuale sulla sicurezza esamina queste e altre importanti questioni di sicurezza emerse nell'ultimo anno e fornisce approfondimenti per aiutare le aziende a navigare in un panorama di minacce sempre più precario.

Ransomware

Obiettivi di alto profilo

A parte il settore sanitario, perennemente colpito, i settori pubblico e dell'istruzione hanno particolarmente subito l'approccio più mirato degli operatori di ransomware. Negli USA, in particolare, i ransomware hanno colpito vittime di alto profilo come le città di California, Georgia, Michigan, Maryland e Florida nonché distretti scolastici pubblici in Louisiana, in cui i problemi hanno portato a uno stato di emergenza.

Un probabile contributo a questa tendenza è stato dato dalla volontà di molte organizzazioni di pagare i riscatti in modo tale da accelerare il ripristino di dati e sistemi. Questa inclinazione potrebbe persino essere stata rafforzata dalla loro copertura assicurativa contro gli attacchi ransomware. Ad esempio, una contea dell'Indiana, dopo una paralisi operativa dovuta a un ransomware, ha accettato di pagare un riscatto a sei cifre, oltre tre quarti del quale era coperto dalla compagnia assicurativa della contea.

Importi del riscatto richiesti dagli aggressori, pagati dall'organizzazione vittima e coperti dalla compagnia assicurativa nel caso della Contea di LaPorte, Indiana

Funzionalità Sly

Sembrava che i cybercriminali avessero trovato una base più solida nel targeting selettivo piuttosto che nella creazione di nuove forme di ransomware. Sebbene vi sia stato un aumento rispetto all'anno precedente, anche se lieve, nei nostri rilevamenti di minacce legate ai ransomware durante il 2019, il numero di nuove famiglie è stato meno della metà rispetto al 2018.

Nonostante il numero relativamente basso, tuttavia, le nuove famiglie di ransomware ne comprendevano alcuni che presentavano caratteristiche notevoli oltre alla consueta crittografia dati.

Confronto annuale del numero di rilevamenti di minacce correlate ai ransomware

Confronto annuale del numero di rilevamenti di nuove famiglie di ransomware

MAZE

Può copiare automaticamente tutti i file colpiti su server controllati dall'operatore

SNATCH

Può forzare il riavvio dei computer Windows in modalità provvisoria in modo da bypassare il software di sicurezza ed evitare il rilevamento

ZEPPELIN

Può terminare vari processi e dispone di richieste di riscatto personalizzate per il target

Famiglie di ransomware degne di nota emerse nel 2019

Minacce via Email

Truffe di phishing

L'uso diffuso da parte delle aziende di Microsoft Office 365, che ha superato i 200 milioni di utenti attivi mensili lo scorso anno, ha continuato a motivare i truffatori a lanciare campagne di phishing che falsificavano la suite di software, in particolare il componente email, Outlook. Ciò si è riflesso nel numero di URL univoci relativi a Office 365 che abbiamo bloccato, raddoppiato rispetto all'anno precedente.

Tuttavia, il numero crescente di utenti aziendali che passano a Slack e ad altre piattaforme di messaggistica più recenti in alternativa all'email potrebbe aver contribuito al calo dei nostri rilevamenti di URL globali correlati al phishing.

Confronto annuale degli URL di phishing univoci correlati a Office 365 bloccati

Confronto annuale del numero di istanze di accesso bloccato a URL di phishing non univoci (ad esempio, tre istanze di accesso bloccato allo stesso URL sono state conteggiate come tre)

Con le aziende sempre più diffidenti verso le minacce di phishing, che tradizionalmente arrivano tramite email, i truffatori hanno continuato a escogitare nuovi modi per indurre le vittime a fornire le proprie informazioni sensibili.

Abuso dell'estensione web SingleFile

Copie identiche di pagine di accesso autentiche create utilizzando l'estensione inducono le vittime a inserire le loro credenziali.

Compromissione delle password una tantum (OTP)

Una falsa pagina di banking online induce le vittime a immettere le proprie credenziali e gli OTP.

Dirottamento dei risultati di ricerca Web

I risultati di ricerca di Google avvelenati reindirizzano le vittime a una pagina di phishing.

Personalizzazione delle pagine "404 Not Found"

Le pagine di errore si presentano come moduli di accesso per rubare le credenziali delle vittime.

Nuove tecniche utilizzate nelle campagne di phishing nel 2019

Tentativi di BEC

Il business email compromise (BEC) è uno schema di ingegneria sociale che in genere implica l'imitazione di una persona autorevole in un'organizzazione per indurre un altro membro a trasferire fondi in un conto fraudolento. Nel 2019, le prime cinque posizioni contraffatte nei tentativi di BEC che abbiamo rilevato erano infatti di alto livello. Ma tra le prime cinque posizioni mirate, insieme ai soliti dirigenti finanziari, c'erano contabile e professore, a conferma della nostra previsione di sicurezza per il 2019 secondo cui i truffatori BEC avrebbero preso di mira anche dipendenti di livello inferiore nella gerarchia aziendale. Questo è parso il caso in particolare nel settore dell'istruzione, in cui sono stati segnalati numerosi attacchi BEC nell'ultimo anno.

Distribuzione delle posizioni prese di mira dai tentativi BEC rilevati nel 2019

VULNERABILITÀ

Difetti RDP

BlueKeep, una vulnerabilità critica (CVE-2019-0708) nel Remote Desktop Protocol (RDP) di Microsoft, ha fatto notizia per la sua "wormability", che potrebbe consentire la rapida diffusione di malware in un modo simile a quello con cui WannaCry ha infettato i sistemi di tutto il mondo nel 2017. Se sfruttato con successo, BlueKeep, che colpisce i sistemi legacy Windows 7, Windows 2003, Windows Server 2008 R2, Windows Server 2008 e Windows XP, potrebbe essere utilizzati per attacchi con esecuzione di codici in remoto.

Un exploit BlueKeep è stato riscontrato in una campagna che ha installato e garantito la persistenza di miner di criptovaluta dannosi. Ma mentre questa campagna non ha mostrato la capacità di auto-propagazione che BlueKeep avrebbe dovuto agevolare, Microsoft ha sostenuto che gli exploit futuri potrebbero provocare più danni e ha ribadito l'importanza di correggere i sistemi vulnerabili. Nonostante la gravità di BlueKeep, tuttavia, più di 800.000 sistemi vulnerabili sono stati ancora trovati senza patch due mesi dopo la sua divulgazione.

Numero di vulnerabilità divulgate relative a RDP da maggio a dicembre 2019

Se non altro, la scoperta di BlueKeep ha attirato l'attenzione sulle vulnerabilità RDP, diverse delle quali sono state divulgate sulla sua scia. RDP consente alle aziende di operare con una maggiore flessibilità tramite l'accesso remoto, ma un exploit riuscito potrebbe annullare questo vantaggio, consentendo ai cybercriminali di assumere il controllo dei sistemi aziendali.

Botnet IoT

Affrontare le vulnerabilità è rimasta una delle sfide affrontate da Internet of Things cose (IoT), dato che i dispositivi di patching potrebbero essere piuttosto lenti e problematici. I cybercriminali lo sapevano fin troppo bene nel 2019, come dimostra la prevalenza delle botnet IoT che utilizzavano le stesse vulnerabilità vecchie e conosciute negli exploit.

| Echobot | Hakai | Mirai | Momentum | Neko | Yowai | ||

| CVE-2014-8361 (router Realtek basati su SDK) | |||||||

| CVE-2016-6277 (router Netgear R6400 e R7000) | |||||||

| CVE-2017-17215 (router Huawei HG532) | |||||||

Tre vulnerabilità utilizzate da diverse botnet IoT nel 2019

Le botnet IoT sono anche note per attacchi di forza bruta, in cui provano un gran numero di ipotesi di credenziali di accesso consecutive per ottenere l'accesso a dispositivi non sicuri. In genere, usano nomi utente e password trapelati, comuni o addirittura predefiniti per i loro tentativi di forza bruta, sfruttando l'incapacità di molti utenti IoT di modificare e aggiornare le credenziali dei propri dispositivi. Nel 2019, il numero di accessi con forza bruta che abbiamo rilevato è stato quasi il triplo del numero corrispondente nel 2018.

Confronto annuale del numero di eventi in entrata e in uscita attivati che coinvolgono accessi con forza bruta

ATTACCHI ALLA SUPPLY CHAIN

Compromissione di siti di e-commerce

Gli attacchi alla supply chain, che compromettono un servizio o un'organizzazione attraverso un partner esterno o il fornitore di terze parti che ha accesso ai dati, hanno guadagnato importanza grazie a campagne che coinvolgono un consorzio di gruppi di hacker chiamato Magecart. Solitamente, questi gruppi compromettono i siti Web di e-commerce andando alla caccia dei carrelli della spesa di terze parti per rubare i dati delle carte di pagamento dei clienti.

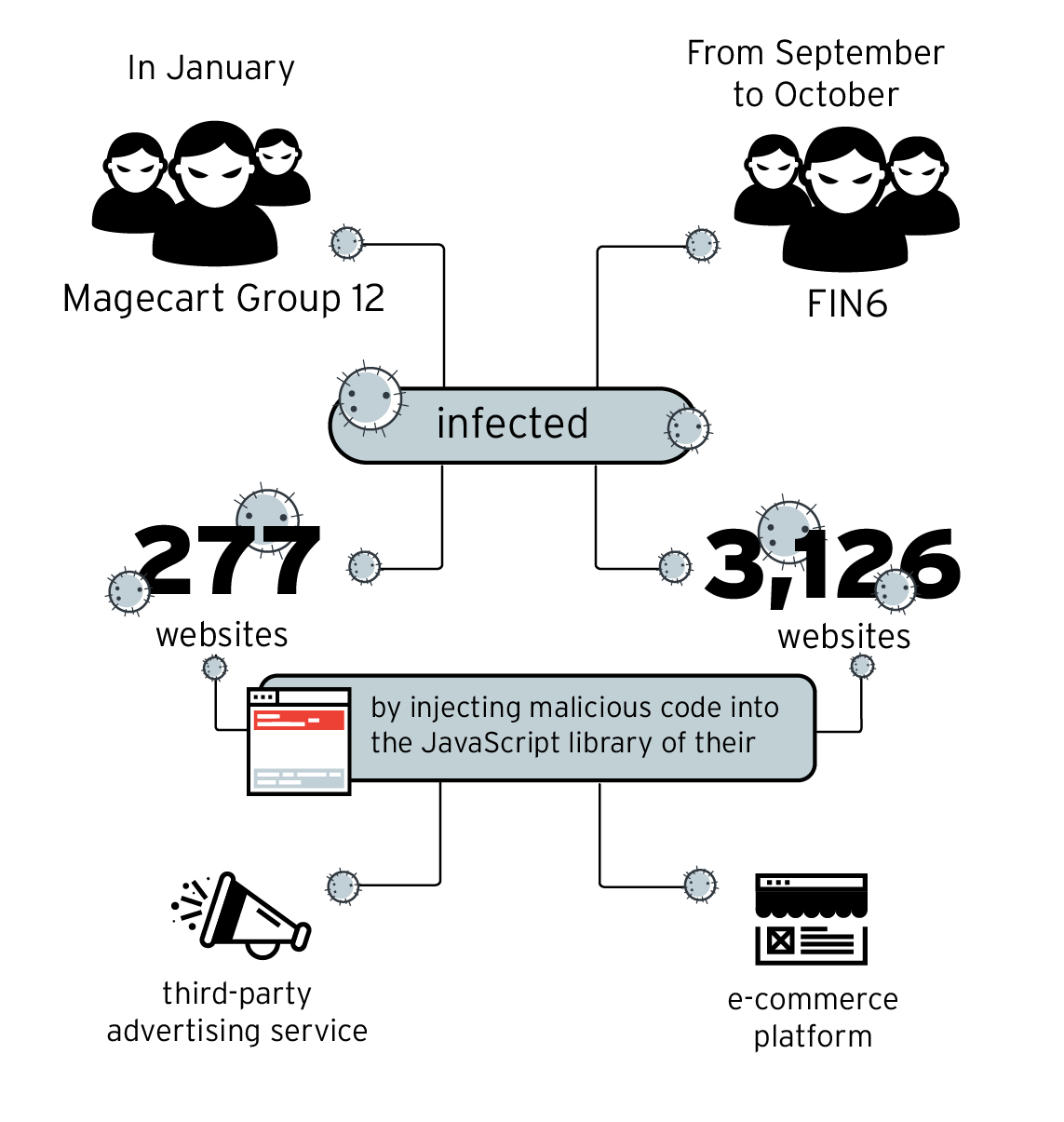

Uno di questi gruppi è Magecart Group 12, che ha infettato centinaia di siti di e-commerce attaccando prima il fornitore di servizi pubblicitari di terze parti. Un altro è FIN6, che ha compromesso migliaia di negozi online ospitati su una popolare piattaforma di e-commerce.

Campagne di compromissione di siti di e-commerce realizzate da Magecart Group 12 e FIN6 nel 2019

Minacce agli strumenti di sviluppo software

I cybercriminali possono minare la pipeline di sviluppo di un'azienda interferendo con una parte della sua supply chain software. Ed eventuali lacune negli strumenti e nelle piattaforme DevOps, che ottimizzano lo sviluppo e la distribuzione di software, potrebbero consentire loro di raggiungere questo obiettivo.

Kubernetes, un sistema di orchestrazione di container, ha rivelato una vulnerabilità di alta gravità nella propria interfaccia delle righe di comando che potrebbe consentire a un utente malintenzionato di utilizzare un contenitore dannoso per creare o sostituire i file in una workstation colpita. E abbiamo scoperto difetti in Jenkins, un server di automazione, compreso uno che potrebbe consentire l'esecuzione di codici in remoto e altri quattro che potrebbero portare al furto di credenziali utente sensibili. Sono stati inoltre trovati infetti più di 2.000 host sulla piattaforma container Docker, a causa di un worm miner di criptovaluta.

Panorama delle minacce

Confronto semestrale del numero di minacce email, file e URL bloccate nel 2019

Confronto semestrale del numero di eventi fileless bloccati nel 2019

Confronto semestrale del numero di app Android dannose bloccate nel 2019

Per essere in grado di contrastare queste e altre minacce complesse e persistenti, le aziende devono scegliere soluzioni in grado di rilevare le attività dannose attraverso gateway, reti, server ed endpoint. Devono prendere in considerazione una strategia multistrato, abbinata alle best practice del settore, per affrontare le lacune in termini di sicurezza e prevenire gli attacchi cyber che potrebbero avere un impatto sulle operazioni, la reputazione e i profitti.

Per ulteriori approfondimenti sui principali problemi di cybersecurity del 2019 e le relative soluzioni, leggi il nostro rapporto completo "The Sprawling Reach of Complex Threats".

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Ultime notizie

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026

The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026 Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One