Calibrating Expansion: Report annuale sulla cybersecurity 2023

Calibrating Expansion

Report annuale sulla cybersecurity 2023

La nostra attività continua di sorveglianza e ricerca sul panorama delle minacce nel 2023 ha visto emergere modelli che suggeriscono la tendenza dei cyber criminali a dare priorità alla sostanza piuttosto che alle dimensioni, sfruttando superfici di attacco in espansione. I dati dei nostri clienti mostrano un deciso aumento dei rilevamenti degli endpoint, il che suggerisce l'attitudine, degli autori delle minacce, a pianificare le loro operazioni su una gamma più ristretta di obiettivi e ad abbandonare quindi il tradizionale attacco big-batch. Questo approccio permette quindi di focalizzare l'attenzione su vittime da profili mirati e ottenere il massimo guadagno con il minimo sforzo. Mentre continuano a raddoppiare le tecniche collaudate di attacco con la scoperta di nuovi modi per abusare di processi legittimi a fini furtivi, i cyber criminali stanno anche delegando e semplificando le operazioni, apportando rapide sostituzioni ai takedown, il che si traduce in schemi costanti, più audaci e più operativi. I SOC e le imprese hanno il compito di affinare i propri processi e protocolli per fare in modo che le proprie difese siano in grado di combattere la persistenza con efficacia.

Il nostro report annuale sulla cybersecurity presenta le storie più importanti del 2023, insieme ai dati salienti della nostra telemetria e agli approfondimenti di esperti sulle minacce che coprono temi quali ransomware, cloud e aziende di tipo enterprise, panorama del rischio e le minacce APT (Advanced Persistent Threats).

* * *

CAMPAGNE

Le organizzazioni criminali informatiche ampliano la portata e migliorano l’efficienza

Le minacce APT stanno sferrando colpi su più fronti, dove alcuni gruppi raddoppiano la posta sulle tecniche collaudate mentre altri si espandono esplorando nuove tattiche.

APT34 continua a sviluppare routine semplici che permettono di creare rapidamente nuovi malware al fine di implementare cicli di attacchi futuri. Nel frattempo, Pawn Storm ha lanciato una campagna di phishing contro vari governi in Europa che può essere collegata ad alcuni attacchi di tipo "Net-NTLMv2 hash relay". Anche Void Rabisu sta rendendo la backdoor principale del suo malware ROMCOM più efficiente e pericolosa: in primis, hanno ridotto il software al minimo, con componenti aggiuntivi specifici per i loro obiettivi, il tutto mentre l'organizzazione criminale invade aree solitamente associate a gruppi APT, tipicamente ritenuti state-sponsored.

Nel frattempo, Earth Lusca ha ampliato il suo arsenale Linux con la backdoor SprySOCKS, Earth Eastries utilizza Zingdoor come parte della sua procedura per garantire che la backdoor non possa essere facilmente disinnescata. In parallelo, la combinazione di PowerShell downgrade attacks e sideloading DLL viene utilizzata per eludere il rilevamento.

L'efficienza con cui i gruppi criminali informatici si stanno evolvendo e adattando suggerisce che stanno costruendo un settore non tanto diverso dalle organizzazioni tradizionali in termini di dimensioni, ricavi e operazioni. Il nostro studio condotto all'inizio di quest'anno descrive in dettaglio in che modo le imprese di cybercriminalità operano negli stessi contesti delle imprese tradizionali.

RANSOMWARE

Le gang di ransomware migliorano le loro attività operative con tattiche efficienti, schemi più audaci e scambi rapidi

I gruppi ransomware stanno preferendo la qualità invece che la quantità: nel 2023, sono state osservate diverse famiglie che massimizzavano la crittografia remota e intermittente, nonché abusavano di macchine virtuali non monitorate per aggirare i sistemi di Endpoint Detection and Response (EDR).

Crittografia remota

Rilevata in

• Akira

• BlackCat

• BlackMatter

• LockBit

• Royal

Crittografia intermittente

Rilevata in

• NoEscape

• Ransomware Play

• BlackBasta

• Agenda

• BlackCat

Abuso di VM per bypassare EDR

Rilevato in

• Akira

• BlackCat

I gruppi cybercriminali pianificano inoltre attacchi sempre più audaci. Tra i gruppi prolifici che sono stati tra i più attivi nel 2023 troviamo: Clop che ha sfruttato importanti vulnerabilità e BlackCat che ha lanciato una nuova variante, rendendo pubblica la sua estorsione e sfruttando il requisito di divulgazione entro 4 giorni per incentivare la vittima a comunicare più rapidamente con gli aggressori. Sono in corso anche rapidi cambiamenti: Dopo la rimozione di Qakbot, BlackBasta si è rivolto a Pikabot, affiliato di Water Curupira, per lanciare una campagna di spam.

Nel frattempo, un attore di primo piano come Cerber è riemerso sfruttando la vulnerabilità di Atlassian Confluence per distribuire il suo payload e gli infostealers già noti RedLine e Vidar ora stanno anche distribuendo payload di ransomware. Questa procedura suggerisce che, gli attori delle minacce che si celano dietro di loro, stanno rendendo le loro tecniche multifunzionali. Anche se nel 2023 il grande attore del mondo del crimine informatico LockBit ha continuato a lanciare attacchi di alto profilo, l'organizzazione fatica a mantenere la sua "leadership" dopo aver sofferto di diversi problemi logistici, tecnici e di reputazione. Con l'arrivo del nuovo anno, ha lanciato una nuova versione nel tentativo di mantenere il suo ruolo di rilievo.

MINACCE EMERGENTI

L’intelligenza artificiale apre la strada ai cyber criminali dilettanti, creando nuovi campi di azione per gli attori esperti

Il pericolo imminente delle minacce emergenti risiede nelle innovazioni che consentono transazioni e processi quotidiani: Le API (Application Programming Interfaces) espongono continui rischi di sicurezza che possono essere sfruttati da soggetti malintenzionati. La tecnica Berkley Packet Filtering del BPF-enabled malware si affaccia all'orizzonte, mentre la nostra ricerca approfondita degli exposed container rivela significanti lacune di sicurezza. La sicurezza complessiva dei fornitori è sotto la lente d'ingrandimento poiché la distributed energy generation (DEG) cresce in maniera rilevante, così come il protocollo Message Queuing Telemetry Transport (MQTT).

Nonostante i large language models presentino ancora ampie limitazioni nell'automazione completa relativa alla creazione di malware, la velocità di apprendimento da input precedenti è promettente in termini di adattabilità e miglioramento dell'efficienza. Anche se richiede ancora uno sforzo significativo in termini di ingegneria dei prompt, gestione degli errori, messa a punto del modello e supervisione umana per produrre un output utilizzabile, l'utilizzo dell'AI rende ai cyber criminali tutto pericolosamente più facile poiché le barriere precedenti, come la lingua e l'abilità di codifica, sono praticamente abbattute.

L'intelligenza artificiale nel 2023, tuttavia, si è rivelata una grande promessa per il social engineering: l'automazione offerta si è rivelata molto utile nello scavare tra set di dati alla ricerca di informazioni fruibili, mentre l'IA generativa ha praticamente annullato le difficoltà legate alle operazioni di phishing con messaggi convincenti e privi di errori, nonché deepfake audio e video persuasivi.

42%

Delle organizzazioni di tipo enterprise intervistate utilizza attivamente l'intelligenza artificiale nelle proprie attività*

40%

Degli intervistati afferma che le proprie organizzazioni aumenteranno gli investimenti nel settore dell'intelligenza artificiale**

1 su 5

Le organizzazioni segnalano un divario di competenze nell'utilizzo dell'intelligenza artificiale o degli strumenti di automazione*

*Indice IBM Global AI Adoption 2023

**Lo stato dell'IA nel 2023: Sondaggi globali McKinsey

PANORAMA DEL RISCHIO

I cyber criminali massimizzano l’interconnettività post-pandemia e abusano di strumenti legittimi

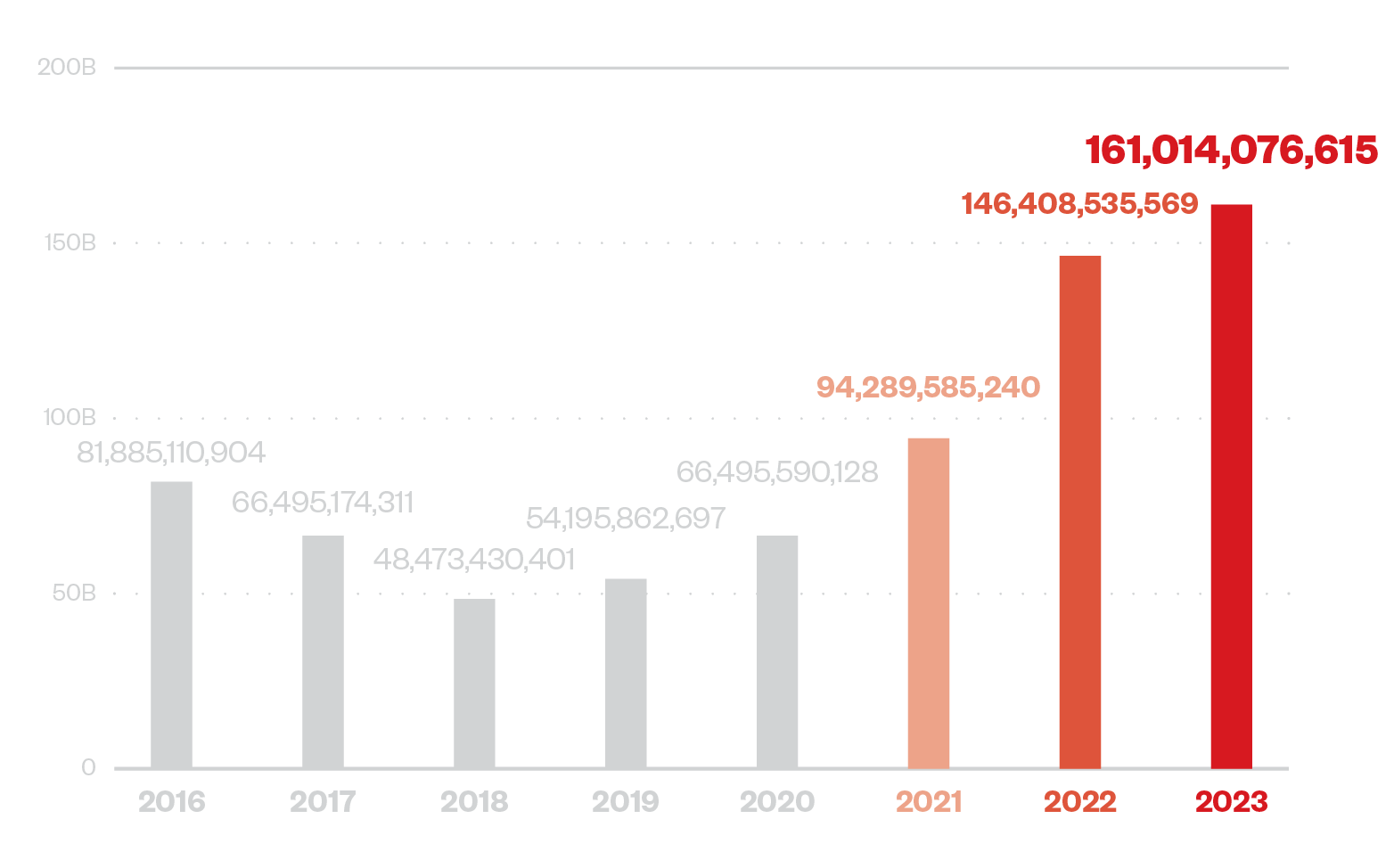

Nel 2023 è continuata la drammatica ascesa del numero di minacce complessive bloccate dagli Smart Protection Network (SPN), segnando un nuovo picco sulla tendenza rialzista iniziata durante la pandemia. Uno sguardo più attento alla tendenza al ribasso dei early detection filters (Email Reputation Service, Web Reputation Service) suggerisce che i cyber criminali potrebbero ridurre il loro interesse verso obiettivi più ampi per concentrarsi su una migliore infiltrazione, come dimostra il continuo aumento dei rilevamenti degli endpoint (File Reputation Service).

ERS

2022 79,9 miliardi ↑

2023 73,9 miliardi ↓

WRS

2022 2,5 miliardi ↓

2023 2,4 miliardi ↓

FRS

2022 60,9 miliardi ↑

2023 82,1 miliardi ↑

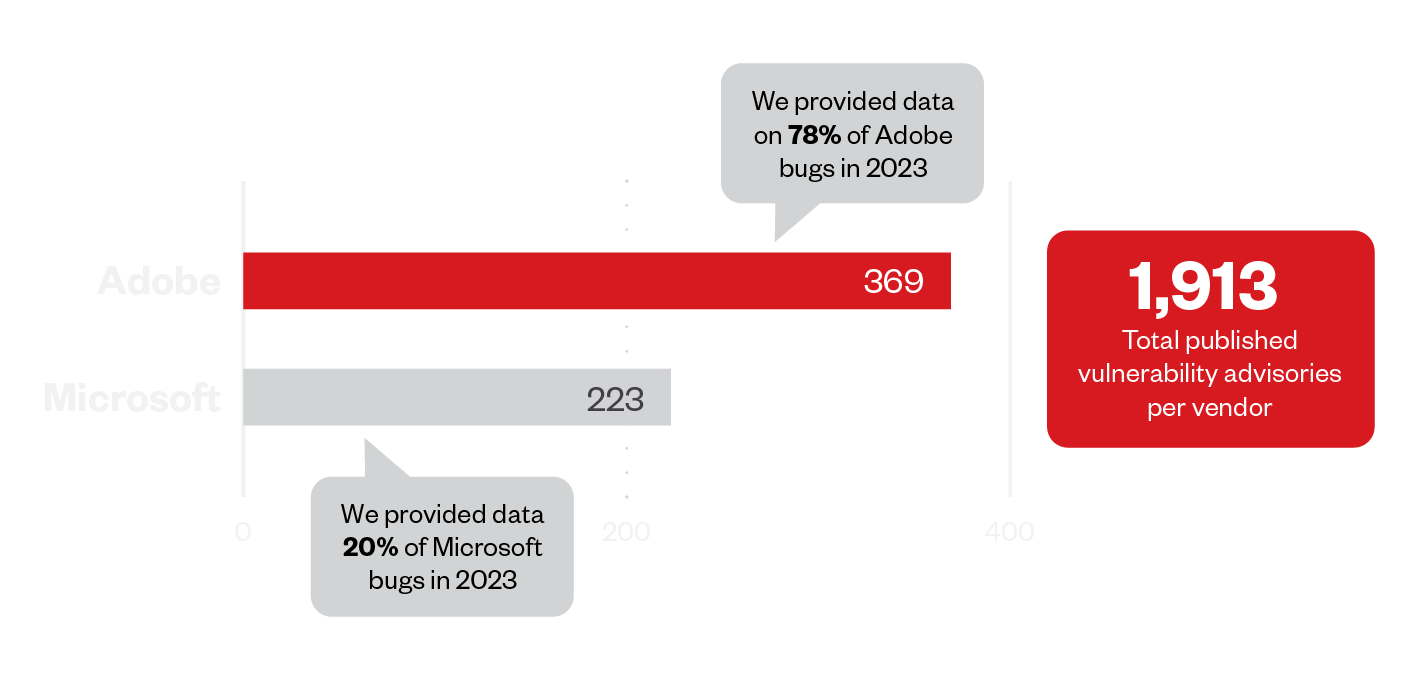

Le vulnerabilità rimangono una grande preoccupazione per i SOC poiché le notizie del 2023 hanno evidenziato l'utlizzo improprio dei servizi di interscambio file, mentre i sistemi di autenticazione a più fattori possono essere aggirati come nel caso degli attacchi EvilProxy. Anche piattaforme di messaggistica note come Skype e Teams vengono utilizzate dai cyber criminali, in questo caso DarkGate, per inviare alle vittime script di caricamento VBA.

Nel frattempo, gli autori delle minacce abusano di processi legittimi, come nel caso dell'uso improprio di aspnet_compiler.exe da parte di AsyncRAT. Anche gli infostealer RedLine e Vidar, oltre a un attacco che suggerisce il ritorno di Genesis Market, stanno abusando della firma del codice EV per eludere la difesa. Dati personali e utilizzabili come portafogli crittografici e credenziali del browser e della posta continuano a essere l'obiettivo principale dei criminali informatici. I data shop nel dark web rimarranno un punto fermo, con RedLine e Vidar che risultano in cima ai livelli di popolarità in the wild. Gli individui e le organizzazioni dovrebbero massimizzare gli strumenti che aiutano a mantenere i propri dati e la propria identità al sicuro poiché la vita post-pandemia porta la maggior parte delle transazioni online.

IL PANORAMA DELLE MINACCE IN BREVE

161014076615

NUMERO COMPLESSIVO DI MINACCE BLOCCATE NEL 2023

73,8B

MINACCE TRAMITE EMAIL BLOCCATE

2,3 miliardi

URL DANNOSI BLOCCATI

82,1 miliardi

FILE DANNOSI BLOCCATI

87,5 miliardi

QUERY DI EMAIL REPUTATION

4.1T

QUERY SULLA REPUTAZIONE DELL'URL

2.3T

QUERY DI FILE REPUTATION

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Ultime notizie

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

- The Devil Reviews Xanthorox: A Criminal-Focused Analysis of the Latest Malicious LLM Offering

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026

The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026 Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One