Calibrage de l'expansion: Rapport annuel sur la cybersécurité 2023

Calibrage de l'expansion

Rapport annuel sur la cybersécurité 2023

Notre surveillance et nos recherches continues sur le paysage des menaces en 2023 ont montré des tendances suggérant que les cybercriminels apprennent à donner la priorité à la substance plutôt qu'à la taille, en profitant de l'expansion de la surface d'attaque. Nos données clients montrent une augmentation des détections d'endpoints qui suggèrent que les acteurs des menaces calibrent leurs opérations pour s'écarter des attaques massives et se concentrer plutôt sur un éventail de cibles plus restreint, mais avec des profils de victimes plus élevés pour un gain maximum avec un minimum d'effort. Alors qu'ils continuent de redoubler d'efforts sur des techniques éprouvées et de trouver davantage de moyens d'abuser des processus légitimes afin d'assurer leur furtivité, ils délèguent et simplifient également les opérations, en effectuant des substitutions rapides face aux démantèlements. Cela se traduit par des projets constants, plus audacieux et plus opérationnels. Les SOC et les entreprises doivent affiner leurs processus et protocoles pour que leurs défenses soient capables de lutter efficacement contre la persistance.

Notre rapport annuel sur la cybersécurité présente les événements les plus marquants de 2023, ainsi que les données exploitables de notre télémétrie et les informations d'experts sur les menaces qui couvrent les ransomwares, le cloud et les systèmes d'entreprise, le paysage des risques et les menaces persistantes avancées (APT).

* * *

CAMPAGNES

Les organisations de cybercriminalité élargissent leur champ d'action et améliorent leur efficacité

Les menaces persistantes avancées portent un double coup dur, car certains gangs doublent la mise sur des techniques éprouvées tandis que d'autres se développent et explorent de nouvelles tactiques.

APT34 continue de compenser les routines simples en créant rapidement de nouveaux malwares et outils lui permettant de déployer des cycles successifs. Pendant ce temps, Pawn Storm a lancé une campagne de phishing d'identifiants contre divers gouvernements en Europe qui peut être liée à certaines des campagnes de relais de hachage Net-NTLMv2. Void Rabisu rend également sa porte dérobée ROMCOM, son principal malware, plus affûté et plus redoutable : ils l'ont simplifiée, avec des composants supplémentaires adaptés spécifiquement à ses cibles, tout en empiétant sur des zones cibles habituellement associées aux groupes de menaces persistantes avancées qui sont généralement considérés comme parrainés par l'État.

Pendant ce temps, Earth Lusca a étendu son arsenal Linux avec la porte dérobée SprySOCKS, et Earth Eastries utilise Zingdoor dans le cadre de sa routine pour garantir que la porte dérobée ne peut pas être facilement déballée. Les attaques de rétrogradation PowerShell et de nouvelles combinaisons de chargement latéral de DLL sont utilisées pour échapper à la détection.

L'efficacité avec laquelle les groupes cybercriminels évoluent et s'adaptent suggère qu'ils construisent une industrie qui n'est pas sans rappeler les organisations traditionnelles en termes de taille, de revenus et d'opérations. Notre étude réalisée plus tôt cette année détaille comment les entreprises impliquées dans la cybercriminalité opèrent dans les mêmes cadres que les entreprises traditionnelles.

RANSOMWARE

Les gangs de ransomwares améliorent leurs opérations grâce à des tactiques efficaces, à des projets plus audacieux et à des échanges rapides

Les groupes de ransomwares travaillent plus intelligemment plutôt que plus dur : En 2023, on a observé que plusieurs familles maximisaient le chiffrement à distance et intermittent, et abusaient des machines virtuelles non surveillées pour contourner l'EDR (Endpoint Detection and Response).

Chiffrement à distance

Observé dans

• Akira,

• BlackCat,

• BlackMatter,

• LockBit,

• Royal

Chiffrement intermittent

Observé dans

• NoEscape

• Ransomware Play

• BlackBasta

• Agenda

• BlackCat

Utilisation abusive de VM pour contourner l'EDR

Observé dans

• Akira

• BlackCat

Les gangs lancent également des attaques plus audacieuses : Les groupes prolifiques étaient parmi les plus actifs en 2023 : Clop a exploité des vulnérabilités majeures et BlackCat a lancé une nouvelle variante, tout en rendant son extorsion publique en tirant parti de l'exigence de divulgation de quatre jours de la Security and Exchange Commission pour inciter sa victime à communiquer plus rapidement avec eux. Ils font également des pivots rapides : Après le retrait de Qakbot, BlackBasta s'est tourné vers Pikabot de Water Curupira pour lancer une campagne de spam.

Pendant ce temps, l'acteur majeur Cerber a réapparu en exploitant la vulnérabilité Atlassian Confluence pour déployer sa charge utile, tandis que les voleurs d'informations déjà connus RedLine et Vidar abandonnent désormais les charges utiles de ransomware eux aussi, ce qui suggère que les acteurs de menaces qui se cachent derrière eux rendent leurs techniques polyvalentes. Alors que le gros poisson LockBit a continué à lancer des attaques très médiatisées en 2023, le gang a du mal à préserver sa gloire d'antan après avoir souffert de plusieurs problèmes logistiques, techniques et de réputation. À mesure que la nouvelle année approchait, ils ont lancé une nouvelle version dans le but de rester pertinents.

MENACES ÉMERGENTES

L'IA ouvre la voie aux cybercriminels amateurs, créant de nouveaux terrains de jeu pour les acteurs chevronnés

Le danger imminent des menaces émergentes réside dans les innovations qui permettent les transactions et processus quotidiens de l'entreprise : Les interfaces de programmation d'applications (API) sont confrontées à plusieurs menaces de sécurité qui peuvent être exploités par des acteurs malveillants. Le filtrage de paquets Berkley des malwares compatibles BPF pourrait être aperçu à l'horizon, tandis que notre analyse approfondie des registres de conteneurs exposés a révélé d'importantes failles de sécurité. La sécurité globale des fournisseurs est scrutée à la loupe à mesure que la production d'énergie distribuée (DEG) prend de plus en plus d'importance, ainsi que le Message Queuing Telemetry Transport (MQTT).

Même si les grands modèles de langage présentent encore d'importantes limites en matière d'automatisation complète de la création de malware, la capacité à apprendre rapidement à partir des prompts précédents est prometteuse en matière d'adaptabilité et d'amélioration de l'efficacité à l'avenir. Même s'il faut encore déployer d'importants efforts en matière d'ingénierie des prompts, de gestion des erreurs, d'affinage du modèle et de supervision humaine pour produire un résultat utilisable, avec l'IA, il est dangereusement plus facile de devenir un cybercriminel, car les barrières précédentes, comme les compétences en langage et en codage sont pratiquement levées.

Toutefois, en 2023, l'IA s'est révélée très prometteuse en matière d' ingénierie sociale : Son automatisation s'est avérée très utile pour extraire des ensembles de données à la recherche d'informations exploitables, tandis que l'IA générative a rendu le phishing extrêmement simple grâce à des messages convaincants et sans erreur, ainsi que des deepfakes audio et vidéo convaincants.

42%

Des organisations à l'échelle de l'entreprise interrogées utilisent activement l'IA dans leur entreprise*

40%

Des personnes interrogées déclarent que leur organisation augmentera ses investissements dans l'IA**

1 sur 5

Les organisations signalent un manque de compétences pour utiliser l'IA ou les outils d'automatisation*

*Indice mondial d'adoption de l'IA IBM 2023

**L'état de l'IA en 2023 : Enquêtes McKinsey mondiales

PAYSAGE DES RISQUES

Les cybercriminels maximisent l'interconnectivité post-pandémique et abusent des outils légitimes

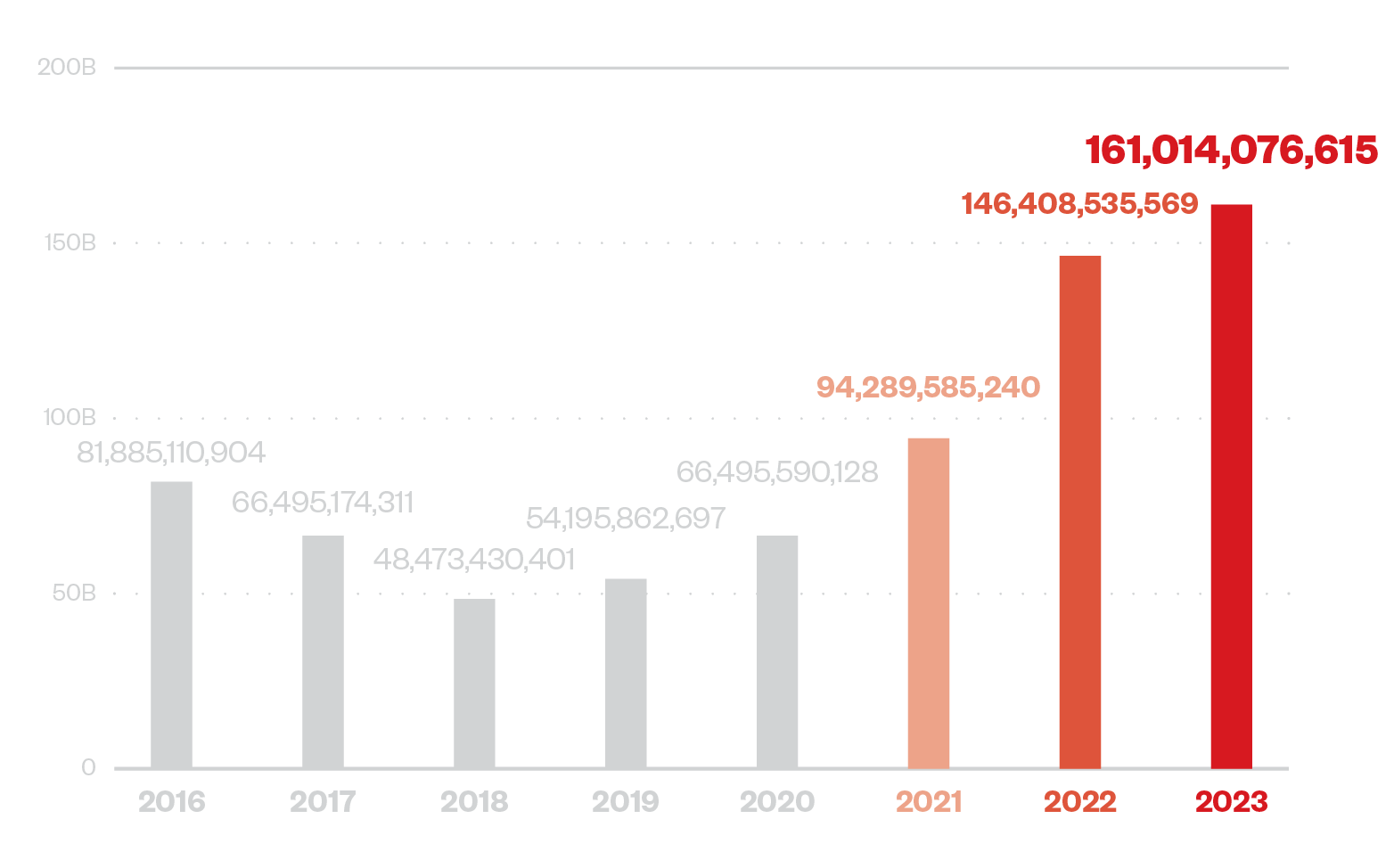

L'année 2023 assiste à la poursuite d'une hausse spectaculaire du nombre total de menaces bloquées dans le cadre du Smart Protection Network (SPN), atteignant un nouveau sommet dans la tendance haussière amorcée à la suite de la pandémie. Un examen plus approfondi de la tendance à la baisse des filtres de détection précoce (Email Reputation Service, Web Reputation Service) suggère que les cybercriminels pourraient déprioriser des cibles plus larges pour se concentrer sur une meilleure infiltration, comme le montre l'augmentation continue des détections d'endpoint (File Reputation Service).

ERS

2022 79,9 B ↑

2023 73,9 B ↓

WRS

2022 2,5 B ↓

2023 2,4 B ↓

FRS

2022 60,9 B ↑

2023 82,1 B ↑

Les vulnérabilités restent une préoccupation majeure pour les SOC, car les gros titres de 2023 ont fait état de services de partage de fichiers légitimes mal utilisés, tandis que les méthodes fiables de vérification des informations d'identification, telles que l'authentification multifacteur, peuvent être contournées, comme dans le cas des attaques EvilProxy. Des plates-formes de messagerie bien connues, telles que Skype et Teams, sont également utilisées par les cybercriminels, en l'occurrence DarkGate, pour fournir un script de chargement VBA aux victimes.

Pendant ce temps, les acteurs malveillants abusent des processus légitimes, comme dans le cas de l'abus de aspnet_compiler.exe par AsyncRAT. Les voleurs d'informations RedLine et Vidar, ainsi qu'une attaque suggérant le retour de Genesis Market, abusent également de la signature de code EV pour échapper aux défenses. Les données personnelles et exploitables telles que les portefeuilles cryptographiques et les identifiants de navigation et de messagerie restent la cible principale des cybercriminels. Les magasins de données sur le dark web resteront un incontournable, avec RedLine et Vidar arrivant en tête des niveaux de popularité en liberté. Les individus et les organisations doivent optimiser les outils qui aident à protéger vos données et votre identité, alors que la plupart des transactions ont lieu en ligne suite à la pandémie.

LE PAYSAGE DES MENACES EN BREF

161014076615

NOMBRE GLOBAL DE MENACES BLOQUÉES EN 2023

73,8 milliards

MENACES PAR EMAIL BLOQUÉES

2,3 milliards

URL MALVEILLANTES BLOQUÉES

82,1 milliards

FICHIERS MALVEILLANTS BLOQUÉS

87,5 milliards

DEMANDES LIÉES À LA RÉPUTATION D'EMAILS

4.1T

REQUÊTES DE RÉPUTATION D'URL

2.3T

DEMANDES LIÉES À LA RÉPUTATION DE FICHIERS

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

MQTT and M2M: Do You Know Who Owns Your Machine’s Data?

MQTT and M2M: Do You Know Who Owns Your Machine’s Data? Building Resilience: 2024 Security Predictions for the Cloud

Building Resilience: 2024 Security Predictions for the Cloud Rise in Active RaaS Groups Parallel Growing Victim Counts: Ransomware in 2H 2023

Rise in Active RaaS Groups Parallel Growing Victim Counts: Ransomware in 2H 2023 Mitigating the Threat of Sidecar Container Injection

Mitigating the Threat of Sidecar Container Injection