Les attaques de type ransomware prennent la tournure de véritables épidémies à l'échelle mondiale malgré le nombre réduit d'acteurs majeurs

Le nombre de nouvelles familles de ransomware est passé de 32 % en 2016 à 327, démontrant la présence de développeurs de ransomware actifs essayant de tirer parti d'une tendance stable. Cependant, les menaces liées aux ransomwares détectées par l'infrastructure de sécurité Trend Micro™ Smart Protection Network™ ont pris la direction opposée pour diminuer de 41 %. Il semble que seules quelques-unes de ces familles ont réellement eu des répercussions en 2017.

De nouvelles familles de ransomware sont apparues en 2017 : Comparaison du nombre total de nouvelles familles de ransomware observées :

247

Nouvelles familles en 2016

327

Nouvelles familles en 2017

Nombre réduit d'acteurs majeurs malgré l'augmentation des nouvelles familles de ransomware : Comparaison du nombre total de menaces liées aux ransomwares observées

1 078 091 703

Menaces liées aux ransomwares en 2016

631 128 278

Menaces liées aux ransomwares en 2017

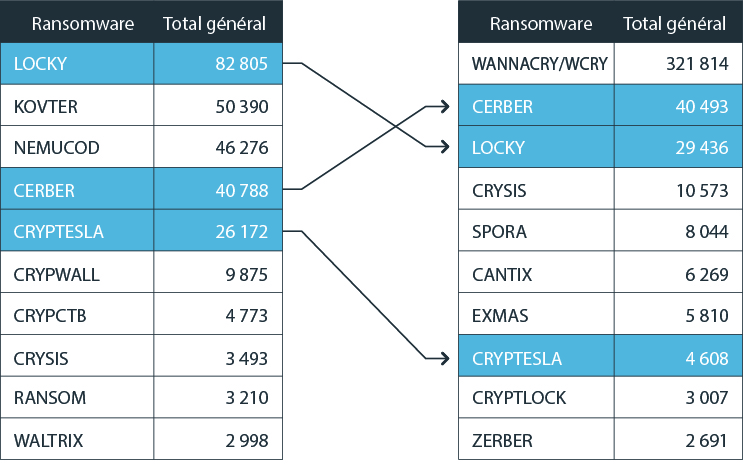

Cependant, les événements de ransomware ayant réellement affecté les utilisateurs ont été bien plus importants. Ces attaques généralisées ont frappé plusieurs pays et les dommages sont estimés à des milliards de dollars américains. Outre WannaCry et Petya, les deux ransomwares les plus connus Bad Rabbit est apparu récemment : en octobre, ce ransomware a frappé plusieurs entreprises en Russie, en Europe de l'Est et aux États-Unis.

Il s'agit d'une différence importante par rapport à 2016, où davantage d'incidents de ransomware ont été signalés, mais l'ampleur des dommages se limitait généralement à des bureaux localisés et la rançon demandée ne s'élevait qu'à quelques dizaines de milliers de dollars.

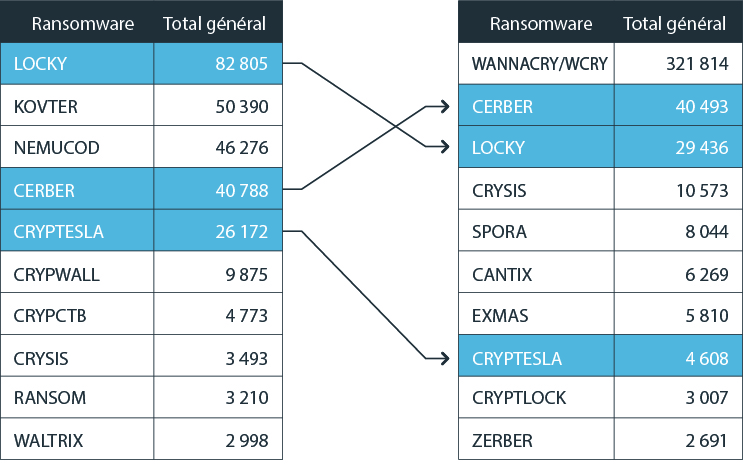

Familles de ransomware prédominantes : Les 10 principales familles de ransomware en 2017 restants de 2016

Les ransomwares restent une menace claire et constante puisque beaucoup d'anciennes familles affectent encore les utilisateurs du monde entier. Dans le même temps, les épidémies virulentes les plus récentes montrent que les nouvelles familles sont de plus en plus complexes et atteignent des cibles plus grandes. Les développeurs sont en perpétuelle expérimentation, à la recherche de stratégies rentables. En 2017, ils ont utilisé plusieurs nouvelles méthodes. Par exemple, nombre des pirates ont fait appel aux techniques d'infection sans fichier et d'évasion par préexécution de l'apprentissage automatique en plus de tirer profit des anciennes vulnérabilités.

Un ransomware efficace utilise généralement les exploits et techniques connus. Les entreprises doivent donc être méticuleuses et appliquer des politiques correctives appropriées, tout en sécurisant leurs systèmes au moyen de solutions multicouches.

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One