Los ataques de ingeniería social mediante phishing sustituirán a los kits de explotación como vector de ataque

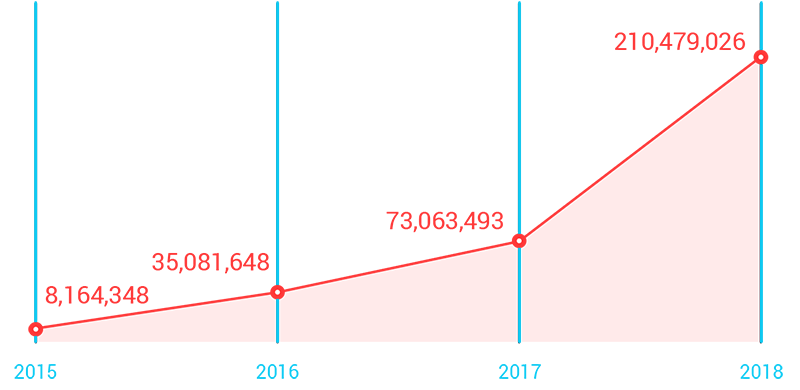

Los ataques de phishing aumentarán notablemente en 2019. La cuota de mercado de programas informáticos y sistemas operativos (SO) es más diversa que nunca. Ningún SO posee más de la mitad de la cuota de mercado (en comparación con hace cinco años, por ejemplo), de modo que los cibercriminales se han adaptado y han vuelto a explotar un “sistema operativo” más común: el de los sentimientos humanos. Lo cierto es que hemos observado un aumento en los ataques de phishing de los últimos años, a juzgar por el volumen de URL de phishing que hemos bloqueado.

La cantidad de URL de phishing ha aumentado, según los datos obtenidos de la infraestructura de Trend MicroTM Smart Protection NetworkTM en el tercer trimestre de 2018.

La cantidad de URL de phishing ha aumentado, según los datos obtenidos de la infraestructura de Trend MicroTM Smart Protection NetworkTM en el tercer trimestre de 2018.

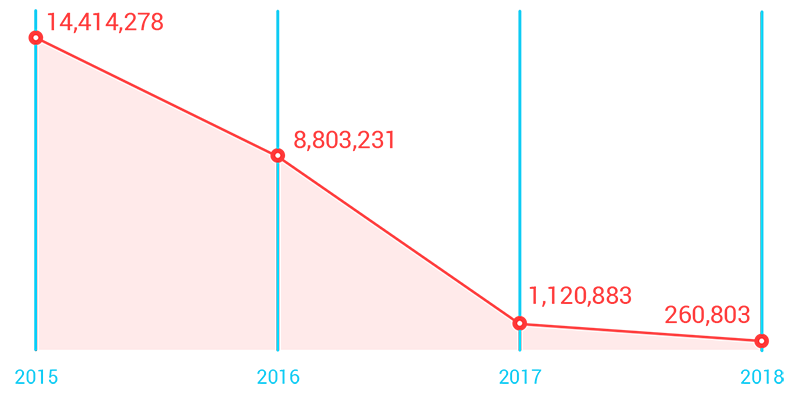

Seguiremos observando una reducción en la actividad de kits de explotación, algo que también hemos observado a partir de nuestros datos de actividad de kits de explotación.

La actividad de kits de explotación bloqueada ha disminuido con el paso de los años, según los datos obtenidos de la infraestructura de Trend Micro Smart Protection Network en el tercer trimestre de 2018.

La actividad de kits de explotación bloqueada ha disminuido con el paso de los años, según los datos obtenidos de la infraestructura de Trend Micro Smart Protection Network en el tercer trimestre de 2018.

Se observará un uso real masivo de credenciales comprometidas

Las credenciales comprometidas se usarán de manera activa e intensa en transacciones fraudulentas, ya que los cibercriminales han dado el siguiente paso lógico tras acumular volcados de información de filtraciones de datos en los últimos años: usar estas credenciales robadas. Un informe reciente del Ponemon Institute y Akamai ha puesto de relieve que el relleno de credenciales —es decir, la inyección automática de combinaciones robadas de usuario y contraseña a partir de una sola vulneración de seguridad en varios sitios web populares— se está intensificando.

Los cibercriminales utilizarán las credenciales robadas para acceder a programas de puntos para viajeros frecuentes y recompensas, registrar a trolls para el envío de ciberpropaganda, manipular portales de consumidores mediante la publicación de opiniones falsas o añadir votos falsos en votaciones —las posibilidades son infinitas—.

Se producirá un aumento de los casos de extorsión sexual

Observaremos una ejecución o iteración más refinada de la extorsión digital. Por ejemplo, seremos testigos de un aumento de los casos de extorsión a adolescentes y jóvenes adultos por razones no monetarias. Aunque no esté claro que el extorsionador vaya a cumplir su amenaza, la naturaleza tan personal de este tipo de ataques hace que la víctima se plantee seriamente satisfacer las exigencias del atacante’, ya sea en forma de dinero o de favores sexuales. En algunos casos, esta situación tiene desenlaces nefastos, como el suicidio — y estos ataques se cobrarán más vidas en 2019—.

Las redes domésticas en escenarios de teletrabajo expondrán a las empresas a riesgos de seguridad de tipo BYOD

Los’ dispositivos domésticos conectados a Internet serán el nuevo e insólito punto de entrada a las redes empresariales. Esta es la intersección imprevista pero inevitable de dos tendencias:

- El aumento de acuerdos de teletrabajo, que comprometen la visibilidad de los movimientos de datos empresariales cuando los empleados acceden a aplicaciones basadas en el cloud y programas colaborativos de chat, videoconferencia e intercambio de archivos desde casa.

- El aumento de la adopción de dispositivos inteligentes en casa, que los empleados también encontrarán muy prácticos para fines laborales, dará lugar a un escenario de uso mixto.

Nuestros investigadores ya han demostrado que los altavoces inteligentes pueden filtrar datos personales. En 2019 se producirán varios escenarios de ataques dirigidos que explotarán los puntos vulnerables de los altavoces inteligentes para acceder a redes empresariales a través de’ redes domésticas.

La automatización será una nueva arruga en el compromiso de los procesos de negocio

El compromiso de los procesos de negocio (BPC) —en el que los atacantes modifican silenciosamente procesos de negocio específicos para obtener beneficios— será un riesgo constante para las empresas. La automatización añadirá una nueva capa de dificultad en la protección de los procesos de negocio frente al BPC. Forrester predice que la automatización será causante de la pérdida de un 10 % de empleos en 2019.

Conforme más aspectos de la supervisión y el funcionamiento se realicen a través de programas o aplicaciones online, los causantes de las amenazas tendrán más oportunidades de infiltrar estos procesos si no se protegen desde el principio. El software de automatización tendrá vulnerabilidades y la integración con sistemas existentes introducirá fisuras.

Asimismo, puesto que los causantes de amenazas tratarán de encontrar puntos débiles en los proveedores, partners o vendedores de la empresa’ a la que se dirigen para cumplir sus objetivos, la automatización también introducirá riesgos en la cadena de suministro.

La lucha contra las noticias falsas resultará insuficiente ante la presión de distintas elecciones

El enorme papel que han desempeñado las redes sociales en las últimas elecciones, especialmente su uso en la propagación de noticias falsas, ha dibujado un nuevo panorama del tipo de retos que otros países tendrán que asumir. Hay varios factores que contribuyen a la persistencia de las noticias falsas: la motivación, la disponibilidad de herramientas y la accesibilidad de las plataformas. Los Gobiernos se han mostrado interesados en regular las plataformas de redes sociales, pero no habrá tiempo suficiente para “limpiar” Internet de noticias falsas.

Los avances que las redes sociales han realizado en la lucha contra las notificas falsas desde 2016 no bastarán para aguantar el ritmo a la avalancha de ciberpropaganda que acompañará a las elecciones de 2019. A la dificultad técnica de aplacar las noticias falsas se suma la existencia de distintos idiomas en grandes zonas geográficas como la UE.

Víctimas inocentes se verán atrapadas en el fuego cruzado a medida que los países aumenten su presencia en la red

Los ataques dirigidos seguirán entre los actores habituales, pero en 2019, se inmiscuirán incluso los países que no suelen verse implicados. Las naciones que están reforzando las capacidades cibernéticas tratarán de apoyar y capacitar a los hackers domésticos, ya sea en preparación o en respuesta a ataques sospechados o anteriores.

Lamentablemente, estos avances tendrán efectos colaterales sobre víctimas inocentes sin relación alguna con estas respuestas cibernéticas. Esto ya sucedió con WannaCry y NotPetya —los daños colaterales no harán mas que aumentar—.

Los cibercriminales utilizarán más técnicas para integrarse

En respuesta las tecnologías de los proveedores de seguridad, específicamente el interés renovado en el machine learning para la ciberseguridad, los cibercriminales usarán tácticas más malintencionadas para “integrarse.” Se seguirán descubriendo, documentando y compartiendo nuevas formas de usar objetos de computación normales para fines distintos a su uso o diseño original —una práctica denominada “vivir de la tierra”—. Hemos observado varias de estas.

Las empresas que confían en la tecnología de machine learning como su única solución de seguridad se enfrentarán a un desafío a medida que más cibercriminales adopten estas técnicas, para, por ejemplo, infectar sistemas. Prevemos un aumento pronunciado de estas tácticas de ciberdelincuencia en 2019.

El 99,99 % de los ataques basados en vulnerabilidades de seguridad seguirán sin estar basados en vulnerabilidades de día cero

Las vulnerabilidades de seguridad de día cero han sido un punto focal de la seguridad informática debido a:

- La infraestructura existente de divulgación responsable que recompensa a los investigadores de vulnerabilidades por sus descubrimientos, incluida la’ Zero Day Initiative (iniciativa de día cero, ZDI) de Trend Micro.

- El hecho de que tan solo hace falta descubrir un ataque para que los vendedores adopten medidas adecuadas.

La oportunidad más accesible para los cibercriminales es la ventana de exposición que se abre entre la fecha de publicación de un nuevo parche y su momento de implementación en los sistemas empresariales.

En 2019, los ataques basados en vulnerabilidades de seguridad que tengan éxito explotarán vulnerabilidades para las que hace semanas o incluso meses que existen parches que todavía no han sido aplicados. Los casos de vulnerabilidades de día n seguirán siendo una pesadilla para la seguridad de las redes.

Los ataques reales dirigidos a ICS se convertirán en una preocupación cada vez mayor

Los países que están ampliando sus capacidades cibernéticas llevarán a cabo ataques contra la infraestructura crítica de’ actores menos importantes. Lo harán para obtener ventaja política o militar o para probar capacidades contra países que aún no disponen de la capacidad para tomar represalias, entre otros posibles motivos.

El objetivo de los ataques, ya sean sistemas de control industrial (ICS) de plantas de agua, electricidad o fabricación,’ dependerá de la finalidad o la oportunidad del causante de la amenaza. No obstante, pondrán de manifiesto debilidades como las que la Directiva NIS de la UE aspira a reducir con sus regulaciones para los operadores de servicios esenciales.

Un ataque de ICS satisfactorio afectará a las instalaciones objetivo con desconexiones operativas, daños a equipos, pérdidas financieras indirectas y, en el peor de los casos, riesgos de mantenimiento y seguridad.

Se descubrirán más vulnerabilidades informáticas relacionadas con la nube

El uso de Docker, un programa de creación de contenedores, y Kubernetes, un sistema de orquestación de contenedores, está generalizado en implementaciones basadas en el cloud. Ya se han comunicado algunas vulnerabilidades de Kubernetes en los últimos años. Asimismo, justo antes de terminar el año, se descubrió un “problema de seguridad crítico”. Mientras tanto, Kromtech descubrió que más de una docena de imágenes de Docker malintencionadas habían sido descargadas al menos cinco millones de vences durante un intervalo de un año antes de ser retiradas.

A medida que más empresas migren al cloud, la investigación de vulnerabilidades de infraestructuras de nube ganará terreno, especialmente cuando la comunidad de código abierto encuentre más usos para el software relacionado con la nube y profundice en él.

Los cibercriminales lucharán por la dominación en una ‘guerra de gusanos’ emergente en el IoT

Los routers continuarán siendo un vector de ataques atractivo para los cibercriminales que deseen hacerse con el control de cualquier cantidad de dispositivos conectados. Volverán a repetirse las denominadas “guerras de gusanos“ de la época de irrupción de principios de siglo en los hogares inteligentes.

Los últimos ataques basados en routers que afectan a los dispositivos inteligentes y los ataques de IoT se fundamentan principalmente en el mismo código fuente filtrado del malware Mirao u otro malware de comportamiento similar. Todos escanean automáticamente Internet y descubren los mismos dispositivos.

Puesto que hay una cantidad limitada de dispositivos y basta con que una pieza de malware controle un solo dispositivo para realizar ataques de denegación de servicio distribuido (DDoS) o de otra índole, los cibercriminales empezarán por añadir código para impedir que cualquier otro hacker utilice el dispositivo o expulsar una infección de malware existente para convertirse en su único controlador.

Se producirá el primer caso de personas mayores víctimas de ataques contra dispositivos de salud inteligentes

Las primeras víctimas reales de un ataque contra dispositivos de salud inteligentes serán las personas mayores. Las empresas están explorando la base de clientes de edad avanzada como usuarios potenciales de controladores de actividad inteligentes y otros dispositivos de salud conectados a Internet, como los que vigilan la frecuencia cardíaca o envían alertas a las cuentas conectadas cuando la persona mayor se resbala o se cae. Anteriormente, las personas mayores fueron el objetivo de estafas telefónicas con motivo de su relativa riqueza, atribuida a sus ahorros para la jubilación.

Creemos que las personas mayores se convertirán en víctimas fáciles de ataques que exploten estos dispositivos a partir de 2019. Los usuarios de edad avanzada de los controladores de actividad no sabrán manejarse lo bastante bien con los ordenadores como para comprobar los ajustes de privacidad de estos dispositivos (dando a lugar a filtraciones de datos) ni para mantener la seguridad de sus cuentas (lo cual permitirá que los cibercriminales accedan a sus datos personales de salud y otra naturaleza).

Más aspectos desconocidos requerirán seguridad multicapa inteligente para empresas

Las realidades de las arquitecturas modernas de centros de datos híbridos y la naturaleza cambiante del acceso y la movilidad de endpoint/usuario final —incluidos partners y otros terceros que se conectan a la red— exigirán muchos más esfuerzos a los equipos de seguridad informática en 2019.

La escasez de talento de seguridad informática se volverá más pronunciada, por lo que aumentar la experiencia actual con tecnologías de seguridad multicapa, inteligentes y eficientes será más crucial.

Los desarrolladores deben adoptar la cultura de DevOps con la seguridad como objetivo

DevSecOps — DevOps con énfasis en la seguridad — conduce a prácticas de seguridad sólidas y seguridad integrada en cada paso del proceso. Los desarrolladores de software deben adoptar esta mentalidad, junto con su práctica gama de herramientas, con el fin de obtener ventajas de seguridad y reducciones de costes.

Los usuarios deben ser ciudadanos digitales responsables y asumir las prácticas de seguridad recomendadas

A la hora de comprobar si un correo electrónico o una llamada procede de una fuente de confianza, los usuarios deben aplicar el mismo nivel de pensamiento crítico que aplican a lo que comparten en redes sociales.

La capacidad de los usuarios de Internet de distinguir lo verdadero de lo falso será todavía más importante en 2019. Aumentar el conocimiento sobre los mecanismos que subyacen a las noticias falsas servirá, con suerte, para que el público sea menos permeable a la manipulación de su opinión.

Para proteger la cuenta y la privacidad de los datos, los usuarios deben cambiar de contraseña con regularidad, tener contraseñas únicas para cada cuenta, aprovechar las características de autenticación multifactor cuando sea posible o utilizar una herramientas de gestión de contraseñas para guardar las credenciales de manera segura.

Los usuarios de hogares inteligentes deben asegurar sus routers y dispositivos.

El panorama de amenazas promete muchos desafíos para casi todos los sectores de usuarios de Internet en 2019. Un conocimiento profundo de estos problemas es un paso en la dirección correcta.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- Threat Attribution Framework: How TrendAI™ Applies Structure Over Speculation

- AI Skills as an Emerging Attack Surface in Critical Sectors: Enhanced Capabilities, New Risks

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One