- About Trend Micro

- プレスリリース

- 日本と海外の脅威動向を分析した「2020年年間セキュリティラウンドアップ」を公開

日本と海外の脅威動向を分析した「2020年年間セキュリティラウンドアップ」を公開

~コロナ禍のホームネットワークに被害をおよぼすサイバー攻撃が拡大~

2021年3月18日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、日本国内および海外における最新のセキュリティ動向を分析した報告書「2020年 年間セキュリティラウンドアップ: コロナ禍の法人を脅かす境界線内外の攻撃」を本日公開したことをお知らせします。

2020年 年間(1~12月)脅威動向主なトピック

1. 外部からサイバー攻撃を受けたホームネットワークが昨年比約1.3倍に増加

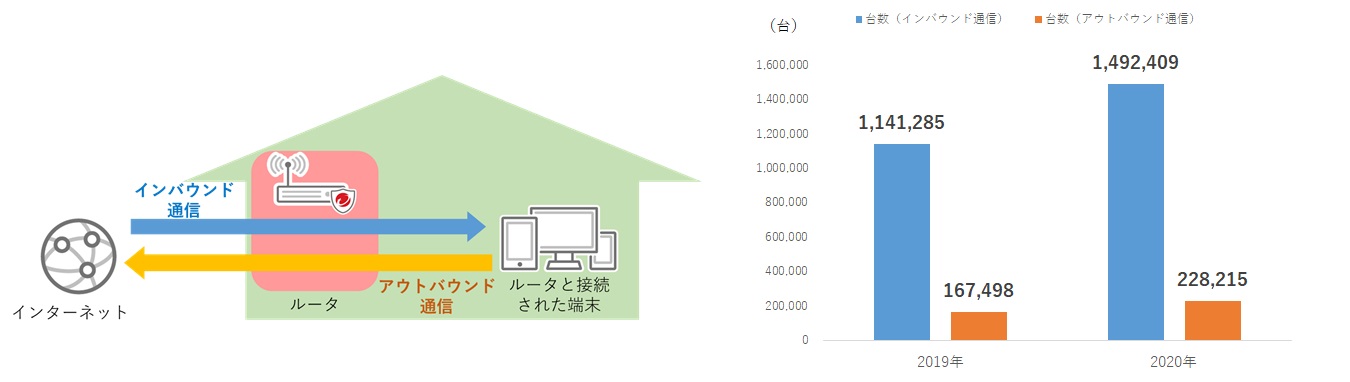

2020年は、インターネット側からホームネットワークへのサイバー攻撃(インバウンド通信)※1が、2019年比1.3倍に増加しました(グラフ1 2019年:1,141,285台→2020年:1,492,409台)。通信の大多数は、「ブルートフォース(総当たり攻撃)によるログイン試行」であり、ユーザの認証情報の窃取を狙ったことがうかがえます。加えてホームネットワークからインターネットに向け、ブルートフォースや特定の脆弱性を狙った不正な通信(アウトバウンド通信)も増加しており、(グラフ1 2019年:167,498台→2020年:228,215台)、ホームネットワーク内の端末がマルウェアに感染し、外部に不正な通信を送信していることが伺えます。

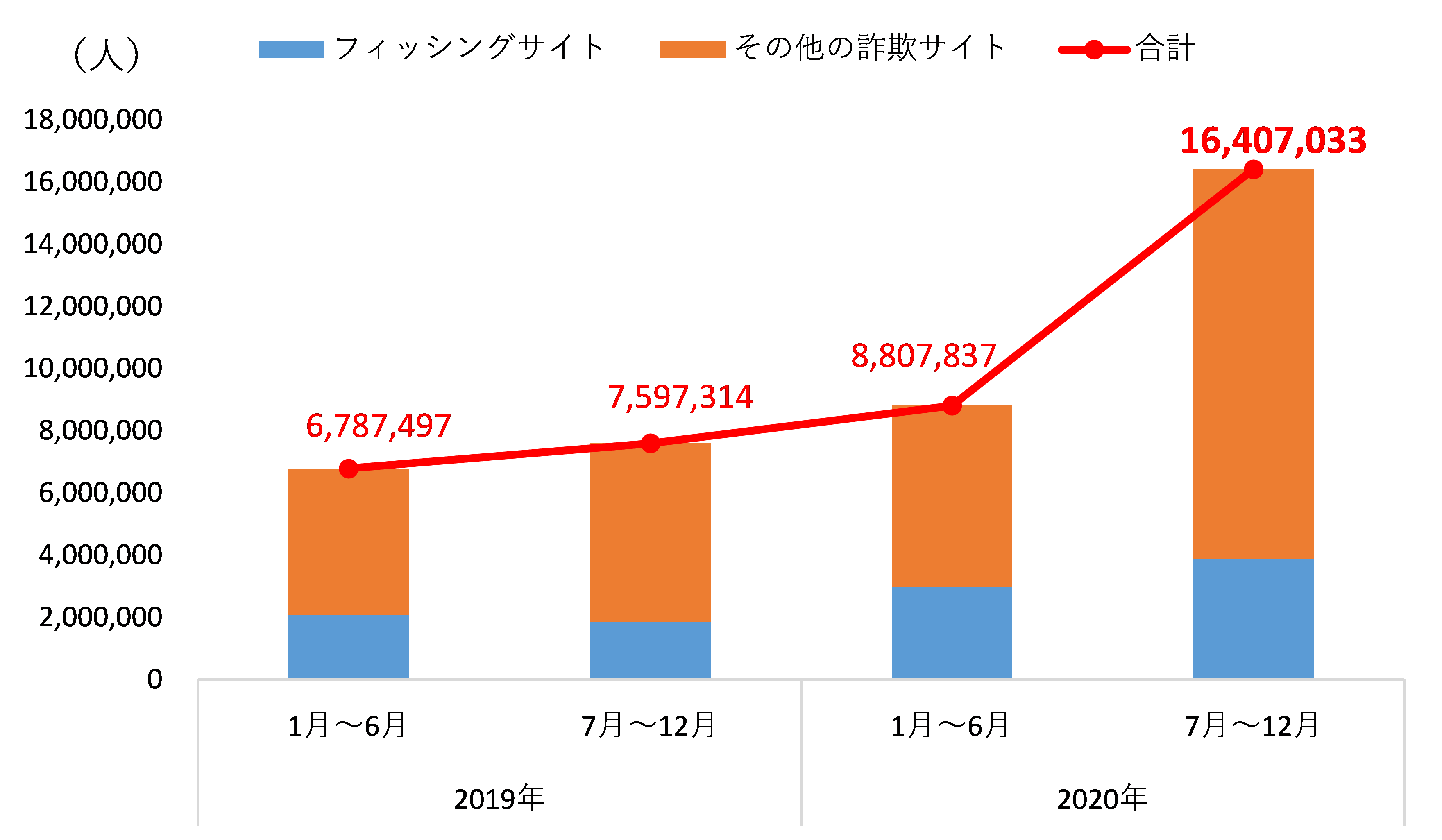

一方、フィッシングサイトを含む詐欺サイトへ誘導された国内利用者数も2,500万人以上と過去最大を更新しており(グラフ2)、コロナ禍の個人ユーザを狙うネット詐欺が横行している状況です。2020年に確認した事例では、ECサイトに偽装した個人向けの詐欺に加えて、日本も含む企業の経営幹部のアカウントを狙うMicrosoft365(旧名:Office 365)に偽装したフィッシング詐欺も確認しており、法人組織もこれらのネット詐欺に注意が必要です。

コロナ禍のホームネットワークに影響をおよぼすサイバー攻撃の拡大は、テレワーク環境の整備を進める多くの法人組織にとって重大なリスクとなる可能性があり、従業員の自助努力だけでなく、組織としてホームネットワークへの対策を検討していくことが必要です。

※1 当社のセキュリティ技術により、不正な通信を検知したルータ数(全世界)。

●グラフ1:攻撃を示唆するイベントを検知したルータ数推移(全世界:2019年~2020年)※2

※2 トレンドマイクロによる調査(2021年3月)。

●グラフ2:国内から詐欺サイトに誘導された利用者数の推移※3

※3 トレンドマイクロによる調査(2021年3月)。詐欺サイトへのアクセスをブロックした個人・法人ユーザのIP1件(月毎)を1名の利用者としてカウント。

2. VPN、RDPなどインターネットから直接組織のネットワークに侵入するサイバー攻撃が顕著に

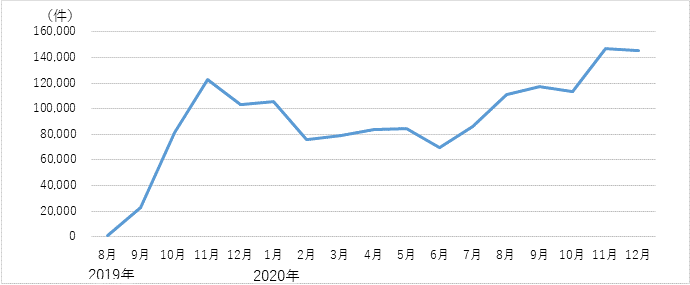

2020年は、VPN※4やRDP※5に代表される遠隔地からインターネット経由で組織のネットワークに接続するシステムが狙われました。当社が2020年に全世界で検知した主要なVPN製品の脆弱性を狙うサイバー攻撃は、月平均で10万件以上にも上りました(グラフ3)。加えて、2020年中に当社が国内で行ったインシデント対応中に侵入経路が特定できた事例の中で、約3割がRDP経由、1割が社内用システムサーバの脆弱性を悪用した攻撃であり、本来外部に露出させるべきでないシステムが露出していたことでサイバー攻撃に遭う事例が一定数ありました。

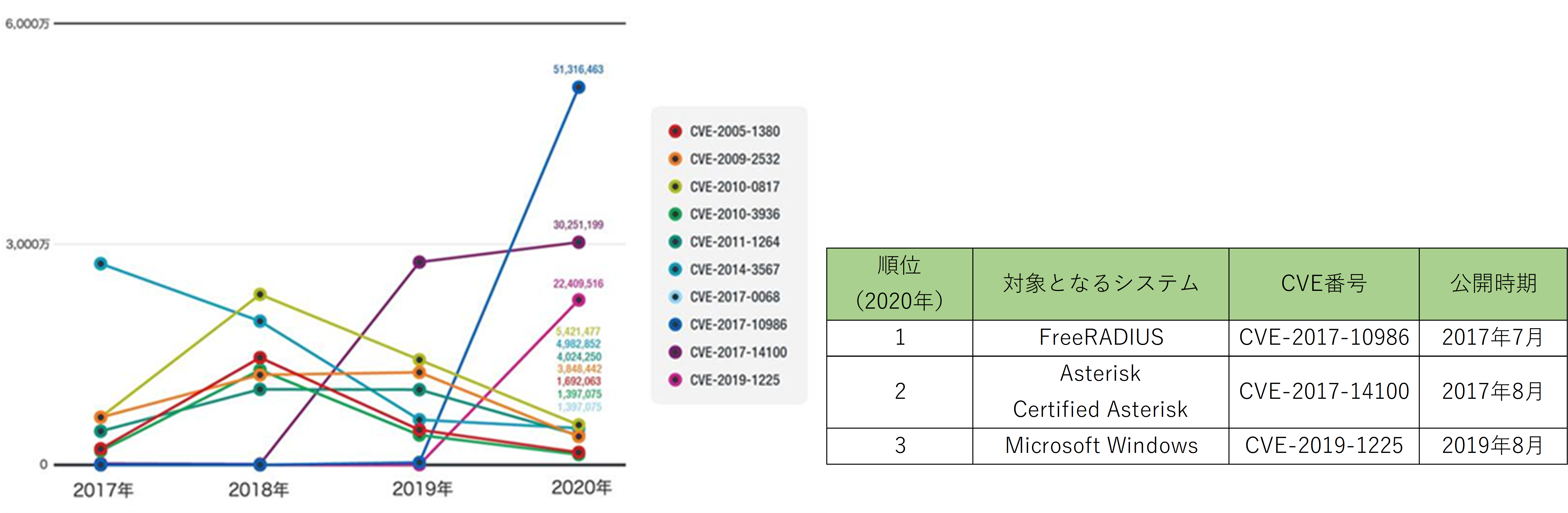

「脆弱性」という観点では、2005年に公開された脆弱性を含め、既に修正プログラムが提供されている「Nデイ脆弱性」が多く悪用されています(グラフ4)。企業は、脆弱性の新旧、またオープンソースのソフトウェアやPC・サーバ以外の機器も含めて、修正プログラム適用には注意を払うことが必要です。さらに今後、自組織ネットワークを守るためには、運用に不必要なポートやサービスが露出していないかの定期的なチェックと共に、露出させる必要があり脆弱性を狙われやすいシステムについては、脆弱性対策に加えて認証強化(2要素認証)が必要です。

※4 Virtual Private Network:通信を暗号化し、安全な通信ルートを確保する技術。

※5 Remote Desktop Protocol:遠隔からコンピュータを操作する技術の1つ。

●グラフ3:主なVPNの脆弱性を狙う攻撃の検知数(全世界:2019年8月~2020年12月)※6

※6トレンドマイクロによる調査(2019年8月~2020年12月)。以下の4つの脆弱性を狙う通信の検知数を集計。CVE-2018-13379(Fortinet)、CVE-2019-11510(Pulse Secure)、CVE-2019-11539(Pulse Secure)、CVE-2019-19781(Citrix Systems)

●グラフ4:攻撃の検知数上位10位の脆弱性の推移(全世界:2017年~2020年)※7

※7 トレンドマイクロによる調査(2021年3月)。

3. ランサムウェアによる暴露被害組織数が全世界のべ1,400組織以上に

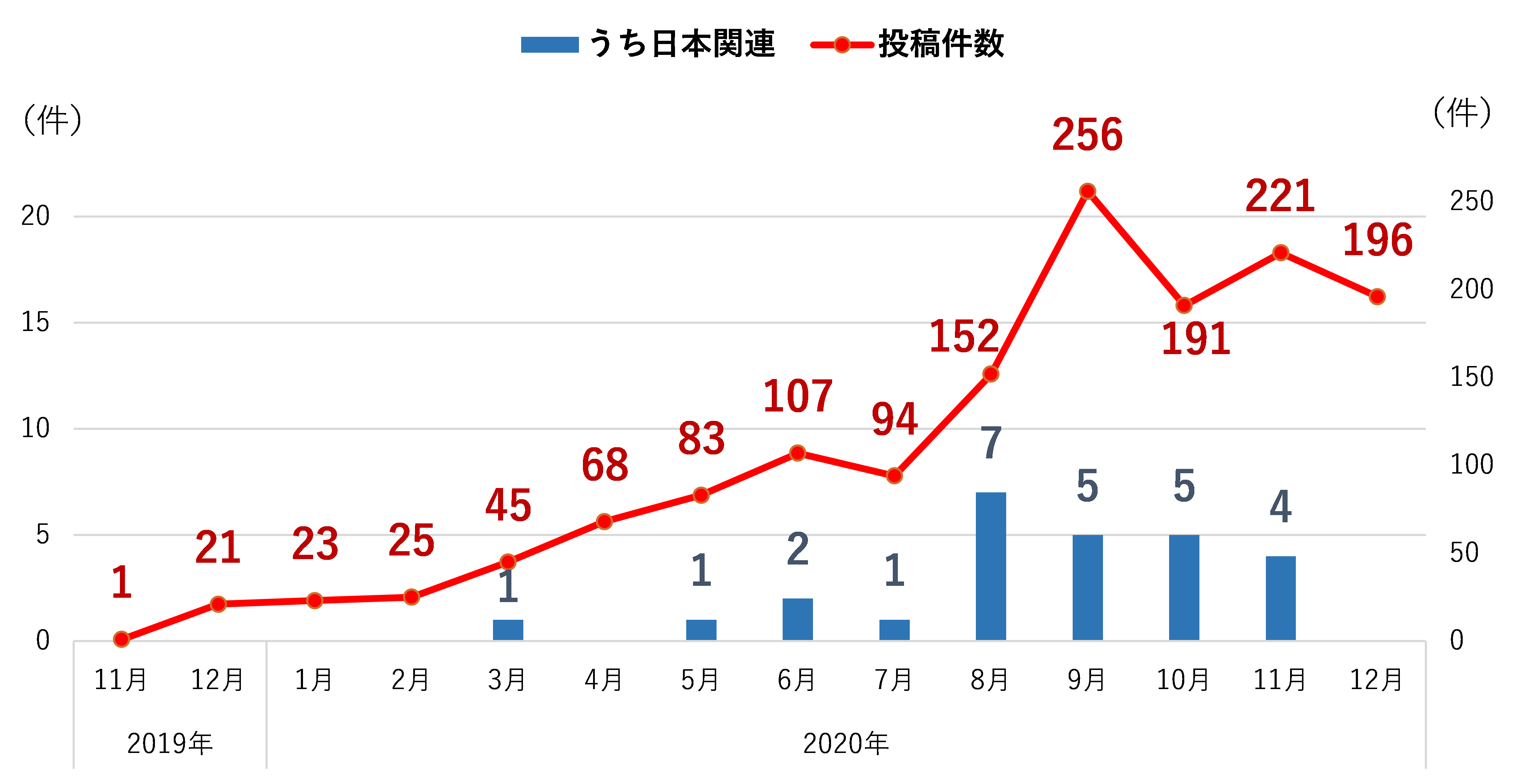

2019年以来、国内外で猛威を振るっている暴露行為(二重脅迫)を伴うランサムウェアの攻撃範囲が拡大しており、2020年末までに暴露サイト上に投稿された組織は、全世界のべ1,400組織以上に及んでいます(グラフ5)。うち日本の関連企業数は26組織で、国内外の拠点を含めて攻撃の対象となっています。

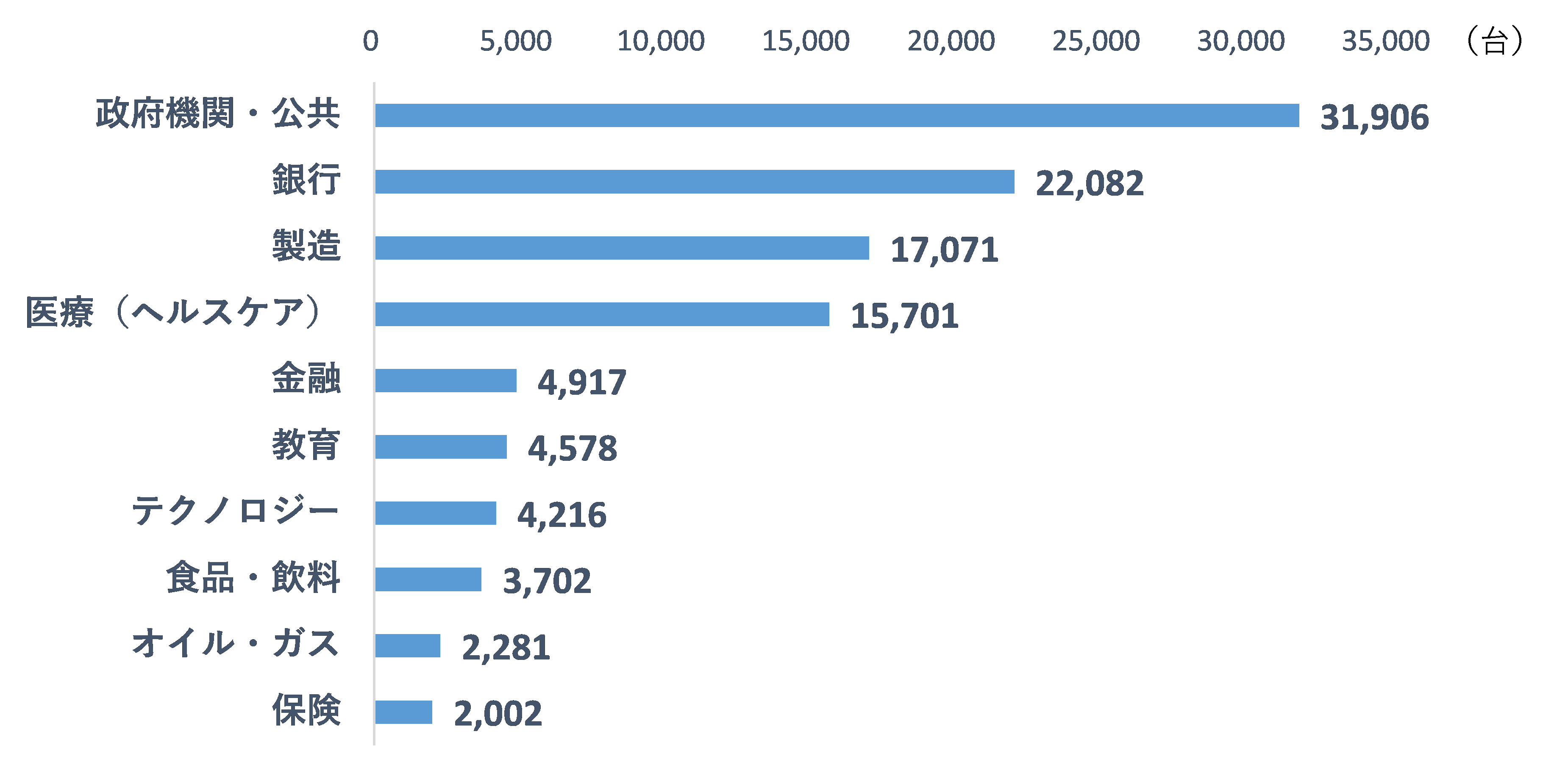

また、当社が全世界で検知したランサムウェア攻撃(二重脅迫でないものも含む)について顧客企業の業種が特定できた事例を分析したところ、「政府機関・公共」、「銀行」、「製造」が上位3分野となりました。COVID-19の対処の中で基幹的な役割を担う「ヘルスケア」分野にも攻撃は及んでいます(グラフ6)。

こうした被害拡大の背景には、組織内ネットワークに侵入した後に「内部活動」を展開するケースが顕著化しており、また「侵入」を専門とする攻撃者がその後別の攻撃者に「アクセス権」を販売するAaaS(Access as a Service)の横行などが原因として考えられます。

コロナ禍で苦慮を重ねる各業界の組織にとって、ランサムウェア攻撃は、身代金要求による金銭被害だけでなく、業務停止など経営上のリスクもはらんでいます。

●グラフ5:ランサムウェアの暴露サイト上で確認した組織ののべ件数推移※8

※8 トレンドマイクロによる調査(2021年3月)。

●グラフ6:業界別ランサムウェアの検出台数上位10位(全世界:2020年)※9

※9 トレンドマイクロによる調査(2021年3月)。

「コロナ禍」におけるテレワークの普及、クラウド活用など組織内外のネットワークの境界線があいまいになっています。この状況の中、VPNやRDPなど企業のネットワークを狙う攻撃も拡大しているほか米国SolarWinds社の事例に代表される「サプライチェーン攻撃」やクラウド環境を狙う攻撃も確認されており、2020年は「境界線防御が破綻した年」と言えます。

このような中で、「侵入を前提とした対策」を検討する上で、「ゼロトラストアーキテクチャ※10」の考え方に基づく対策アプローチが有効です。特に、ルール・ポリシー適合などの基準ベースの「情報セキュリティ」の情報と、サイバー攻撃の手法や攻撃インフラの情報など「サイバーセキュリティ」の知見を組み合わせた通信の許可/不許可の判定の仕組みをどう構築するかが重要となってきています。

※10 Scott Rose, Oliver Borchert, Stu Mitchell, Sean Connelly (2020), Zero Trust Architecture, NIST SP 800-207

- 修正履歴(2021年3月19日):グラフ1の2020年アウトバウンド通信検知台数を以下のように修正しました。

(修正前)222,815台

(修正後)228,215台 - 本リリースは、2021年3月18日現在の情報をもとに作成されたものです。

- TREND MICRO、およびSecuring Your Connected Worldは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。