- About Trend Micro

- プレスリリース

- 企業におけるサーバ脆弱性対策に関する実態調査 2014

企業におけるサーバ脆弱性対策に関する実態調査 2014 脆弱性のある全サーバに更新プログラムを適用している企業は約半数

~約15%が更新プログラムの適用の遅れや未適用が原因によるサイバー攻撃を経験~

2014年12月24日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン、東証一部:4704、以下、トレンドマイクロ)は、2014年12月に、企業のサーバ運用に関わるIT管理者515名を対象に「企業におけるサーバ脆弱性対策に関する実態調査 2014」を実施しました。本調査では、企業において運用されている業務用サーバに対する脆弱性対策の実態やその課題について調査しました。本調査の調査結果は以下の通りです(※1)。

※1 調査結果のパーセンテージは、小数点以下第二位を四捨五入した数値です。

1 徹底されていないサーバの脆弱性対策。脆弱性のある全てのサーバに更新プログラムを適用している回答者は約半数のみ

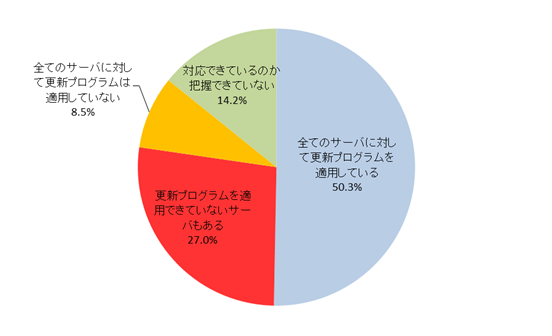

脆弱性のあるサーバに対して、メーカよりその脆弱性に対する更新プログラムが提供された際に、必ず更新プログラムを適用しているか質問しました。調査の結果、「更新プログラムを適用できていないサーバもある」との回答が27.0%を占め、「全てのサーバに対して更新プログラムを適用していない」の回答に至っては8.5%、「対応できているのか把握できていない」の回答は14.2%となりました。「脆弱性が確認された全サーバに対して更新プログラムを適用している」のは50.3%のみで、残りの約半数は、脆弱性の確認されたサーバに対する更新プログラムの対応が十分にできていない状況が明らかになりました。(図1)

(図1)勤務先の業務用サーバにおいて脆弱性が確認され、メーカからその脆弱性に対する更新プログラムが提供されている場合、必ず更新プログラムを適用していますか?(単一回答。n=515)

2 時間を要する更新プログラムの適用プロセス。約7割が更新プログラム適用の際に「時間がかかる」ことを課題と認識

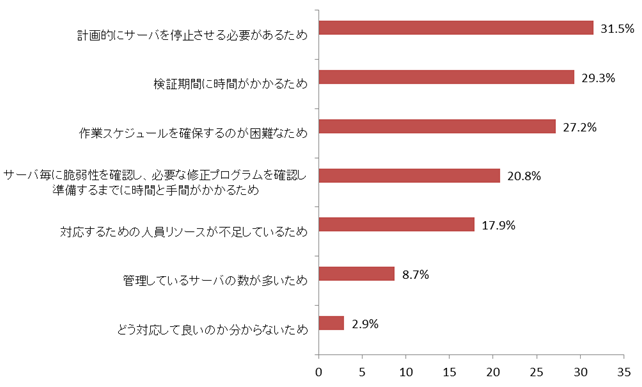

メーカより提供されるサーバの脆弱性に対する更新プログラムの適用において、「時間がかかる」という課題を感じているとの回答者が全体の69.9%にも上ることが判明しました。時間がかかる理由としては、「計画的にサーバを停止させる必要があるため(31.5%)」が最も多く、続いて「検証期間に時間がかかるため(29.3%)」、「作業スケジュールを確保するのが困難なため(27.2%)」、「サーバ毎に脆弱性を確認し、必要な更新プログラムを確認し準備するまでに時間と手間がかかるため(20.8%)」、「リソース不足のため(17.9%)」が挙げられています。スケジュールやリソース確保といった人的要因のほか、更新プログラムの事前準備や適用中のサーバの停止など更新プログラムの運用面で多くの企業が課題を抱えていることが浮き彫りになりました(図2)。

(図2)更新プログラム適用に時間がかかるのは何故ですか?該当する課題を全て選んでください。(複数回答。n=360)

さらに、サーバに更新プログラムを適応している(「全てのサーバに対して更新プログラムを適用している」または、「更新プログラムを適用できていないサーバもある」の回答者)398人を対象に、業務用サーバにおいて脆弱性が確認され、メーカよりその脆弱性に対する更新プログラムが提供された際に、実際にその適用完了までにかかる平均期間を質問しました。その結果、「1週間程度」と答えた回答者は54.5%、「半月程度」が8.5%、「1か月以上」かかると回答した人は20.0%と、8割以上の回答者が更新プログラムの適用までに約1週間以上の期間を要していることがわかりました。

3 放置される更新プログラム検証中のサイバー攻撃のリスク。約4割が、更新プログラム適用完了までの間の脆弱性対策実施なし・不明。約15%が未適用期間に外部からの攻撃を経験

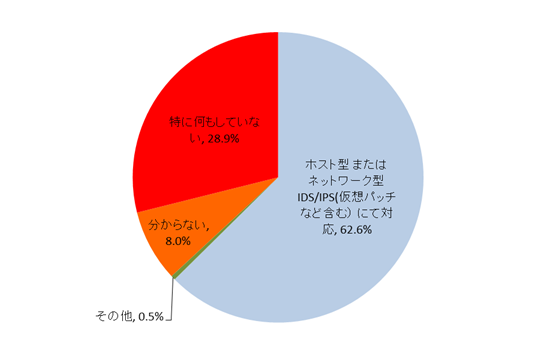

サーバに更新プログラムを適応している(「全てのサーバに対して更新プログラムを適用している」または「更新プログラムを適用できていないサーバもある」の回答者)398名を対象に、サーバの脆弱性に対する更新プログラム適用の作業プロセスにおいて、その間に何か脆弱性対策として補完した対策を実施しているかを質問しました。その結果、約4割は「特に何もしていない」、「分からない」と回答しました(図3)。更新プログラム適用まで時間を要するという課題を抱える一方で、その脆弱性をついたサイバー攻撃に対するセキュリティリスクについても十分な対策がなされていない状況が明らかになりました。

(図3)更新プログラム適用完了までの期間、何か脆弱性対策として実施しているものはありますか?(複数回答。n=398)

さらに、サーバOSの更新プログラムの適用の遅れ、もしくは未適用が原因で、業務用サーバが外部から攻撃などを受けたことがあるかの質問に対して、15.1%が「経験あり」と回答しました。実際に外部からの攻撃を受けた経験を持つ回答者が一定数存在することがわかりました。

本調査により、約半数近くのIT管理者が、サーバの脆弱性が確認された際に提供される更新プログラムに対して十分な対応が取れていないことが判明しました。更新プログラムの適用には時間がかかり、また、更新プログラム適用完了までの間、その間脆弱性が放置されセキュリティリスクが高い状態となっている現状も明らかになりました。サーバOSの更新プログラムの適用の遅れ、もしくは未適用が原因で、実際に業務用サーバが外部から攻撃などを受けたケースも散見され、サーバの脆弱性をついたサイバー攻撃が企業にとって身近な脅威になっていることも今回の調査から読み取れます。

サーバの脆弱性を狙った攻撃は今年も数多く見られました。脆弱性が発見されてから更新プログラムが適用されるまでの間、サーバはセキュリティリスクが高い状態になります。今年9月に発見されたサーバの脆弱性などを狙った「Shellshock」では、脆弱性が発見されてから24時間以内にその脆弱性をついた攻撃が確認されています(※2)。脆弱性を狙った攻撃を防ぐためには、早期に更新プログラムの適用を徹底することが重要です。また、更新プログラム適用までの間も、IDS/IPSによる脆弱性対策(仮想パッチ)等を活用することで、運用負荷を押さえつつセキュリティリスクを最小限に抑えることが可能です。

年末年始の長期休暇を前に、企業内のサーバのセキュリティ状態を再確認すると共に、サーバの脆弱性対策をしっかりと実施し、企業の情報資産管理のために万全な策を講じることを推奨します。

※2 Trend Micro 2014年第3四半期セキュリティラウンドアップより

トレンドマイクロでは、サーバのセキュリティに求められる脆弱性対策やウイルス対策など多様な機能を 1つのソリューションとして実装した総合サーバセキュリティ対策製品「Trend Micro Deep Security(以下、Deep Security)」を提供しています。Deep SecurityのIDS/IPSによる脆弱性対策(仮想パッチ)機能は、システム側にてプログラムレベルの修正を必要としないため、稼働しているアプリケーションの影響を最小限に抑え、サーバ毎の脆弱性を自動で確認し必要な仮想パッチを自動で適用することが可能です。

■Trend Micro Deep Securityについて:

■2014年実施 調査の概要

調査名: 企業におけるサーバ脆弱性対策に関する実態調査 2014

実施時期: 2014年12月5日~2014年12月8日

回答者: 企業においてサーバに関わるIT管理者515名

手法: インターネット調査

※ TREND MICRO、Trend Micro Deep Security、およびDeep Securityは、トレンドマイクロ株式会社の登録商標です。その他記載の会社名、製品名およびサービス名は、それぞれの会社の商標もしくは登録商標です。