La sicurezza della tecnologia operativa (OT) è la pratica di proteggere i sistemi e le tecnologie che monitorano e controllano i processi fisici in ambienti industriali e operativi.

Sommario

Il suo scopo è garantire l'affidabilità, la sicurezza e la resilienza dei sistemi che influenzano direttamente il mondo fisico.

La tecnologia operativa (OT) si riferisce alle tecnologie che interagiscono con il mondo fisico. La sicurezza OT significa proteggere i sistemi di controllo e i dispositivi utilizzati per monitorare e gestire ambienti come l'automazione delle fabbriche e delle operazioni degli impianti, le strutture di generazione di energia, le operazioni di raffinazione dell'acciaio, il controllo dello scarico delle dighe, la gestione dei container nei porti e le apparecchiature mediche negli ospedali.

Il termine "OT" è comunemente usato in contrasto con la sicurezza IT, che si concentra sulla protezione delle informazioni e dei sistemi nel cyberspazio.

Cos'è la Tecnologia Operativa (OT)?

La tecnologia operativa (OT) si riferisce ai sistemi e ai dispositivi utilizzati per monitorare, controllare e gestire i processi fisici. Queste tecnologie hanno a lungo supportato gli ambienti industriali e di infrastrutture critiche, anche prima che il termine "OT" diventasse ampiamente utilizzato.

Il termine sicurezza OT è emerso principalmente come un modo per distinguere la OT dalla sicurezza IT. Molto prima che "OT" diventasse un termine comune, esistevano già tecnologie per controllare e gestire i sistemi critici che supportano la società e l'infrastruttura industriale.

Due esempi rappresentativi di sistemi e dispositivi OT ampiamente utilizzati nelle industrie manifatturiere, energetiche, petrolifere e del gas sono:

- Sistemi SCADA (Supervisory Control and Data Acquisition) per il monitoraggio e il controllo remoto

- PLC (Programmable Logic Controllers) utilizzati per l'automazione e il controllo dei processi

Questi sistemi monitorano processi ed eventi fisici—come la propulsione e l'operazione dei treni, o il controllo della temperatura nella produzione di acciaio—rilevano cambiamenti ed eseguono azioni di controllo di conseguenza. Mentre la sicurezza IT si concentra principalmente sull'elaborazione delle informazioni e dei dati, la OT può essere definita come tecnologia che interagisce con l'ambiente fisico.

Il termine OT spesso si riferisce ai tradizionali sistemi di controllo industriale (ICS), ma può anche includere sistemi IIoT (Industrial IoT) che utilizzano tecnologie più recenti come i servizi cloud e il 5G. Si prevede che la sicurezza OT protegga non solo l'affidabilità e la sicurezza, ma anche la resilienza, ovvero la capacità di riprendersi rapidamente e tornare alle operazioni normali dopo un'interruzione.

Quali Sono Esempi di Sistemi OT?

I sistemi OT includono una vasta gamma di tecnologie utilizzate per monitorare e controllare processi del mondo reale in diversi settori. Questi sistemi si trovano comunemente nelle infrastrutture critiche, nella produzione, nella sanità e negli ambienti operativi.

Esempi di Sistemi OT:

Sala di monitoraggio e controllo di una centrale elettrica

Sistema di controllo degli impianti

PLC in una fabbrica

Pompa di infusione in un ospedale

Nota: Un PLC (Programmable Logic Controller) è un dispositivo utilizzato negli ICS (Sistemi di Controllo Industriale) per controllare i macchinari. Gli ICS si riferiscono a sistemi che controllano le strutture di produzione e le operazioni industriali.

Perché la Sicurezza OT Sta Guadagnando Attenzione?

La sicurezza OT sta guadagnando attenzione perché i rischi informatici ora hanno conseguenze fisiche, operative e di sicurezza dirette. Man mano che i sistemi OT e IT diventano sempre più interconnessi, gli incidenti informatici possono interrompere la produzione e influenzare la società.

Negli ultimi anni, la sicurezza OT è diventata un focus principale a causa di diversi fattori convergenti.

Convergenza dei Mondi Cibernetico e Fisico nella Società e nell'Industria

Ad esempio, la visione della Society 5.0 del Giappone mira a promuovere lo sviluppo economico e risolvere le sfide sociali integrando il cyberspazio e il mondo fisico. Nell'industria, i sistemi OT e IT sono sempre più interconnessi come parte della trasformazione della catena di approvvigionamento e delle iniziative di trasformazione digitale (DX) più ampie.

Di conseguenza, il rischio informatico può influenzare direttamente le operazioni fisiche—e gli incidenti fisici possono anche avere conseguenze informatiche.

Adozione di Tecnologie Aperte

Tradizionalmente, i sistemi OT venivano costruiti utilizzando piattaforme e protocolli specifici per OT—o specifici per il fornitore. Oggi, gli ambienti OT stanno adottando sempre più le stesse piattaforme e protocolli aperti utilizzati nell'IT, migliorando l'interoperabilità tra IT e OT.

Gli ambienti OT stanno già iniziando a utilizzare tecnologie come server e endpoint basati su Windows e Linux, Ethernet, Wi-Fi e reti cellulari. Questo amplia la superficie di attacco: le minacce possono sfruttare vulnerabilità uniche nei design OT legacy così come vulnerabilità comuni nelle piattaforme IT aperte—spesso con un ampio impatto operativo.

Incidenti ad Alto Impatto e Rafforzamento delle Regolamentazioni

Gli incidenti di sicurezza OT non si verificano necessariamente con la stessa frequenza degli incidenti IT. Tuttavia, quando si verificano, l'impatto può essere grave. Esempi globali hanno mostrato che le interruzioni della produzione nei settori manifatturiero ed energetico causano significative interruzioni sociali.

In risposta, i governi e gli organismi industriali di tutto il mondo hanno pubblicato regolamenti e linee guida per promuovere e rafforzare la sicurezza OT. Nei settori designati come infrastrutture critiche, la responsabilità e la governance a livello esecutivo sono sempre più attese.

In definitiva, la sicurezza OT mira a proteggere non solo i sistemi e i dispositivi OT tradizionali, ma anche i sistemi IIoT e i dispositivi IoT, salvaguardando la fiducia e la sicurezza nei domini cibernetico e fisico.

Come Dovrebbero le Organizzazioni Strutturare e Guidare la Sicurezza OT?

La sicurezza OT richiede un coordinamento a livello aziendale che abbraccia la leadership, le funzioni di sede e l'esecuzione a livello di impianto. I programmi efficaci allineano governance, implementazione, monitoraggio e risposta agli incidenti in tutta l'organizzazione.

Struttura Organizzativa per Guidare la Sicurezza OT

La sicurezza OT richiede un coordinamento a livello aziendale—dalla leadership esecutiva all'esecuzione a livello di impianto. Sebbene le strutture varino a seconda dell'organizzazione, un modello comune include:

- Leadership esecutiva (ad es., CISO / CSO)

- Strategia e pianificazione (team di sicurezza IT della sede)

- Esecuzione (responsabili della sicurezza dell'impianto / sito)

- Monitoraggio (OT-SOC)

- Reporting e coordinamento (OT-SIRT)

In questo articolo in stile glossario, i punti chiave sono spiegati utilizzando due scenari comuni:

- Il team di sicurezza IT della sede guida la sicurezza OT nei siti delle fabbriche

- I responsabili della sicurezza OT dell'impianto / sito guidano la sicurezza OT localmente

Cosa Devono Sapere i Team di Sicurezza IT Sulla Sicurezza OT?

I team di sicurezza IT devono comprendere che gli ambienti OT operano con priorità e vincoli diversi rispetto ai sistemi IT. Applicare approcci tradizionali di sicurezza IT senza adattamento può introdurre rischi operativi e di sicurezza.

Quando un team di sicurezza IT della sede definisce politiche e implementa controlli nei siti delle fabbriche, deve prima comprendere le realtà, le ipotesi e i vincoli specifici dell'OT. Una differenza importante rispetto alla sicurezza IT tradizionale è che l'OT interagisce con il mondo fisico.

Mentre la sicurezza IT è tipicamente incentrata sulla protezione della triade CIA—Confidenzialità, Integrità e Disponibilità—gli ambienti OT spesso danno priorità alla Disponibilità sopra ogni altra cosa, perché i tempi di inattività possono interrompere direttamente le operazioni. La sicurezza OT deve anche tenere conto degli impatti sulla Salute, Sicurezza e Ambiente (HSE).

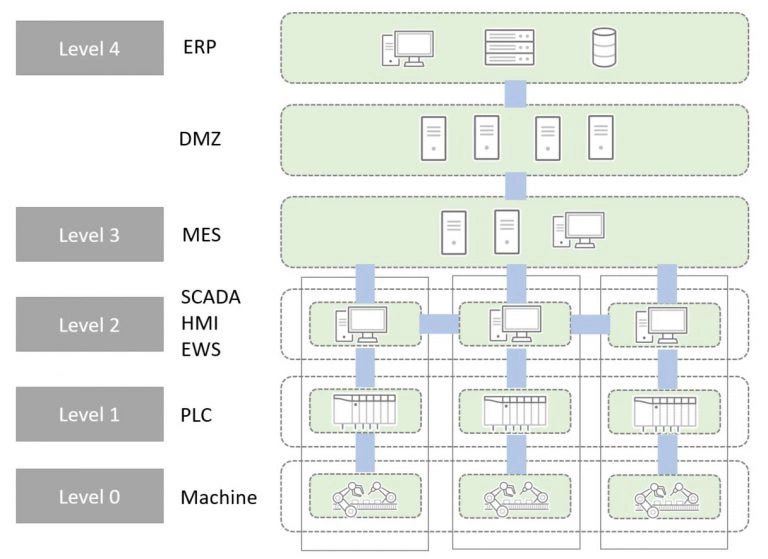

Cos'è il Modello Purdue e Come Viene Utilizzato nella Sicurezza OT?

Il Modello Purdue è un modello architettonico a strati utilizzato per comprendere e segmentare i sistemi OT e IT. Aiuta le organizzazioni a definire i requisiti di sicurezza in base alla funzione e alla connettività del sistema.

Il Modello Purdue descrive un'architettura a strati, tipicamente includendo:

- Livelli 4–5: Sistemi IT come ERP

- Livello 3.5: Un livello di confine OT / IT come una DMZ

- Livello 3: Sistemi di gestione dell'esecuzione come MES

- Livello 2: Sistemi di controllo come SCADA

- Livelli 1–0: Processi e dispositivi fisici

L'obiettivo è raggruppare i requisiti di sicurezza per livello e facilitare la definizione dei requisiti di sicurezza per le connessioni tra i livelli. Questa architettura è citata in standard internazionali come IEC 62443 e NIST SP 800-82.

Quali Controlli Tecnici Sono Comunemente Utilizzati nella Sicurezza OT?

I controlli di sicurezza OT sono progettati per ridurre il rischio informatico preservando la stabilità operativa. Devono tenere conto dei sistemi legacy, delle opzioni di patching limitate e dei vincoli di produzione.

Esempi di sfide comuni di sicurezza OT e dei controlli associati includono:

- Segregazione delle reti IT e OT

- Protezione degli endpoint dove il patching non è fattibile

- Validazione della sicurezza degli endpoint offline

- Rilevamento di dispositivi non autorizzati

- Protezione degli endpoint Windows negli ambienti OT

Man mano che la trasformazione digitale continua, i team di sicurezza IT devono anche considerare la coerenza nella governance della sicurezza aziendale e l'adattamento ai nuovi sistemi all'interno dell'OT, inclusa la connettività cloud e 5G privata.

Cosa Devono Sapere i Team OT Sul Rischio Informatico?

I team OT devono comprendere come il rischio informatico influisce direttamente sull'affidabilità operativa, la sicurezza e la produzione. Gli incidenti informatici negli ambienti OT possono interrompere la produzione e creare pericoli fisici.

Il rischio informatico negli ambienti OT include impatti su:

- Confidenzialità

- Integrità

- Disponibilità

- Salute, Sicurezza e Ambiente (HSE)

È anche importante riconoscere che le risposte comuni di sicurezza IT—come isolare gli endpoint o bloccare il traffico sospetto—possono a volte introdurre rischi operativi che influenzano la disponibilità e la sicurezza.

"Air-Gapped" Non Significa Senza Rischio

Anche gli ambienti OT senza connettività diretta a Internet sono ancora esposti al rischio informatico. Gli incidenti di sicurezza si verificano frequentemente attraverso percorsi offline come laptop di manutenzione, supporti rimovibili e accesso dei contrattisti.

Alcuni ambienti OT sono ritenuti sicuri perché non sono connessi a Internet. Tuttavia, gli incidenti sempre più spesso originano da connessioni interne o indirette, e le organizzazioni devono essere in grado di distinguere tra guasti delle apparecchiature e attacchi informatici.

Quali Standard e Framework di Cybersecurity si Applicano alla Sicurezza OT?

I framework di cybersecurity forniscono una guida strutturata per la gestione dei rischi di sicurezza OT. Aiutano le organizzazioni a bilanciare prevenzione, rilevamento, risposta e recupero.

Uno dei framework più ampiamente utilizzati è il NIST Cybersecurity Framework (CSF), che definisce cinque funzioni principali:

- Identificare

- Proteggere

- Rilevare

- Rispondere

- Recuperare

In termini generali, Identificare e Proteggere riducono la probabilità di attacchi riusciti, mentre Rilevare, Rispondere e Recuperare minimizzano l'impatto e ripristinano le operazioni.

Il Ciclo di Vita Completo della Sicurezza OT

La sicurezza OT richiede misure organizzative e tecniche coordinate lungo tutto il ciclo di vita della sicurezza. I programmi efficaci affrontano prevenzione, rilevamento, risposta e recupero insieme, piuttosto che concentrarsi esclusivamente sull'arresto degli attacchi.

Utilizzando il NIST CSF come riferimento, le misure tipiche di sicurezza OT comprendono la gestione degli asset, la valutazione del rischio, la consapevolezza e la formazione, le tecnologie protettive, il monitoraggio, la risposta agli incidenti e il recupero. Sia la prontezza organizzativa che i controlli tecnici sono essenziali.

Dove Posso Ottenere Aiuto con la Sicurezza OT?

Trend Vision One™ offre capacità complete per aiutare le organizzazioni a rafforzare la sicurezza OT e ridurre il rischio operativo. Combina una gestione avanzata della superficie di attacco, insights sui rischi e gestione delle vulnerabilità con strategie di protezione consapevoli di OT, consentendo visibilità e controllo sia negli ambienti IT che OT.

Con Vision One™, puoi identificare e dare priorità alle vulnerabilità OT, monitorare le minacce in tempo reale e implementare controlli compensativi quando il patching non è fattibile. Questo approccio aiuta a proteggere le infrastrutture critiche e mantenere la continuità operativa senza compromettere la sicurezza.

Trend Vision One™ può aiutarti a proteggere i sistemi OT, ridurre il rischio e costruire resilienza contro le minacce informatiche in evoluzione.

Domande frequenti (FAQ)

Cos'è la sicurezza OT nella cybersecurity?

La sicurezza OT protegge i sistemi che monitorano e controllano i processi fisici. Si concentra sulla salvaguardia degli ambienti industriali e operativi dalle minacce informatiche mantenendo sicurezza, affidabilità e operazioni continue che influenzano direttamente gli asset fisici.

In cosa si differenzia la sicurezza OT dalla sicurezza IT?

La sicurezza OT si differenzia dalla sicurezza IT dando priorità alla disponibilità e alla sicurezza. Mentre la sicurezza IT protegge i dati e i sistemi di informazione, la sicurezza OT protegge i sistemi che interagiscono con il mondo fisico, dove il tempo di inattività o il malfunzionamento possono interrompere le operazioni o causare danni.

Quali sistemi sono considerati sistemi OT?

I sistemi OT includono tecnologie utilizzate per controllare e monitorare le operazioni fisiche. Esempi comuni sono i sistemi SCADA, i PLC, i sistemi di controllo industriale e le apparecchiature connesse utilizzate negli ambienti di produzione, energia, trasporti e sanità.

Perché è importante la sicurezza OT?

La sicurezza OT è importante perché gli incidenti informatici possono influenzare le operazioni fisiche e la sicurezza. Gli attacchi agli ambienti OT possono causare tempi di inattività della produzione, danni alle apparecchiature o incidenti di sicurezza che influenzano le persone e le infrastrutture critiche.

Quali rischi informatici influenzano gli ambienti OT?

I rischi informatici negli ambienti OT influenzano la confidenzialità, l'integrità, la disponibilità e la sicurezza. Questi includono l'accesso non autorizzato, la manipolazione dei dati di controllo, le interruzioni del sistema e gli incidenti che possono portare a lesioni fisiche o interruzioni operative.