¿Qué es la Arquitectura Zero Trust?

El enfoque de la arquitectura ZT asume que ninguna conexión, usuario o activo es de confianza hasta que se le ha verificado. En cambio, el paradigma tradicional de seguridad perimetral confía en las conexiones que se han autenticado una vez y les otorga acceso a la red completa, potencialmente exponiendo los activos a los cibercriminales. Transformativos e intensivos en tiempo, los proyectos ZT construyen sobre y vuelven a trabajar arquitectura existente.

Arquitectura Zero Trust

La arquitectura ZT es un concepto en constante evolución que hasta este momento no cuenta con certificaciones o estándares prácticos. Muchas empresas se apoyan de certificaciones como las otorgadas por ISO (International Organization for Standardization), y la ausencia de parámetros definidos en el caso de ZT puede crear confusión.

Agregado a esto, algunos vendors etiquetan un producto o servicio como solución ZT completa, ignorando la premisa básica de que ZT es un enfoque que utiliza productos y servicios nuevos y existentes pero que no reside en un conjunto particular de productos o servicios. Peor aún, muchos aplicarán esta práctica de etiquetar cosas como zero trust a productos legacy que no tienen propiedades clave.

Frameworks Zero Trust

Hay disponibles varios frameworks y enfoques ZT disponibles. ZT es un concepto, pero los fundamentos de un framework ZT han sido definidos por el National Institute of Standards and Technology (NIST) y por empresas de analistas como Gartner, Forrester, IDC y ESG.

- En su publicación especial Zero Trust Architecture, NIST discute cómo el gobierno de los Estados Unidos está empleando estrategias ZT. El documento de 50 páginas define los fundamentos de una implementación ideal de ZT y ofrece escenarios de despliegue y casos de uso del gobierno federal. Aunque Gartner, Forrester, IDC, ESG y otras empresas de analistas están de acuerdo con NIST sobre el término “zero trust” y en muchas definiciones, enfoques y frameworks, las empresas difieren en la terminología para los conceptos

- Por ejemplo, Gartner usa el término Secure Access Service Edge (SASE) para describir la combinación de Cloud Access Security Broker (CASB), Secure Web Gateway (SWG) y Advanced Virtual Private Network (VPN), mientras que Forrester lo llama Zero Trust Edge (ZTE).

Las empresas de analistas están comenzando a ofrecer rutas críticas junto con consejos valiosos, y las organizaciones pueden encontrar información excelente de estas fuentes para iniciar su camino ZT.

Principios básicos de Zero Trust

ZT comienza con un conjunto de principios que implementa cada empresa de acuerdo con sus necesidades de negocio y de seguridad.

- Considere todos los datos y servicios como recursos – las redes actuales se componen de muchas clases diferentes de dispositivos y servicios. Servicios como SaaS, servicios en la nube y dispositivos personales que acceden a los recursos empresariales son candidatos para incluirse bajo la sombrilla de ZT.

- No confíe en la identidad o la ubicación de la red – la seguridad tradicional enfocada solamente en el perímetro opera con una sola puerta para que los usuarios obtengan acceso a los recursos empresariales. Una vez autenticado, un usuario obtiene amplio acceso a los activos de la empresa. Esta práctica le abre la puerta también a los actores maliciosos. Una vez que tienen el acceso, pueden moverse de forma lateral a lo largo de la red, instalando malware y ransomware conforme van avanzando.

- Otorgue acceso a un recurso para solamente una sesión – establezca la confianza antes de otorgar el acceso y dé el nivel más bajo de privilegios necesarios para lograr cumplir con la tarea.

- Determine el acceso basado en una política dinámica – una política es un conjunto de reglas de acceso asignadas a un sujeto, activo o aplicación. Establezca políticas basándose en las necesidades de su negocio y el nivel de riesgo que está dispuesto a aceptar. Una política dinámica puede incluir el monitoreo continuo de los niveles de riesgo de usuarios, dispositivos y atributos de comportamiento como patrones observados de uso. También puede incluir atributos del ambiente como la ubicación, hora y ataques activos en una red.

- Asuma que ningún activo es inherentemente confiable – evalúe la postura de seguridad del activo durante una solicitud de recursos utilizando un sistema de monitoreo continuo. Incluya también dispositivos personales, seleccionando el nivel de acceso que éstos tendrán. Esto no es tan radical como parece, debido a la rapidez con la cual se pueden explotar los servidores a través de vulnerabilidades o cambios en un pequeño componente, como la inclusión de una biblioteca de código abierto.

- Verifique continuamente la confianza – la confianza no es un estado fijo. Si incrementa el riesgo de un usuario o de un dispositivo, actúe inmediatamente finalizando las conexiones o restableciendo las cuentas.

- Haga cumplir estrictamente la autenticación y la autorización – use principios dinámicos para escanear de forma constante, evaluar amenazas, adaptar y volver a evaluar la confianza durante las comunicaciones. Establezca un sistema de administración de identidades, credenciales y accesos (ICAM), incluyendo autenticación multifactor (MFA) para los recursos aplicables. Base la reevaluación de sus políticas en periodos específicos de tiempo, actividades inesperadas o una solicitud para un nuevo recurso, por ejemplo.

- Recopile la mayor cantidad de información posible – información sobre la postura de seguridad de los activos, el tráfico de red y las solicitudes de acceso son extremadamente valiosas. Úselas para obtener insights para mejorar sus políticas de seguridad y su cumplimiento.

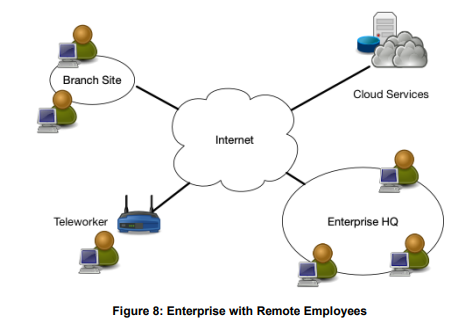

Componentes del modelo Zero Trust

Un despliegue ZT cuenta con diferentes componentes. Algunos pueden ser servicios in-house, y otros podrían basarse en la nube. Reconozca que cualquier arquitectura ZT que implemente tomará tiempo. Durante este periodo, es crítico educar a las partes interesadas sobre todas las piezas y componentes y transmitir que ZT es un esfuerzo continuo sin fechas definidas de inicio y fin. Tome en cuenta que aunque cambios en sus necesidades de negocio y de TI podrían interrumpir su progreso, puede maximizar el impacto de su enfoque ZT al evaluar continuamente su arquitectura.

Los expertos enfatizan que no hay una talla única para las infraestructuras ZT. Cada empresa, y por lo tanto cada despliegue ZT, es diferente. Además, la infraestructura ZT típicamente se ve implementada a lo largo del tiempo en una serie de proyectos más pequeños de modernización de infraestructura. El modelo ZT ideal rara vez existe, si es que existe en primer lugar.

Uno de los atributos del modelo ZT es su naturaleza dinámica, por lo que el modelo ZT ideal de hoy puede no serlo mañana.

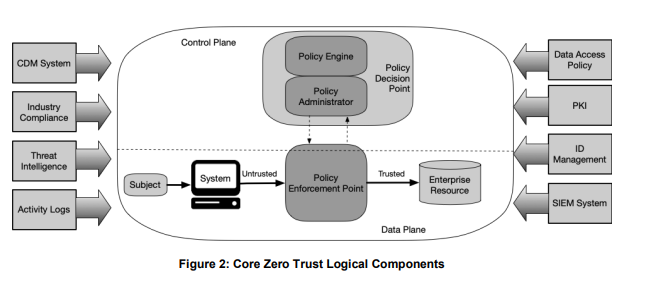

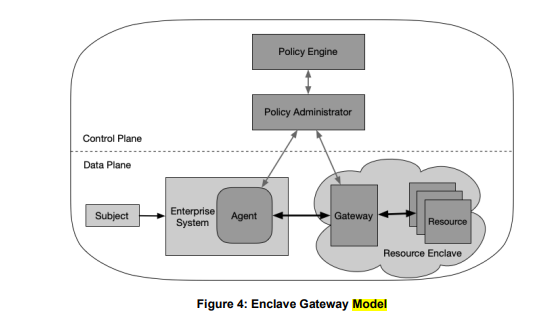

Diagrama ejemplo del documento de NIST, página 18. Componentes del modelo Zero Trust.

- Motor de Políticas - Policy Engine (PE) – el PE toma decisiones respecto a cómo se otorgan los accesos basado en las políticas y las entradas de los sistemas CDM y los servicios de inteligencia de amenazas.

- Administrador de Políticas - Policy Administrator (PA) – el PA crea o finaliza una comunicación basado en las decisiones del PE.

- Punto de Refuerzo de Políticas - Policy Enforcement Point (PEP) – el PEP otorga, monitorea y finaliza las conexiones.

Un número de fuentes de datos brindan la información para asistir al motor de políticas en la toma de decisiones de acceso.

- Sistema de diagnóstico y mitigación continuos - Continuous diagnostics and mitigation (CDM) system – un sistema CDM informa al motor de políticas si un activo empresarial o no empresarial que solicita acceso tiene el sistema operativo (OS) correcto, la integridad de los componentes del software o cualquier vulnerabilidad conocida.

- Sistema de cumplimiento de la industria - Industry compliance system (ICM) – la mayoría de las empresas tienen un conjunto de regulaciones de cumplimiento a las cuales adherirse: el sector salud, por ejemplo. El ICM contiene las políticas y monitorea su cumplimiento.

- Sección(es) de noticias de inteligencia – estas son fuentes internas o externas que brindan al PE información sobre nuevas vulnerabilidades, fallas de software y malware, el cual decide entonces si negar accesos o no.

- Logs de actividades de redes y sistemas – estos brindan retroalimentación en tiempo real acerca de activos, tráfico, acciones de acceso y otros eventos. Le permiten evaluar las actividades recientes y tomar decisiones relevantes sobre las políticas.

- Políticas de acceso a datos – las políticas de acceso a datos son las reglas que definen cómo se otorgan los privilegios de acceso. Se basan en la misión, roles y necesidades de la organización.

- Infraestructura pública clave de la empresa - Enterprise public key infrastructure (PKI) – este sistema genera y registra certificados a recursos, sujetos, servicios y aplicaciones.

- Sistema de administración de IDs – este sistema crea, almacena y administra la información de los usuarios, incluyendo nombre, correo electrónico y certificados Este sistema administra la información de los usuarios para empleados fuera de la empresa que podrían estar colaborando por fuera.

- Administración de información y eventos de seguridad - Security information and event management (SIEM) system – el SIEM recopila la información de seguridad que puede contribuir a la creación de políticas y podría prevenir acerca de ataques.

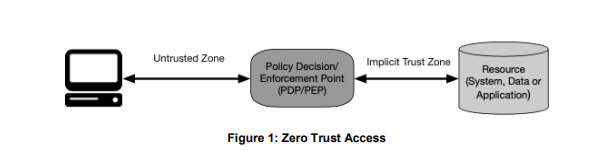

Diagrama de arquitectura zero trust

Otros factores críticos de éxito

Otras consideraciones críticas incluyen priorizar componentes dentro de su arquitectura existente que podrían estar desactualizados y aquellos que tienen un impacto significativo. Otro factor clave está en enfocarse en uno de los aspectos más olvidados al principio de los proyectos de ZT - la visibilidad. Como han destacado los primeros adoptantes de ZT de forma casi universa, solamente puede confiar en lo que puede ver.

La microsegmentación es una técnica viable, pero sin un componente fuerte de identidad ZT, la inversión extra en la segmentación tiene rendimientos decrecientes.

Investigaciones Relacionadas

Artículos Relacionados