12 tipos de ataques de ingeniería social

12 tipos de ataques de ingeniería social

Los ataques de ingeniería social aprovechan la psicología humana en lugar de las vulnerabilidades técnicas. Estas tácticas de manipulación están diseñadas para engañar a las personas para que revelen información confidencial o realicen acciones que comprometan la seguridad, a menudo sin darse cuenta. A medida que los cibercriminales continúan perfeccionando sus técnicas, es fundamental que las personas y organizaciones comprendan las diversas formas que pueden adoptar estos ataques.

A continuación se muestran doce de los tipos más comunes de ataques de ingeniería social, explicados con una nueva perspectiva y contexto práctico.

Phishing

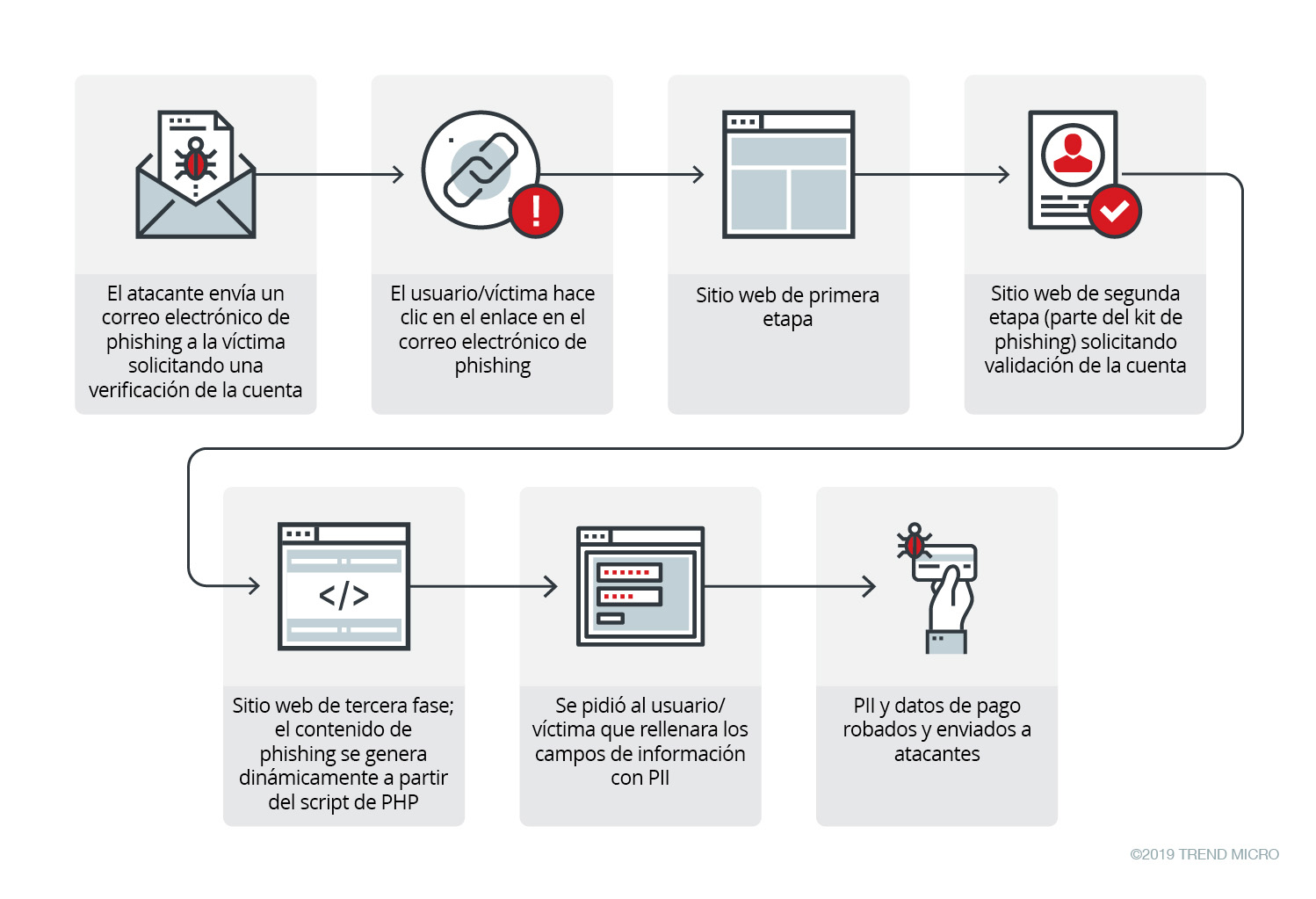

El phishing es un tipo de ciberataque en el que los atacantes se hacen pasar por entidades de confianza, como bancos o proveedores de servicios, para enviar mensajes fraudulentos, normalmente por correo electrónico. El objetivo es atraer a las víctimas para que hagan clic en enlaces dañinos o descarguen archivos adjuntos maliciosos, lo que provoca el robo de datos o una infección por malware.

Los atacantes diseñan estos mensajes para manipular emociones como el miedo o la curiosidad para presionar a sus víctimas para que hagan clic en un enlace o proporcionen información confidencial. Por ejemplo, un mensaje podría advertirle de que su cuenta se suspenderá a menos que verifique los datos personales de inmediato.

Spear Phishing

Spear phishing lleva el concepto de phishing más allá adaptando los mensajes a una persona u organización específica. Los atacantes llevan a cabo una investigación exhaustiva para personalizar el contenido, como hacer referencia a los nombres de los compañeros o a los proyectos actuales, haciendo que el correo electrónico parezca creíble y relevante.

A diferencia del phishing genérico, el phishing localizado es más difícil de detectar porque imita la comunicación interna o la correspondencia empresarial de confianza. A menudo es la puerta de entrada a intrusiones de red más profundas.

Baiting

Baiting se basa en atraer a un objetivo con algo atractivo, como una descarga gratuita o una unidad USB perdida etiquetada como “Confidencial”. Una vez interactuado, el cebo entrega malware o concede acceso al atacante al sistema.

Lo que hace que los cebos sean especialmente peligrosos es que arma la curiosidad o la codicia, rasgos que pueden anular la concienciación sobre seguridad en el momento.

Whaling

Whaling se dirige a ejecutivos de alto rango o responsables de la toma de decisiones dentro de una organización. Estos ataques a menudo se disfrazan como comunicaciones empresariales legítimas, como avisos legales urgentes o facturas de proveedores.

Debido a que los ejecutivos de alto nivel a menudo tienen acceso a sistemas y datos financieros confidenciales, comprometer sus cuentas puede conducir a fraude a gran escala o filtraciones de datos.

Tailgating

El colapso, también conocido como “piggybacking”, es una táctica de ingeniería social física. Se produce cuando una persona no autorizada obtiene acceso a un edificio seguro siguiendo de cerca a alguien con credenciales válidas.

Esta técnica aprovecha las normas sociales como la cortesía, como mantener la puerta abierta, lo que la convierte en un riesgo significativo en organizaciones sin protocolos de seguridad física sólidos.

Smishing

El smishing, o phishing por SMS, implica mensajes de texto que parecen provenir de fuentes de confianza, como su banco o servicios de entrega. Estos mensajes incluyen enlaces o mensajes que llevan a las víctimas a sitios web maliciosos o que solicitan la descarga de malware.

El smishing aprovecha la inmediatez y la fiabilidad percibida de los mensajes de texto, haciendo que los usuarios tengan más probabilidades de hacer clic sin verificar.

Estafas basadas en IA

Con el auge de la IA generativa, los atacantes ahora utilizan inteligencia artificial para automatizar y personalizar sus campañas de ingeniería social. Estas estafas incluyen:

- Textos generados por IA que imitan la escritura humana para crear mensajes de phishing convincentes.

- Suplantaciones de audio y vídeo falsas que replican la voz o la apariencia de personas reales.

- Las imágenes falsas se utilizan para manipular o fabricar pruebas de reclamaciones fraudulentas.

La IA permite que los ataques crezcan a escala a la vez que proporciona un toque personal, lo que mejora su efectividad.

Vishing

El vishing, que es la abreviatura de phishing de voz, es una táctica que utiliza llamadas telefónicas para manipular a las víctimas para que revelen información confidencial. A menudo, los estafadores se hacen pasar por representantes bancarios, soporte de TI o incluso fuerzas del orden público para establecer credibilidad y crear un sentido de urgencia.

A diferencia del phishing por email, el vishing crea una presión directa a través de la conversación, a menudo atrapando a las víctimas desprevenidas con un diálogo persuasivo o un lenguaje amenazante.

Scareware

Scareware bombardea a los usuarios con mensajes alarmantes, normalmente anuncios emergentes, que afirman que el sistema está infectado. Se insta a las víctimas a instalar una “solución de seguridad”, que a menudo es malware.

Al crear pánico, el scareware anula la toma de decisiones racional. Estas tácticas se utilizan habitualmente en campañas antivirus falsas o estafas de soporte técnico.

Pretexting

Pretexting implica crear un escenario para ganar confianza y extraer información. Un atacante puede hacerse pasar por un colega, proveedor o figura de autoridad, creando una historia creíble para persuadir al objetivo para que revele credenciales o transfiera fondos.

A diferencia del phishing, que a menudo utiliza miedo, el pretexto se basa en la relación y la confianza, lo que lo hace especialmente peligroso en los entornos corporativos.

Quishing

Quishing es un método de phishing basado en código QR. Sustituye los códigos QR legítimos por otros maliciosos, en carteles, correos electrónicos o ubicaciones físicas. Cuando se escanea, el código redirige a sitios web falsos o activa descargas de malware.

Dado que los códigos QR ocultan sus URL de destino, los usuarios a menudo escanean sin sospecha, lo que hace que este ataque sea sutil pero potente.

Business Email Compromise (BEC)

BEC es una estafa sofisticada dirigida a empresas con proveedores internacionales o transferencias bancarias frecuentes. Los atacantes falsifican o piratean cuentas de correo electrónico de ejecutivos para emitir facturas falsas o solicitudes de transferencia de fondos.

Los ataques BEC son financieramente devastadores y a menudo eluden las defensas técnicas aprovechando la confianza humana y los procesos de verificación deficientes.

¿Cómo evitar estafas de ingeniería social?

La prevención de los ataques de ingeniería social comienza con la concienciación. Estas amenazas no explotan el software, sino que explotan a las personas. Cuanto más familiarizado esté con las tácticas de manipulación, mejor equipado estará para detectarlas.

Tanto si la amenaza se produce a través del correo electrónico, SMS, una llamada telefónica o incluso un código QR, los ingenieros sociales cuentan con la distracción, urgencia o confianza extraviada para tener éxito. Tanto las organizaciones como las personas deben tomar medidas proactivas para fortalecer su capa de defensa humana.

Prácticas recomendadas para reducir el riesgo:

- Mantenga los sistemas actualizados: Actualice regularmente su sistema operativo, aplicaciones y herramientas de ciberseguridad para protegerse frente a vulnerabilidades conocidas.

- Habilitar autenticación multifactor (MFA): La MFA añade una capa adicional de verificación, lo que dificulta a los atacantes el uso indebido de credenciales robadas.

- Utilice un gestor de contraseñas: Las contraseñas seguras y únicas para cada cuenta reducen el daño que una credencial comprometida puede causar.

- Tenga cuidado con los correos electrónicos o archivos adjuntos desconocidos: No haga clic en enlaces ni descargue archivos a menos que pueda verificar el origen.

- Configurar filtros de correo electrónico: Configure filtros de spam para detectar y bloquear contenido sospechoso antes de que llegue a su bandeja de entrada.

- Manténgase tranquilo y atento: Si recibe un mensaje o una llamada que crea una sensación de presión o urgencia, tómese un momento para hacer una pausa y verificar la información antes de responder.

- Investigue contactos sospechosos: Verifique sitios web, correos electrónicos o números de teléfono de forma independiente antes de tomar medidas.

- Limite la exposición a las redes sociales: Evite compartir en exceso información personal y revise su configuración de privacidad con regularidad.

- Conozca las políticas de su organización: Los empleados deben estar familiarizados con los protocolos internos para la gestión de datos, autenticación y respuesta ante incidentes.

Solución Vision One Platform de Trend Micro

Trend Vision One top es una plataforma de ciberseguridad que simplifica la seguridad y ayuda a las empresas a detectar y detener las amenazas más rápido consolidando múltiples capacidades de seguridad, permitiendo un mayor control de la superficie de ataque de la empresa y proporcionando una visibilidad completa de su postura de riesgo cibernético.

La plataforma basada en la nube aprovecha la inteligencia de amenazas e IA de 250 millones de sensores y 16 centros de investigación de amenazas en todo el mundo para proporcionar información completa sobre el riesgo, detección temprana de amenazas y opciones automatizadas de respuesta ante amenazas y riesgos en una única solución.