Ryuk es una versión de ransomware atribuida al grupo hacker llamado WIZARD SPIDER, que comprometió sectores gubernamentales, académicos, sanitarios, de fabricación y a organizaciones tecnológicas. En 2019, Ryuk tuvo la exigencia de rescate más alta en 12,5 millones de dólares americanos y es probable que haya recaudado más de 150 millones de dólares hacia finales de 2020.

Índice

Ataque de ransomware Ryuk

Ryuk, pronunciado «ri-ak», es una familia de ransomware que apareció por primera vez hacia mediados y finales de 2018. En diciembre de 2018, el New York Times informó que Ryuk había infectado Tribune Publishing, afectando a la impresión en San Diego y Florida. El New York Times y el Wall Street Journal compartían instalaciones de impresión en Los Ángeles. También sufrieron el ataque, lo que provocó problemas para las ediciones del sábado de los periódicos.

Una variante del antiguo ransomware Hermes, Ryuk lidera la lista de los ataques de ransomware más peligrosos. En el Global Threat Report 2020 de CrowdStrike, Ryuk representa tres de las diez exigencias de rescates más altas del año. 5,3 millones, 9,9 millones y 12,5 millones de dólares. Ryuk ha atacado con éxito a industrias y compañías de todo el mundo. Los hackers denominan «caza mayor» a la práctica de atacar grandes compañías.

Es interesante que esta familia de ransomware lleva un nombre japonés procedente de la película de anime Death Note. El nombre significa «regalo de Dios». Parece una elección extraña para un ransomware dado que los objetivos pierden datos o dinero. Desde el punto de vista de los hackers, podría considerarse un «regalo de Dios».

Se cree que detrás del ransomware Ryuk está un grupo cibercriminal ruso denominado WIZARD SPIDER. UNC1878, un agente de amenazas del este de Europa, ha estado detrás de algunos ataques específicos al sector sanitario. La implementación de este ransomware no es directo. Primero, los hackers descargan otro malware en un equipo.

Cuando Ryuk infecta un sistema, primero desconecta 180 servicios y 40 procesos. Estos servicios y procesos evitarían que Ryuk hiciese su trabajo, o son necesarios para facilitar el ataque.

En este punto, es posible realizar el cifrado. Ryuk cifra archivos como fotografías, vídeos, bases de datos y documentos, todos los datos importantes para usted, utilizando el cifrado AES de 256 bits. A continuación, las claves de cifrado simétrico se cifran utilizando cifrado asimétrico RSA de 4096 bits.

Ryuk puede cifrar de forma remota, incluidos recursos compartidos administrativos remotos. Además, puede realizar «Wake On Lan», es decir, reactivar equipos para el cifrado. Estas capacidades contribuyen a la efectividad y al alcance de su cifrado y el daño que puede ocasionar.

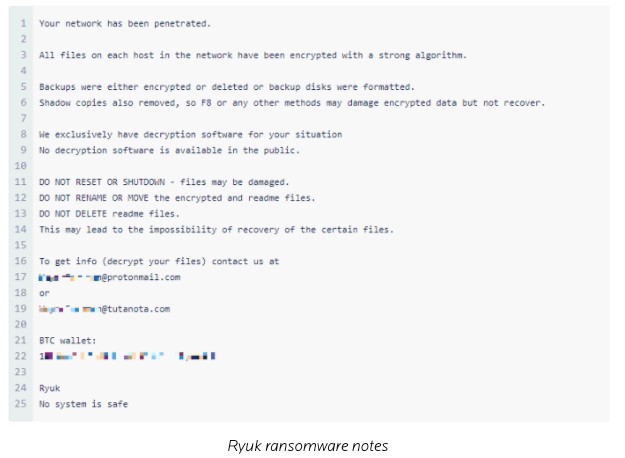

Los hackers dejan una nota de secuestro en el sistema como RyukReadMe.txt y UNIQUE_ID_DO_NOT_REMOVE.txt con un texto similar al de la siguiente captura de pantalla.

Fuente: Malwarebytes

Vector de ataque de Ryuk

Ryuk puede utilizar la descarga como servicio (DaaS) para infectar los sistemas objetivo. DaaS es un servicio que un hacker ofrece a otro. Si un hacker desarrolla el ransomware, pero no conoce cómo distribuirlo, otros hackers con esas capacidades ayudan a distribuirlo.

A menudo, son usuarios desprevenidos los que caen víctimas de los ataques de phishing que facilitan la infección inicial. AdvIntel informa que el 91 % de los ataques comienzan con emails de phishing. Es extremadamente importante formar a los usuarios para que identifiquen emails de phishing. La formación reduce drásticamente las posibilidades de infección. Consulte las informaciones de Phishing.

Ryuk es uno de los programas de ransomware como servicio (RaaS) más famosos e importantes en lo que respecta a alcance de infección. Ransomware como servicio (RaaS) es un modelo en el cual los desarrolladores de ransomware lo ofrecen para que otros hackers lo utilicen. El desarrollador recibe un porcentaje de los pagos de rescate exitosos. RaaS es una adaptación del modelo de software como servicio (SaaS).

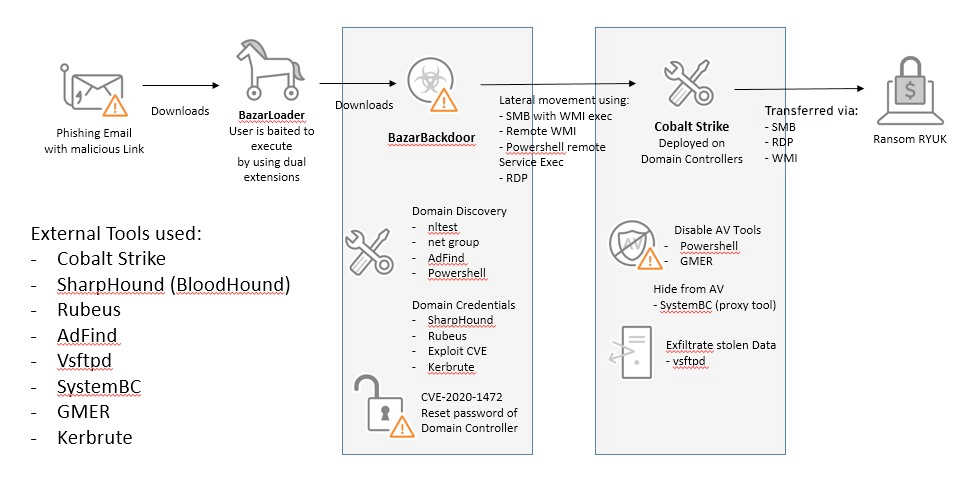

Una vez que el usuario hace clic en el email de phishing, Ryuk descarga los elementos de malware adicionales llamados «droppers». El malware adicional incluye Trickbot, Zloader, BazarBackdoor y otros. Estos droppers pueden instalar Ryuk directamente.

También podrían instalar otro fragmento de malware como Cobalt Strike Beacon para comunicarse con la red de comando y control (C2). Ryuk se descarga una vez que se ha instalado el malware. Ryuk también se aprovecha de exploits como la vulnerabilidad de ZeroLogon en los servidores de Windows.

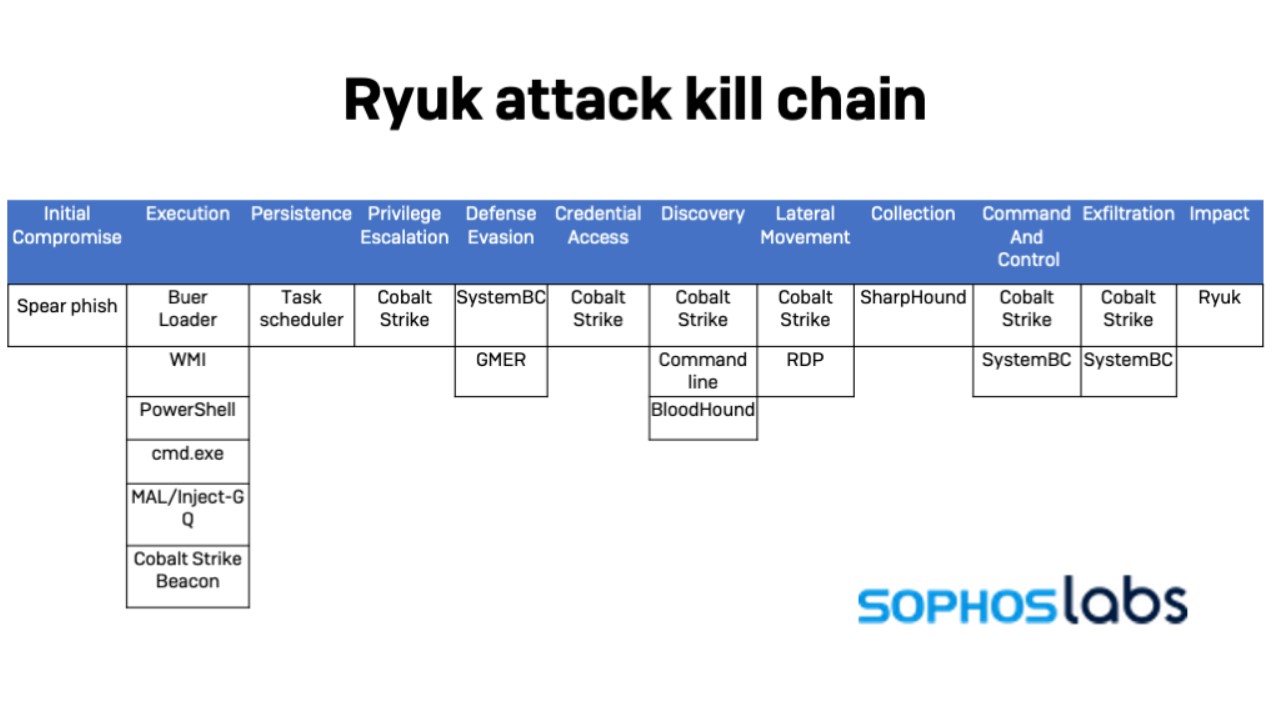

El siguiente diagrama muestra la ruta de infección de Ryuk o la cadena de exterminio del ataque.

Sophos Group, una compañía británica de seguridad, identificó el flujo de ataque de Ryuk, que también se denomina «cadena de exterminio del ataque». Vea el siguiente diagrama.

Source: Sophos

Trickbot

Trickbot apareció en 2016 y se cree que su autor fue WIZARD SPIDER, el mismo grupo de hackers que opera Ryuk. Este malware se ha utilizado como un troyano bancario para robar credenciales de usuario, información personalmente identificable y bitcoins.

Hackers altamente sofisticados diseñaron Trickbot. Lo diseñaron para utilizarlo con fines adicionales, como búsqueda de archivos en sistemas infectados. También se puede mover lateralmente por la red de un equipo a otro. Las capacidades de Trickbot ahora incluyen sustracción de credenciales, criptominería y más, pero su función más importante es la de implementar el ransomware Ryuk.

IOC de Ryuk

La devastación provocada por ransomware puede ser dramática, por lo que lo mejor que se puede hacer es evitar una infección antes de que tenga lugar. Esto no siempre es posible, por lo que el personal de operaciones debe estar atento a los inicios de un ataque y realizar acciones inmediatas para evitar mayores daños.

Dado que Ryuk puede infectar un sistema mediante numerosos y distintos vectores de ataque, el trabajo para detectarlo es complicado. Existen numerosos indicadores de compromiso (IOC) que permiten a los administradores de red y de seguridad ver los precursores de una infección con Ryuk.

BazarLoader, un dropper, es un punto de entrada común para Ryuk. Un dropper, o DaaS, es un malware que descarga otro malware. A continuación, se presentan algunos IOC de BazarLoader a vigilar:

- Una tarea programada denominada «StartAd-Ad» aparece en el registro de Windows con entradas de ejecución automática adjuntadas

- Archivos de extensión dual ejecutables como Report.DOC.exe

TrickBot es otro punto de entrada frecuente de Ryuk, tal y como se menciona anteriormente. Su IOC es un archivo ejecutable que tiene un nombre de archivo generado aleatoriamente de 12 caracteres. Una vez que TrickBot crea el archivo, por ejemplo, mnfjdieks.exe, podría estar en uno de estos directorios:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Nombredeusuario]\AppData\Roaming

Para acceder a una lista completa de IOC de TrickBot, vaya a la alerta en el sitio web de la Agencia de seguridad cibernética e infraestructura (CISA) de EE. UU.

Muchas veces, el primer IOC que ve una compañía es la siguiente captura de pantalla. Esta captura de pantalla indica que Ryuk ha infectado a la organización y ha cifrado datos sensibles. La recuperación es mucho más rápida si la compañía cuenta con buenos manuales y equipos de respuesta ante incidentes y ha realizado copias de seguridad de los datos offline.

Fuente: 2SPYWARE

Ataques del ransomware Ryuk en 2020

Dado que Ryuk se utiliza para «caza mayor», se ha utilizado para atacar gobiernos, compañías tecnológicas y sistemas educativos. Sopra Steria, una empresa de servicios de TI francesa con una marca de ciberseguridad, sufrió una infección con Ryuk en 2020. Creían que les llevaría semanas en lograr una recuperación completa.

Ryuk es una de las más grandes amenazas frente al sector sanitario y parece que la COVID-19 fue un factor que ayudó a los ataques contra el sector sanitario en general. Universal Health Services (UHS) es una empresa del sector sanitario de Fortune 500 con hospitales en EE. UU. y Reino Unido. La compañía sufrió un ataque del ransomware Ryuk el 27 de septiembre de 2020.

BleepingComputer informó que el punto de infección más probable para UHS fue un email de phishing. El email de phishing podría haber contenido Emotet, un fragmento de troyano. Emotet habría instalado Trickbot, el cual, a continuación, permitió que el grupo de hackers WIZARD SPIDER instalase manualmente Ryuk mediante shell inversa.

En octubre de 2020, hackers infectaron dos centros médicos más con Ryuk. Uno en Oregón, el Sky Lakes Medical Center, y otro en Nueva York, el Lawrence Health System. Los ataques se ocuparon que los sistemas informáticos estuviesen offline, haciendo que no fuese posible acceder a los registros médicos electrónicos. Los hospitales ya estaban bajo estrés por los cuidados a los pacientes con COVID-19 y el ataque simplemente empeoró aún más la situación. La mayoría de estos ataques a hospitales duraron semanas.

Prácticas recomendadas frente al ransomware

Hay numerosas acciones que empresas y particulares pueden realizar para protegerse a sí mismos frente a malware y ransomware especialmente. Aquí encontrará algunos de los principales ejemplos:

- Garantizar que se aplican los parches para SO, software y firmware.

- Utilizar autenticación multifactor siempre que sea posible, con sólidos segundos factores. Un ejemplo es 2FA. El National Institute of Standards and Technology (NIST) de EE. UU. recomienda no utilizar el SMS como un segundo factor.

- Realizar una auditoría frecuente de cuentas, accesos, registros y demás elementos a su alcance para verificar configuraciones y actividad.

- Crear copias de seguridad de los datos de forma regular y almacenarlas offline, especialmente para sistemas críticos.

- Educar a los usuarios, especialmente acerca de emails de phishing. Los usuarios están en primera línea de la recepción, lectura y respuesta de emails.

Informe de Riesgos Cibernéticos de Trend Micro – 2025

El ransomware es una forma de extorsión cibernética en la que los atacantes cifran datos críticos y exigen un pago para liberarlos. Tal como se destaca en el Informe de Riesgos Cibernéticos 2025 de Trend Micro, el ransomware sigue siendo una de las amenazas más visibles y perjudiciales económicamente para las organizaciones en todo el mundo.

Los operadores de ransomware ya no dependen únicamente de puntos de entrada tradicionales como correos electrónicos de phishing o puertos RDP expuestos. En su lugar, explotan vulnerabilidades pasadas por alto y emergentes en el ecosistema digital de las organizaciones, lo que los expertos en ciberseguridad denominan superficie de ataque.

Descubra cómo evolucionan las amenazas de ransomware y qué estrategias proactivas pueden ayudar a mitigar los riesgos en el Informe de Riesgos Cibernéticos 2025 de Trend Micro.

Cómo Trend Micro le ayuda a adelantarse a las amenazas de ransomware

Dado que el ransomware sigue siendo una de las amenazas más disruptivas para las organizaciones, la necesidad de una defensa unificada e inteligente nunca ha sido mayor. Trend Vision One™ ofrece una solución potente que va más allá de las herramientas de seguridad tradicionales, proporcionando detección y respuesta extendidas (XDR), gestión del riesgo de superficie de ataque y mitigación automatizada de amenazas en una única plataforma integrada.

Con Trend Vision One™, los equipos de seguridad obtienen visibilidad centralizada en endpoints, correo electrónico, nube y capas de red, lo que permite una detección y respuesta más rápidas ante actividades de ransomware. Respaldada por décadas de inteligencia sobre amenazas y potenciada por la IA de ciberseguridad de Trend Micro, la plataforma ayuda a las organizaciones a identificar vulnerabilidades de forma proactiva, reducir la exposición y detener el ransomware antes de que cause daños.