Los atacantes que utilizan ransomware tienen maneras de sortear las medidas de ciberseguridad, aun así usted puede proteger su negocio. Algunas de las tácticas para reducir su riesgo de infección incluyen copias de seguridad, formación del usuario, poner en cuarentena los emails sospechosos y filtrado de contenido.

Índice

¿Debería pagar el rescate?

Los investigadores de ciberseguridad no están de acuerdo sobre si debiera pagar o no. El FBI se opone a que se pague el rescate. Algunas víctimas pagan y consiguen acceso a sus archivos, otras pagan y nunca reciben una clave. En el caso de Petya, los desarrolladores han creado un software en el que no hay un método para descifrar los datos.

En general, los expertos sugieren que se limiten las pérdidas y que no se pague el rescate. Aun así, la pérdida de datos puede tener un impacto enorme en su organización y la cuantía de rescate que piden los hackers está aumentando. Los desarrolladores originalmente pidieron 300 dólares en bitcoins. Las últimas versiones de ransomware piden cientos de miles de dólares en criptomonedas. El modelo de negocio del ransomware solo existe porque se sigue pagando a los agentes maliciosos que están detrás de esto. Si el pago dejase de estar sobre la mesa, el modelo de negocio del ransomware colapsaría.

Pagar el rescate no asegura que usted vaya a recibir una clave privada para recuperar sus datos. En su lugar, proteja sus archivos utilizando medidas de protección en sus operaciones diarias. En caso de ataque, puede devolver los archivos a su estado original. Esta es la razón por la que las copias de seguridad son muy importantes para recuperarse de un ataque.

Medidas de protección

- Copias de seguridad

- Formación del usuario

- Poner en cuarentena emails sospechosos

- Filtrado de contenido

Formar a los usuarios para que detecten el ransomware

La formación del usuario reduce enormemente el riesgo de infección. Un ataque de ransomware normalmente comienza con un email malicioso. Los usuarios pueden formarse para identificar las ciberamenazas, incluyendo el ransomware, el phishing y la ingeniería social. Los usuarios formados para identificar mensajes maliciosos son menos propensos a abrir un archivo adjunto infectado.

A veces, los hackers utilizan ingeniería social en sus ataques. La ingeniería social ocurre cuando un atacante se dirige a usuarios concretos en la red que tengan mayores privilegios. Los atacantes apuestan a que estos usuarios tienen más datos importantes en el almacenamiento local o que tienen acceso a sistemas importantes de la empresa e infraestructuras. Esto aumenta las posibilidades de que la empresa pague el rescate.

Mantener el software revisado y actualizado

Asegúrese de que el firmware, las aplicaciones anti-malware, los sistemas operativos y los softwares de terceros tienen instalada la revisión más reciente. Las nuevas versiones de ransomware salen de forma regular y las actualizaciones del software aseguran que su anti-malware reconoce las nuevas amenazas.

WannaCry es un ejemplo de una amenaza de un sistema operativo. Tenía incorporado EternalBlue, un exploit de seguridad desarrollado por la Agencia de Seguridad Nacional (NSA) de los Estados Unidos. Se ha aprovechado de un punto débil en el protocolo de Server Message Block (SMB) en el sistema operativo de Windows. Microsoft publicó revisiones para detener a WannaCry 30 días antes de las infecciones. Sin las revisiones los sistemas operativos de Windows son vulnerables.

Más recientemente hemos visto cómo ZeroLogon se utilizaba en ataques de ransomware.

Tenga siempre copias de seguridad

La mejor forma de recuperarse de un ransomware es recuperar los datos desde una copia de seguridad. Las copias de seguridad evitan la demanda del rescate al recuperar los datos desde otra fuente que no sean los archivos cifrados. Ahora los hackers saben esto, así que han desarrollado un ransomware que escanea la red en busca de archivos de copia de seguridad. Después de recuperar los datos desde la copia de seguridad aún tiene que eliminar el ransomware de la red.

Una forma efectiva de evitar que el malware cifre los archivos de copia de seguridad es guardar una copia de sus copias de seguridad offsite. Las copias de seguridad en la nube son una opción típica para las empresas que necesitan una solución de copia de seguridad offsite. Al utilizar copias de seguridad en la nube, guarda una copia de sus archivos a salvo del ransomware y otras amenazas de ciberseguridad.

Cómo detectar el ransomware

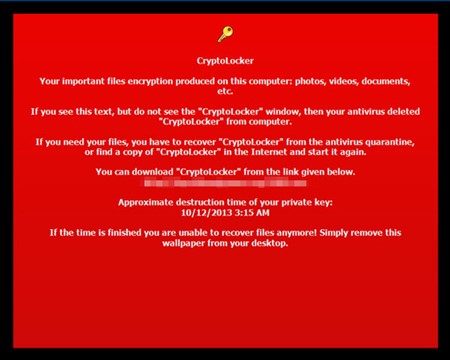

Un ataque de ransomware normalmente procede de un archivo ejecutable o de un script que descarga el archivo ejecutable y lo ejecuta. No todos los ataques de ransomware son inmediatos. Algunos ransomwares se mantienen inactivos hasta que llega una fecha concreta. Por ejemplo, un tipo de ransomware llamado Locker, una imitación de CryptoLocker, se mantuvo inactivo hasta la medianoche del 25 de mayo de 2015, cuando ejecutó su carga.

Los administradores de red detectan ransomware con aplicaciones que supervisan el tráfico de red sospechoso. Las aplicaciones envían notificaciones cuando un malware renombra un gran número de archivos. Un software anti-malware protege frente a miles de tipos de ransomware. Contiene firmas digitales que identifican el ransomware antes de que se pueda ejecutar. No siempre detecta los ataques de día cero (aquellos que se dirigen a vulnerabilidades y que los desarrolladores aún no conocen).

Las soluciones anti-malware actuales incluyen inteligencia artificial (IA), machine learning y supervisión de comportamiento. Estas soluciones comparan el estado del archivo actual con los cambios y las solicitudes de acceso del archivo. Alertan a los administradores de una actividad sospechosa para que un ataque se pueda resolver antes y evitar el cifrado de archivos y la destrucción de datos.

La detección temprana ayuda con la prevención

La prevención efectiva de ransomware necesita una combinación de buenas aplicaciones de supervisión, copias de seguridad frecuentes de los archivos, software anti-malware y formación del usuario. Aunque ninguna ciberdefensa reduce completamente el riesgo, puede limitar enormemente la posibilidad de que los atacantes tengan éxito.

Informe de Riesgos Cibernéticos de Trend Micro – 2025

El ransomware es una forma de extorsión cibernética en la que los atacantes cifran datos críticos y exigen un pago para liberarlos. Tal como se destaca en el Informe de Riesgos Cibernéticos 2025 de Trend Micro, el ransomware sigue siendo una de las amenazas más visibles y perjudiciales económicamente para las organizaciones en todo el mundo.

Los operadores de ransomware ya no dependen únicamente de puntos de entrada tradicionales como correos electrónicos de phishing o puertos RDP expuestos. En su lugar, explotan vulnerabilidades pasadas por alto y emergentes en el ecosistema digital de las organizaciones, lo que los expertos en ciberseguridad denominan superficie de ataque.

Descubra cómo evolucionan las amenazas de ransomware y qué estrategias proactivas pueden ayudar a mitigar los riesgos en el Informe de Riesgos Cibernéticos 2025 de Trend Micro.

Cómo Trend Micro le ayuda a adelantarse a las amenazas de ransomware

Dado que el ransomware sigue siendo una de las amenazas más disruptivas para las organizaciones, la necesidad de una defensa unificada e inteligente nunca ha sido mayor. Trend Vision One™ ofrece una solución potente que va más allá de las herramientas de seguridad tradicionales, proporcionando detección y respuesta extendidas (XDR), gestión del riesgo de superficie de ataque y mitigación automatizada de amenazas en una única plataforma integrada.

Con Trend Vision One™, los equipos de seguridad obtienen visibilidad centralizada en endpoints, correo electrónico, nube y capas de red, lo que permite una detección y respuesta más rápidas ante actividades de ransomware. Respaldada por décadas de inteligencia sobre amenazas y potenciada por la IA de ciberseguridad de Trend Micro, la plataforma ayuda a las organizaciones a identificar vulnerabilidades de forma proactiva, reducir la exposición y detener el ransomware antes de que cause daños.